Gli attacchi hacker sono sempre più sofisticati, come dimostra questo complesso sistema che prendeva di mira Chrome su Android e Windows.

In Google c’è una task force di cybersecurity che si chiama Project Zero e che si dedica esclusivamente alla ricerca di vulnerabilità zero day (0-day). Poco tempo fa, il team ha pubblicato questo post (il blog è in inglese) per comunicare una recente scoperta: un complicato sistema di exploit sfruttava varie vulnerabilità zero day e n-day per inoculare malware sui dispositivi Windows e Android delle vittime.

Come vedremo tra poche righe, gli esperti di Google sono rimasti stupiti dalla complessità e dalla versatilità di questo attacco a più livelli. Vogliamo raccontarvi cos’è successo per evidenziare ancora una volta quanto sia importante proteggere i dispositivi e aggiornare periodicamente il sistema operativo.

Dinamica dell’attacco (versione brevissima)

Le vittime visitavano siti infetti e, a causa di vulnerabilità del browser e del sistema operativo, scaricavano un malware e lo installavano sul proprio dispositivo senza rendersene conto.

Dinamica dell’attacco (versione dettagliata)

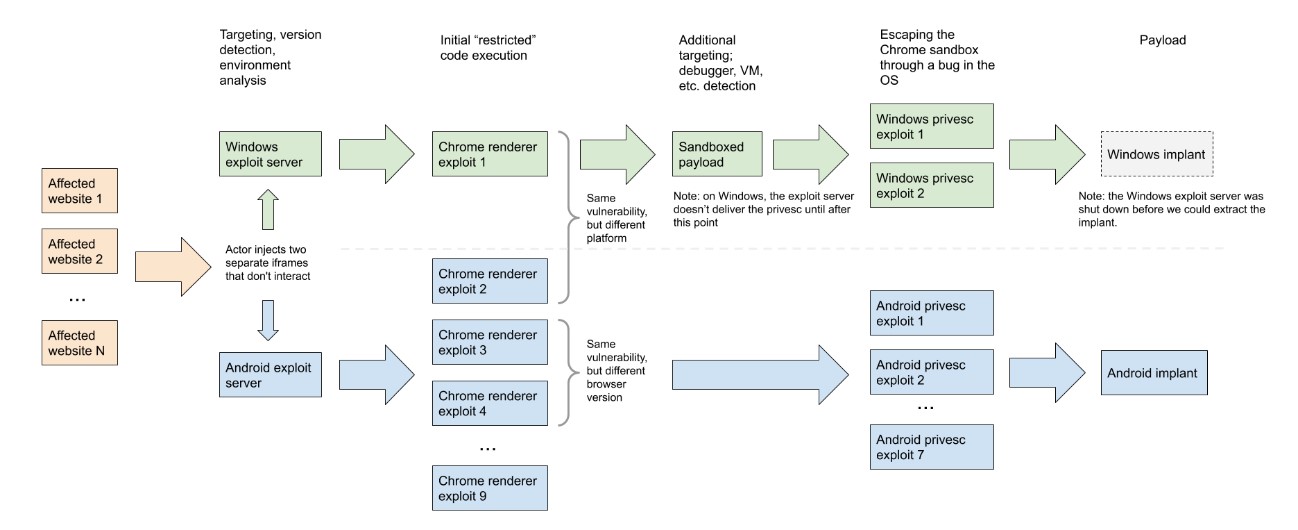

Schema che illustra il funzionamento dell’attacco · Fonte: www.googleprojectzero.blogspot.com

In questo diagramma pubblicato sul blog di Project Zero possiamo vedere quanto fosse articolato e flessibile l’attacco. La flessibilità sta soprattutto nel numero di exploit utilizzati, che includono ben 4 minacce 0-day e altre minacce n-day.

Le minacce zero day sono quelle che vengono sfruttate dagli hacker quando sono ancora sconosciute agli sviluppatori e alla community di cybersecurity. Quelle n-day, invece, sono già note e sono state risolte con un aggiornamento di sicurezza, ma sono ancora efficaci perché non tutti gli utenti hanno installato le patch, vuoi perché è passato poco tempo dal rilascio vuoi perché molte persone semplicemente non installano gli aggiornamenti.

Fortunatamente, a oggi tutte le vulnerabilità sono stare risolte, per cui questo attacco multilivello non è più operativo. Di fatto, i server utilizzati dagli hacker non sono più attivi da molti mesi.

Ma come funzionava concretamente l’attacco? Iniziava tutto con un’innocente visita a un sito web, che però era stato infettato dagli hacker. Questa strategia si chiama attacco watering hole, che in inglese significa “pozza d’acqua” e fa riferimento alle superfici d’acqua in cui si abbeverano gli animali selvatici. Molti predatori approfittano di questo momento per cogliere di sorpresa le loro prede. In modo simile, gli hacker infettano un sito e aspettano che la vittima lo visiti e si contagi. Questa prima parte dell’attacco fa capire il livello di preparazione necessario, che comprende la conoscenza della vittima attraverso tecniche di social engineering.

Poi, in base al browser e al sistema operativo della vittima, il modello sfruttava un certo tipo di vulnerabilità, ovvero un bug di Chrome che gli permetteva di trasferire un payload tramite due server, uno per Windows e l’altro per Android.

Quando Chrome scarica elementi dal Web, anche se si tratta di una semplice immagine che si trova su un sito, all’inizio la inserisce in una sandbox, ovvero uno spazio protetto e separato dal resto del sistema. In questo modo, se dovesse contenere un virus, questo verrebbe isolato prima che possa infettare il sistema e replicarsi.

A questo punto, affinché il payload possa installarsi è necessario estrarlo dalla sandbox e a tal fine vengono sfruttate delle vulnerabilità di Windows per lanciare una privilege escalation, letteralmente un “superamento delle autorizzazioni”. Una volta eseguita l’escalation, il malware può essere installato ed eseguito sul dispositivo.

In particolare, le vulnerabilità sfruttate dagli exploit comprendono:

- 4 bug di Chrome, di cui uno era ancora uno 0-day al momento della scoperta.

- 3 vulnerabilità 0-day di Windows sfruttate per bypassare la sandbox.

- Varie vulnerabilità n-day per la privilege escalation su versioni precedenti di Android.

Le conclusioni degli esperti di Google

Innanzitutto, il team di Project Zero ha ammesso di essersi meravigliato per il livello di sofisticazione e versatilità dell’attacco, in grado di sfruttare diverse vulnerabilità informatiche più o meno recenti a seconda delle caratteristiche del sistema della vittima.

In base a quanto osservato, gli esperti di Google sono sicuri che questo attacco sia opera di un gruppo di professionisti molto competenti e dotati delle risorse necessarie, e non di un semplice hacker che compra un exploit kit nel dark web.

Dato il livello di sofisticazione, Project Zero sottolinea quanto sia importante studiare questi eventi, mettere i risultati a disposizione dell’intera community di cybersecurity e unire gli sforzi di tutti per creare un ecosistema più sicuro. A tal fine, il team ha ampliato il post originale con altri cinque articoli specialistici.

Le nostre conclusioni, dalla parte dell’utente

Per fortuna questo tipo di attacchi non rappresenta la norma, ma ci fa capire una cosa molto importante: le minacce informatiche continuano a evolvere e i cybercriminali sono sempre più capaci e pericolosi, e la ragione è semplice: la posta in gioco è sempre più alta. Oggi, un’operazione criminale online può fruttare moltissimo in confronto ad alcuni anni fa, per cui è normale che nascano sempre più gruppi di hacker esperti.

La seconda lezione che possiamo imparare dalle ricerche di Project Zero è che la trasformazione digitale moltiplica i punti di contatto con gli utenti e quindi le vulnerabilità da sfruttare. In parole povere, online non siamo mai al sicuro e dobbiamo utilizzare tutti i sistemi di protezione disponibili per difenderci. Ciò significa installare un’ottima suite di cybersicurezza e aggiornare periodicamente il sistema operativo per eliminare le vulnerabilità zero day non appena vengono scoperte.

Buona navigazione e buona difesa dalle minacce 0-day!