Scopriamo insieme come funziona un attacco di clickjacking e cosa possiamo fare per prevenirlo e proteggere i nostri dispositivi!

Il clickjacking è la versione tecnica del phishing, che induce le persone a fare clic involontari manipolando l’aspetto delle pagine web e il codice informatico (mentre il phishing fa leva sulla psicologia per ingannare gli utenti).

Questa tipologia di attacco era molto in voga nei primi anni di internet, quando si usavano siti dinamici, con un sacco di elementi Flash e codice JavaScript. Oggi è meno efficace, anche a causa delle potenti misure di sicurezza che esistono (come vedremo a breve); tuttavia, continua a fare vittime su siti poco sicuri e tra gli utenti meno attenti.

In questo post parliamo di clickjacking, di come funziona e di come prevenirlo. Continua a leggere!

Cos’è il clickjacking

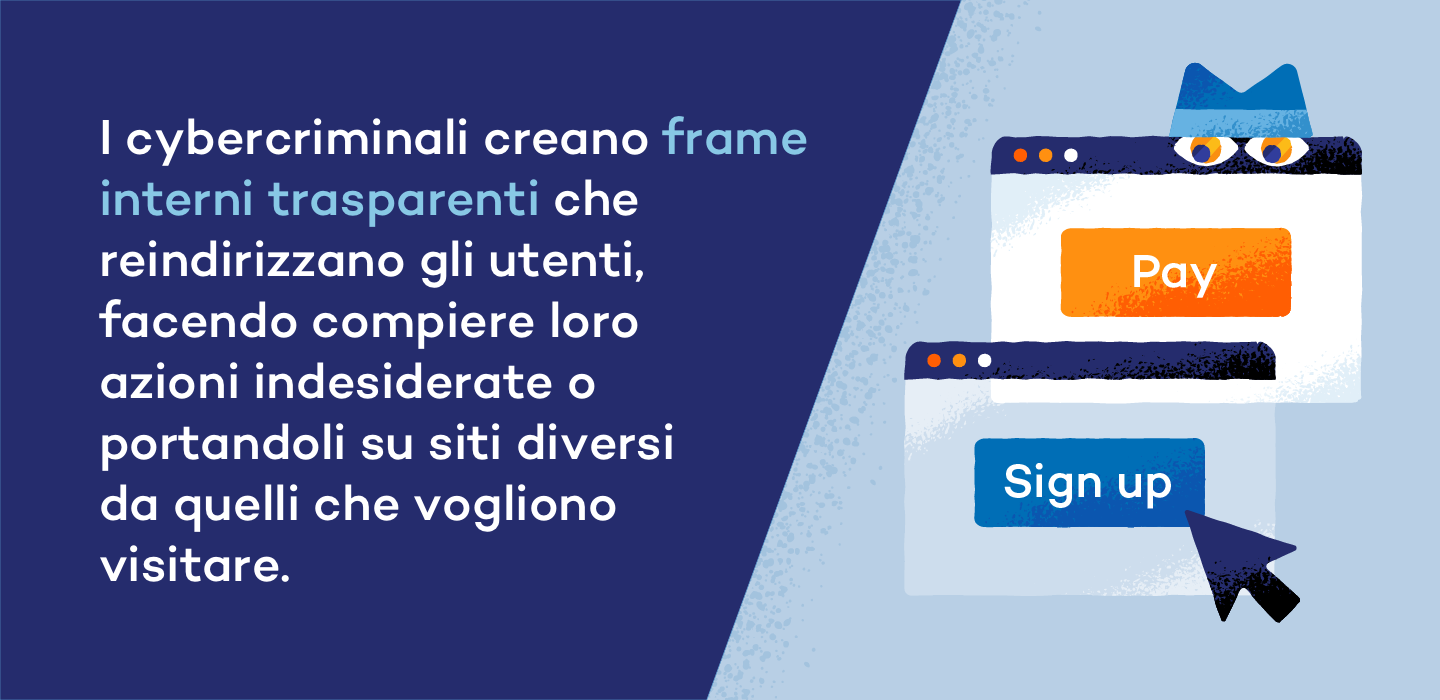

La forma più diffusa di clickjacking consiste nella creazione di un elemento di grafica web trasparente (un iframe, ovvero un frame interno) che viene sovrapposto a pulsanti o link e che, quando una persona fa clic, la reindirizza su siti non desiderati. Questi attacchi non solo ridirigono i clic e riducono il traffico legittimo delle pagine, ma soprattutto portano gli utenti su siti pericolosi, dove possono prendere malware o subire altri attacchi.

Oltre a redirigere il traffico, il clickjacking può portare a:

- furto di credenziali di accesso

- accesso non autorizzato a fotocamera e microfono

- diffusione di malware

- aumento dell’efficacia delle truffe online

- acquisti non voluti

- pagamenti non richiesti o non approvati

Tipi di clickjacking

Come abbiamo visto, l’obiettivo funzionale del clickjacking è sempre lo stesso: ingannare la vittima e fare in modo che faccia clic (o tap) su un pulsante o un link malevolo. Tuttavia, ci sono vari tipi di clickjacking, che differiscono in base ai casi d’uso e agli obiettivi specifici degli hacker:

- Likejacking. È il clickjacking che sfrutta i pulsanti dei like dei social media per ingannare gli utenti e farli interagire con link ingannevoli.

- Cursorjacking. Con questa tecnica il cybercriminale nasconde la posizione reale del puntatore del mouse dell’utente facendogli credere che si trova in un altro punto della pagina.

- Cookiejacking. L’hacker ruba le informazioni salvate nei cookie di un dispositivo, tra cui si trovano dati sensibili che possono essere sfruttati per imitare l’identità di una persona.

- Filejacking. I filejacker posizionano dei frame sopra ai pulsanti del tipo “esplora i file”, che portano le vittime a concedere l’accesso ai propri file online.

- Mousejacking. Un hacker può riuscire a controllare da remoto le funzioni di un dispositivo e fare clic su elementi, digitare comandi e creare codice.

Attacchi di clickjacking

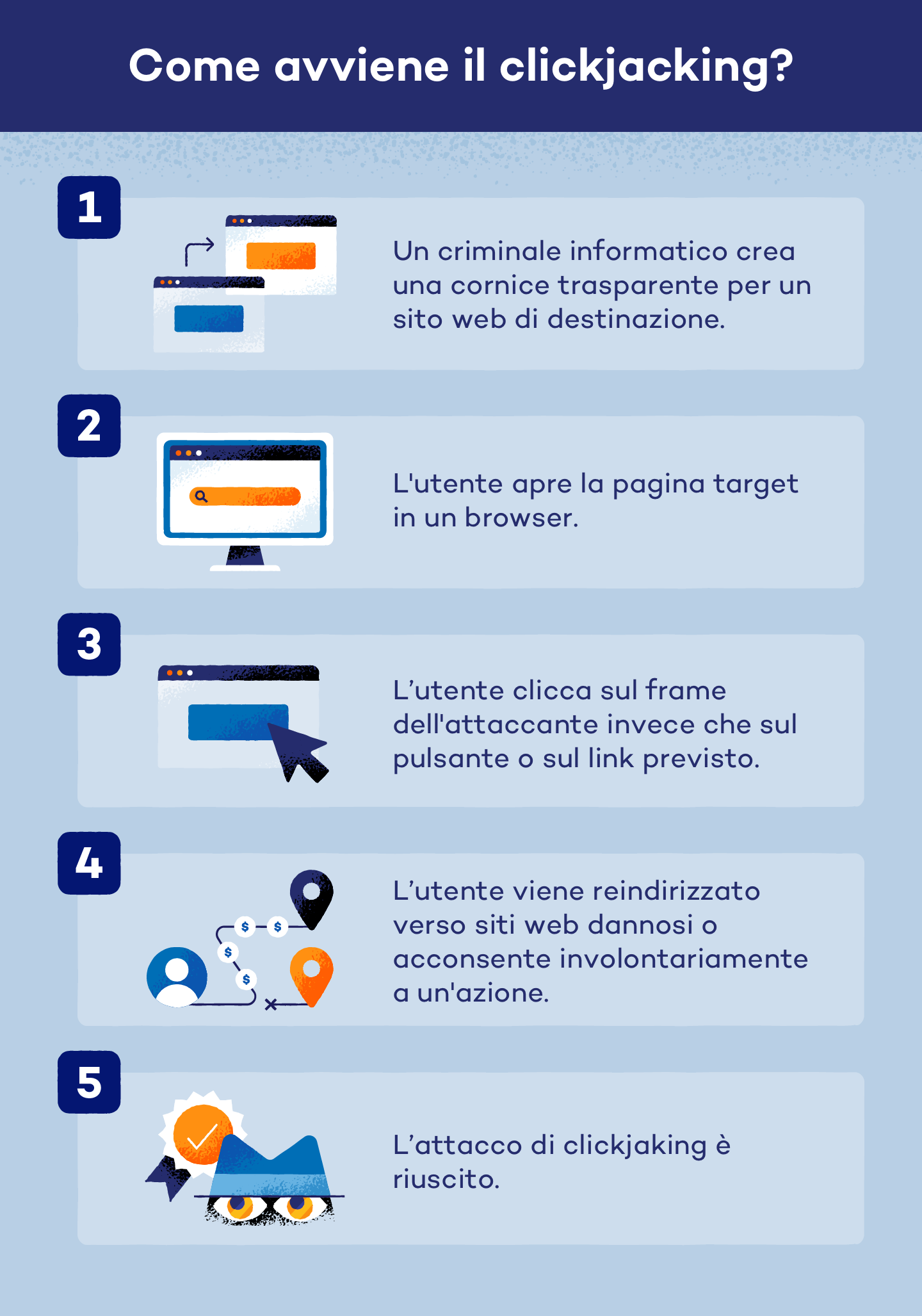

Durante un attacco di clickjacking, la vittima pensa di realizzare un’azione, ma in realtà ne compie una diversa a causa degli elementi di design non visibili aggiunti dai cybercriminali. Gli attacchi di clickjacking vengono utilizzati per scopi di vario tipo, dal mostrare pubblicità indesiderata fino ad hackerare interi sistemi informatici o reti aziendali.

Attacchi autolimitanti

La maggior parte degli attacchi di clickjacking è considerata autolimitante (self-contained) perché consiste di una sola azione compiuta dalla vittima. In questi casi, l’utente fa clic su un elemento non visibile di una pagina web e compie un’azione indesiderata con un singolo effetto dannoso.

Attacchi multifase

Questi attacchi iniziano con un’azione involontaria della vittima, a cui ne seguono altre; si tratta di attacchi più complessi e meno facili da portare a termine, ma con un impatto potenzialmente molto più grande.

Ad esempio, un cybercriminale può impostare vari elementi invisibili per far compiere alla vittima i passaggi necessari per completare un acquisto online: aggiungere un articolo al carrello, confermare i dati e confermare l’acquisto.

Attacchi combinati

In alcuni casi, il clickjacking è l’inizio di attacchi più estesi e complessi, ad esempio di DOM XSS, il cui obiettivo finale è manipolare il codice lato client ed eseguire azioni dannose, come il furto di dati personali.

Esempio di un attacco di clickjacking

Vediamo un esempio di attacco di clickjacking:

- Una persona visita un sito web.

- Sulla pagina vengono visualizzati contenuti interessanti, accompagnati da pulsanti che invitano all’azione con frasi come “Gioca ora” o “Vinci un viaggio”.

- L’utente prova a fare clic su uno di questi pulsanti.

- Nel codice della pagina è presente un elemento trasparente che riceve il clic involontario dell’utente.

- A questo punto, si avvia l’azione collegata all’elemento invisibile, che in molti casi apre un link di una pagina di phishing oppure prova ad avviare il download di un file o di un programma indesiderato e spesso infetto da malware.

La struttura degli attacchi di clickjacking è semplice ma efficace. Inoltre, nella maggior parte dei casi non è possibile risalire alla posizione o all’identità del cybercriminale.

Come prevenire il clickjacking

Le tecnologie di cybersecurity contro il clickjacking vengono suddivise in due categorie: quelle che operano a livello del server e quelle utilizzate dai client.

In generale, il modo più efficace per prevenire il clickjacking è implementare del codice sul server che limita l’esecuzione di frame o che, ad esempio, rende visibili gli elementi trasparenti. Per quanto riguarda le misure di sicurezza lato client, ci limitiamo a descrivere gli script di frame busting, le estensioni per i browser e il contributo degli antivirus, perché le altre tecniche disponibili sono complesse e richiedono competenze informatiche avanzate (e inoltre non sono così efficaci come le misure lato server).

Prevenzione lato client

Script di frame busting contro il clickjacking

I browser di oggi hanno delle funzionalità che impediscono il caricamento di frame illegittimi o con determinate caratteristiche. In particolare, gli script lato server possono:

- Mostrare i frame invisibili delle pagine web

- Impedire ai frame invisibili di processare i clic

- Identificare i tentativi di clickjacking

- Verificare che le finestre o le schede che si aprono non contengano frame invisibili

Estensioni contro il clickjacking

Ci sono delle estensioni che prevengono il clickjacking, ma allo stesso tempo limitano fortemente l’esecuzione di elementi dinamici sui siti, ad esempio del codice JavaScript. Sempre più siti si sono adattati all’uso di queste estensioni e lo stesso codice è cambiato nel tempo per favorire la compatibilità con gli strumenti che bloccano l’esecuzione di script dannosi, ma l’esperienza utente non è comunque la stessa quando si utilizzano queste estensioni.

Inoltre, se vuoi provare un’estensione per il browser, ti consigliamo di rivolgerti a sviluppatori riconosciuti e affidabili, per evitare di installare estensioni dannose (e peggiorare il problema invece di risolverlo).

Software antivirus

Un buon antivirus avvisa l’utente quando entra in un sito potenzialmente pericoloso, che potrebbe contenere elementi di clickjacking. Inoltre, nel caso di un attacco di clickjacking andato a buon fine, la presenza di un antivirus sul dispositivo può proteggere i dati e mitigare l’attacco.

Prevenzione lato server

Come abbiamo accennato, le misure di sicurezza più efficaci sono quelle implementate direttamente sui server e che non possono essere controllate dall’utente.

X-Frame-Options

È una delle soluzioni più utilizzate contro il clickjacking. Si tratta di un’intestazione inserita nel codice del server che controlla i frame delle pagine web tramite varie direttive:

- X-Frame-Options: deny previene l’uso o la modifica di frame

- X-Frame-Options: sameorigin limita il framing sul sito alla pagina originale

- X-Frame-Options: allow-from consente il framing da parte di siti specifici

La direttiva X-Frame-Options: allow-from è attiva solo su alcuni browser, mentre le altre possono essere combinate con le Content-Security-Policy (letteralmente norme sulla sicurezza dei contenuti) per combattere il clickjacking su più fronti.

Content-Security-Policy (CSP)

Questo strumento di sicurezza è più nuovo rispetto a X-Frame-Options, viene preferito dai browser e consente di specificare un elenco di fonti attendibili e non attendibili di modifiche e framing.

In modo simile alle X-Frame-Options, le CSP hanno delle direttive specifiche:

- Content-Security-Policy: frame-ancestors ‘none’ impedisce agli hacker di modificare i frame

- Content-Security-Policy: frame-ancestors ‘self’ restringe il framing sul sito alla pagina originale

- Content-Security-Policy: frame-ancestors any-site.com consente a un elenco specifico di siti di interagire con i frame

Queste tecniche sono molto efficaci nel prevenire gli attacchi di clickjacking e vengono utilizzate da quasi tutti i browser e siti legittimi. Per questo, oggi come oggi la variabile più pericolosa da controllare è l’attendibilità dei siti che visitiamo: i siti poco sicuri ci espongono anche agli attacchi di clickjacking.

Per concludere, vale la pena ricordare che questi attacchi possono colpire gli utenti su qualunque tipo di dispositivo e sistema operativo, per cui è molto importante fare attenzione a come navighiamo e alla sicurezza dei nostri computer e smartphone.

CONTINUA A LEGGERE: Attacchi informatici più diffusi

Buona navigazione e buona difesa dal clickjacking!