Non tutti gli attacchi informatici utilizzano il malware, a volte sfruttano vulnerabilità strutturali di programmi legittimi.

Il problema del riskware è che anche i programmi normali e utili possono avere delle vulnerabilità che gli hacker possono prendere di mira e sfruttare. Qualsiasi software che abbia anche la più remota possibilità di causare danno se utilizzato da utenti malintenzionati viene considerato riskware. Tuttavia, qui bisogna fare una precisazione importante, perché non tutto il riskware rientra nella categoria del malware.

Che cos’è il riskware

I riskware sono programmi legittimi e non, vulnerabili ai cyberattacchi. Di norma, i riskware non vengono sviluppati per fare danni ai computer degli utenti. Piuttosto, si tratta di normali programmi con caratteristiche e funzionalità che permettono a un hacker di sfruttarle per accedere al sistema e causare danni. Questo tipo di software non rappresenta un pericolo sicuro, ma una minaccia potenziale.

DI solito, i black hat hacker sono in grado di infiltrarsi in un programma perché questo ha delle vulnerabilità non rilevate dagli sviluppatori o a causa di un data breach. Inoltre, esiste anche la possibilità che un programma violi apertamente le norme sulla privacy degli utenti, allegando software illegale e dannoso a programmi leciti.

Come si fa a riconoscere il riskware

Come abbiamo visto, i riskware non sono minacce malware ben definite e nella maggior parte dei casi non vengono rilevati da un programma antivirus, per cui è importante saper valutare da soli i programmi che installiamo e riconoscere potenziali vulnerabilità intrinseche. Ad esempio, le vecchie versioni di sistemi operativi e app per cui non sono più disponibili aggiornamenti sono tra gli elementi software meno sicuri, perché possono contenere molte vulnerabilità che i cracker hanno avuto modo di scoprire negli anni. Per questi motivi, questo tipo di software è considerato riskware per eccellenza.

Inoltre, da un punto di vista teorico, i termini e condizioni d’uso dei software possono contenere delle vulnerabilità e convertirli in riskware. Ad esempio, se due programmi interagiscono tra loro e uno disattiva le funzioni dell’altro, il primo può essere considerato un riskware. Questo anche perché dal punto di vista della minaccia, l’entità del pericolo non è importante, soprattutto se pensiamo che oggi l’interazione illegale potrebbe riguardare una funzionalità limitata di un’app, ma domani potrebbe coinvolgere tutte le impostazioni della privacy di un’app. La possibilità di un funzionamento anomalo e di un danno è causa sufficiente per parlare di riskware.

Infine, dobbiamo sempre verificare di aver concesso alle app le autorizzazioni di accesso corrette. Tutte le volte che un’app o un software accede, invia, copia o modifica un’informazione senza la tua autorizzazione, anche quella va considerata potenzialmente un riskware. In questi casi, spesso si tratta di programmi che cercano di accedere ai dati importanti di un sistema, alla connessione a Internet o a componenti hardware come la videocamera e il microfono.

Tipi di programmi vulnerabili

Esempi di riskware includono i software che violano leggi e normative di qualsiasi tipo, che monitorano il comportamento dell’utente o che presentano vulnerabilità che consentono ai malware di accedere al sistema.

I seguenti tipi di programmi sono spesso associati al riskware:

- Client IRC. I programmi di Internet Relay Chat, utilizzati per la messaggistica istantanea e per fare chiamate vocali tramite il protocollo VoIP, hanno spesso funzionalità avanzate che li rendono vulnerabili a un ampio spettro di attacchi informatici. Nel peggiore dei casi, un cybercriminale potrebbe sfruttare queste vulnerabilità per creare una backdoor nel sistema della vittima, eseguire script dannosi senza che questa se ne renda conto e aprire le porte a una possibile infezione da malware.

- Software di accesso da remoto. Anche conosciuti come programmi di Virtual Network Computing (VNC), consentono agli utenti di accedere da remoto a un sistema informatico oppure di condividere l’utilizzo del desktop, di applicazioni e utility e, in alcuni casi, anche dei privilegi da amministratore. Normalmente, sono programmi leciti e molto utili (ad esempio per l’assistenza tecnica da remoto), ma alcuni possono esporre gli utenti a rischi di sicurezza se il software non è stato progettato in modo sicuro.

- Servizi di server Internet. Se ad esempio un utente consente a un servizio FTP di accedere con privilegi da amministratore, un eventuale hacker può approfittarne per eseguire un server nel sistema della vittima. In questo modo, l’hacker può accedere a tutti i file quando l’utente è connesso a Internet. Questa pratica è possibile con alcuni software per il download di file, come i server web e proxy, i programmi di trasferimento di file su Internet e i pacchetti di installazione automatica per dispositivi mobili.

Come rimuovere i programmi infetti

Se noti qualcosa di sospetto su un sito o quando usi un’app o se il tuo antivirus ti avvisa della presenza di riskware, è arrivato il momento di armarsi e andare a caccia di malware! Per prima, cosa fai una scansione completa del tuo dispositivo alla ricerca di infezioni. Se non hai ancora scaricato Panda Dome, puoi usare il nostro antivirus online gratis. Se trovi file infetti, riavvia il computer in modalità provvisoria (safe mode) e rimuovili. Esegui di nuovo la scansione e assicurati che il sistema sia pulito.

Disinfettare un sistema è relativamente semplice, ammesso che eventuali malware non abbiano già fatto danni, come rubare dati o crittografare tutto il contenuto dell’hard disk. Il vero professionista invece è colui che sa prevenire il problema…

Come prevenire l’infezione da riskware

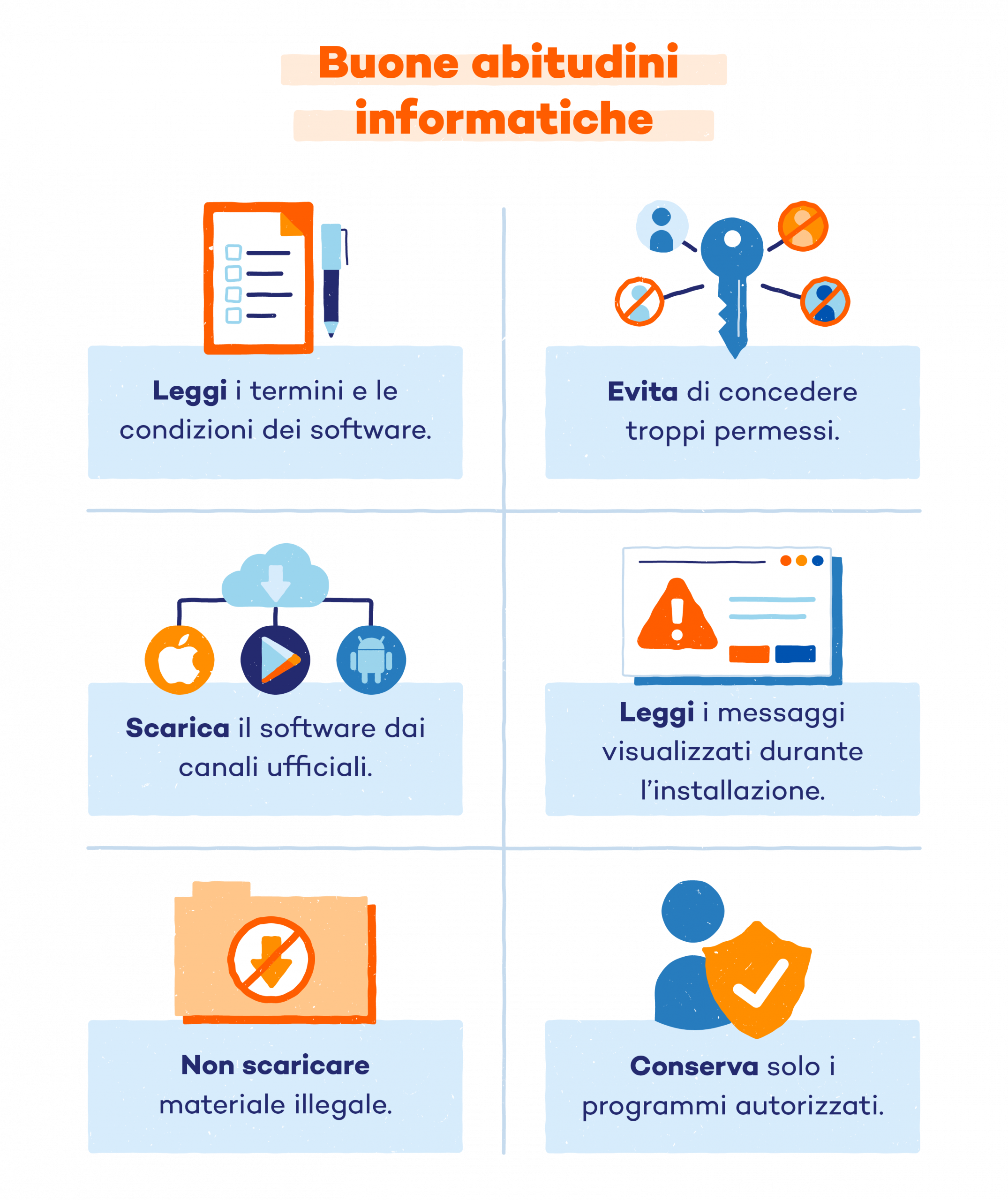

È impossibile non entrare mai in contatto con riskware, dato che in molti casi si tratta di potenziali minacce e non di malware. Tuttavia, si può ridurre molto il rischio affidandosi al buon senso e, soprattutto, prestando molta attenzione. Da un punto di vista generale, il nostro consiglio è di prendere delle buone abitudini di navigazione e utilizzo dei dispositivi informatici:

- Leggi bene termini e condizioni e rimuovi i software che impediscono ad altri programmi di funzionare correttamente.

- Non installare applicazioni che richiedono troppi permessi senza un motivo specifico o che ti sembrano sospette.

- Scarica i programmi solo dai canali di vendita ufficiali, come il sito web dello sviluppatore o gli app store di Google e Apple.

- Leggi tutti i messaggi durante l’installazione dei nuovi programmi.

- Non scaricare materiali illegali sul dispositivo.

- Evita di utilizzare programmi che richiedono privilegi da amministratore.

- Rimuovi i programmi che non hai autorizzato.

Le buone abitudini informatiche e un antivirus di ultima generazione sono gli strumenti più efficaci contro il riskware. Utilizza un approccio proattivo quando concedi autorizzazioni ed evita di distribuire troppi privilegi d’accesso. Se pensi che il tuo dispositivo possa essere infetto da malware, rivedi con attenzione i programmi e le app installate e rimuovi quelle che non riconosci o che non hai autorizzato personalmente.

I riskware sono potenziali minacce e ci ricordano quanto sia importante fare attenzione online. Segui il nostro blog per scoprire le nuove minacce da cui devi proteggerti e avere un computer a prova di hacker.

Buona navigazione e buona protezione dal riskware!