De nombreuses marques populaires – comme Google, WhatsApp et Meta – ont été attaquées et altérées par des cybercriminels. Avec des acronymes comme SQL, MITM ou même DDoS, il peut être difficile de comprendre comment une cyberattaque pourrait vous affecter ou affecter une organisation. Il est possible que vous vous soyez même retrouvé en train de chercher « signification DDoS » sur un moteur de recherche.

Alors que plus de 30 millions d’utilisateurs font confiance à Panda Security pour leur fournir des services premium, une assistance et une protection contre les attaques en ligne, les grandes entreprises sont toujours constamment menacées. Continuez à lire pour savoir comment vous ou votre organisation pourriez reconnaître une attaque DDoS et en empêcher une à l’avenir.

Qu’est-ce qu’une attaque DDoS ?

DDoS signifie déni de service distribué et est souvent utilisé pour faire référence à un type d’attaque réseau connu sous le nom d’attaque DDoS. Les attaques DDoS sont une sous-classe des attaques par déni de service (DoS) classiques.

Contrairement aux cyberattaques plus courantes, les pirates utiliseront des attaques DDoS pour fermer un site web ou un système réseau au lieu de pénétrer un périmètre de sécurité. De plus, les attaques DDoS peuvent être utilisées comme distractions lors de cyberattaques à grande échelle.

Les attaques DDoS réussies peuvent avoir un impact sur les réseaux en ligne pendant des jours, des semaines et même des mois, et sont fréquemment utilisées à des fins politiques, religieuses, sociales, militaires ou personnelles. Si un réseau en ligne est attaqué par déni de service, tous les aspects de son organisation peuvent être touchés, y compris ses finances, son image de marque et sa clientèle.

Qu’est-ce qu’un botnet ?

Les botnets sont une collection d’appareils saisis – y compris les téléphones mobiles, les ordinateurs, les IoT (appareils connectés) et plus encore – que les attaquants DDoS utilisent pour distribuer des logiciels malveillants sur les serveurs. Ce logiciel malveillant, communément appelé bot, transforme ensuite les serveurs et les appareils attaqués en « zombies » au sein du botnet lui-même. Ces appareils attaqués font alors partie d’un réseau zombie contrôlé à distance par l’attaquant.

Avec la variété d’appareils dans un botnet, les attaquants sont en mesure de dissimuler l’origine de leur trafic malveillant. Cela rend la détection et l’arrêt des attaques DDoS plus difficiles. De plus, plusieurs appareils permettent à un attaquant de submerger plus facilement les serveurs d’une victime avec trop de demandes.

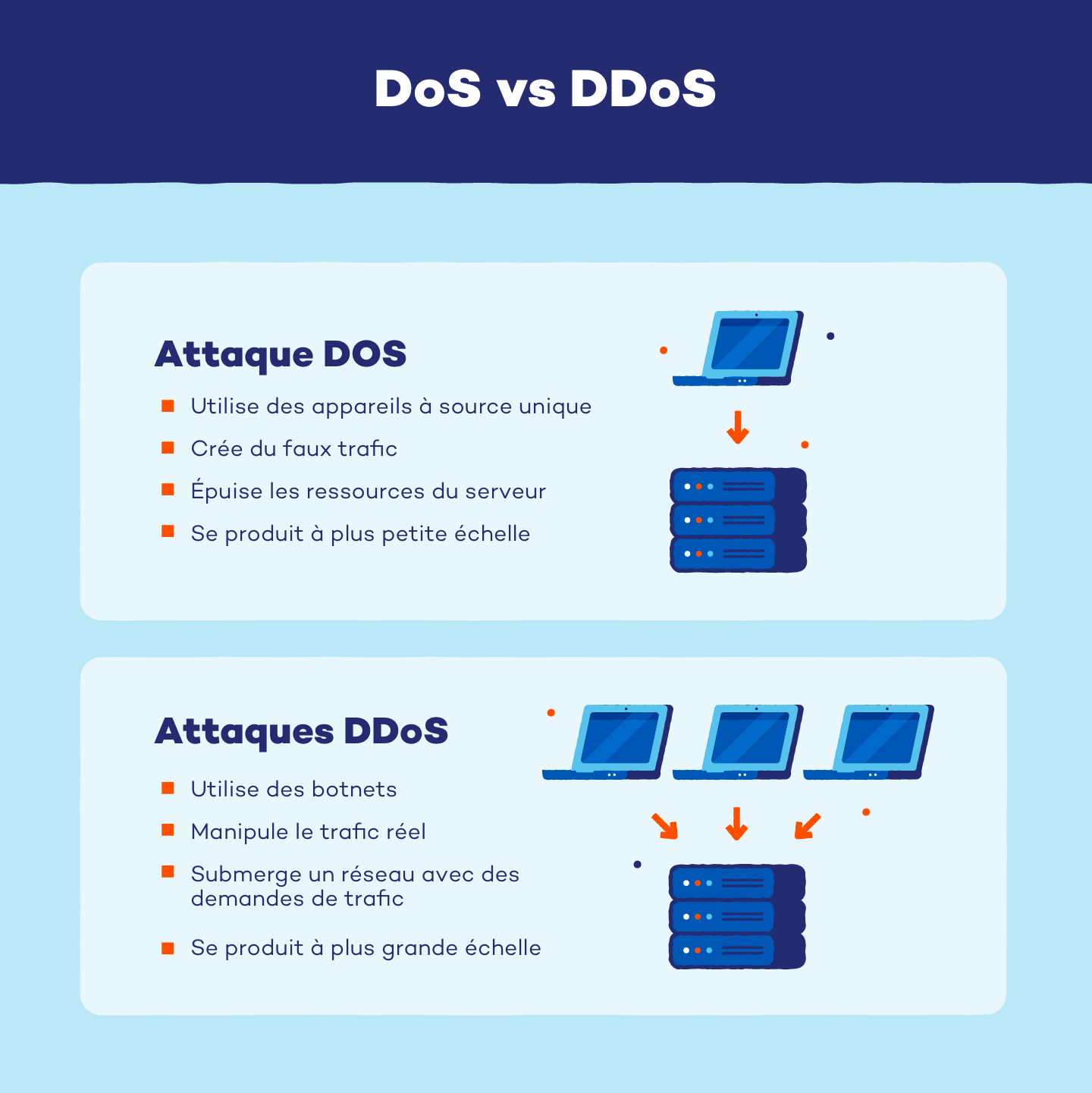

Attaques DoS vs DDoS

Bien qu’il puisse sembler que les attaques DoS et DDoS soient presque identiques, il existe en fait une variété de différences entre ces types de cyberattaques. Dans les attaques DDoS, un pirate utilisera de nombreux périphériques réseaux différents pour distribuer une attaque sur un système. Ces types d’attaques manipulent le trafic légitime au lieu de créer un faux trafic.

D’autre part, une attaque DoS n’utilise pas plusieurs appareils. En fait, les attaques DoS ne ciblent même pas plusieurs points d’accès Internet. Ces attaques utiliseront des vulnérabilités et de fausses demandes de trafic pour submerger un système, provoquant ainsi une attaque à source unique.

Parce qu’une attaque DDoS utilise du trafic réel, les logiciels malveillants qu’elle distribue et ses mouvements sont plus masqués que dans une attaque DoS classique. Bien que les deux puissent effectivement mettre les systèmes hors ligne, les attaques DDoS sont généralement plus importantes et plus difficiles à identifier et à combattre.

Qu’est-ce qu’une attaque DDoS ?

Une attaque DDoS est une cyberattaque utilisée pour rendre un réseau en ligne, une ressource ou un autre cyberhôte indisponible pour ses demandeurs sur Internet. Par exemple, certaines des plus grandes attaques DDoS de l’histoire ont ciblé et réussi à mettre hors ligne de grandes organisations comme Amazon Web Services et Google. Ces types d’attaques peuvent être particulièrement dangereux car ils sont souvent contrôlés à distance.

Bon nombre de ces attaques par déni de service distribuées sont également difficiles à prévenir, à identifier et à atténuer. Les attaquants DDoS évitent la détection de plusieurs manières, notamment en :

- Usurpation : l’usurpation d’identité, y compris l’usurpation de DNS, se produit lorsqu’un attaquant réplique des adresses sources et envoie du trafic légitime vers des sites ou des destinations illégitimes.

- Reflet : Le reflet fait référence au moment où un attaquant modifie le comportement normal des services Internet pour masquer ses actions malveillantes.

- Amplification : l’amplification se produit lorsqu’un attaquant utilise un modificateur de source pour créer de grandes quantités de trafic qui peuvent ensuite submerger un réseau ou un serveur.

Toutes les attaques DDoS n’utiliseront pas ces mécanismes de protection, mais ce sont les moyens les plus courants qu’un pirate tentera pour éviter d’être détecté. Ces techniques peuvent rendre extrêmement difficile l’identification d’une attaque DDoS au fur et à mesure qu’elle se produit. De nombreux symptômes d’une attaque DDoS peuvent être causés par des pics de trafic réguliers. Cependant, il y a quelques éléments à prendre en compte qui pourraient signifier qu’une attaque DDoS est en cours :

- Vitesses de chargement ou de téléchargement lentes

- Sites web indisponibles

- Connexions Internet perdues

- Annonces pop-up ou médias inhabituels

- Spam excessif

- Trafic provenant d’une seule adresse IP

- Augmentation des demandes vers une seule page

- Pics de trafic à des heures inhabituelles de la journée

Chaque type d’attaque a des signes plus spécifiques, mais ces symptômes courants d’attaque DDoS pourraient vous alerter d’une attaque avant qu’elle ne soit pleinement en vigueur.

Types d’attaques DDoS

Selon le modèle d’interconnexion de systèmes ouverts (OSI), un réseau comporte sept couches de connexion différentes qui aident les réseaux à communiquer entre eux. Étant donné que ces couches déterminent individuellement les comportements, les outils et les techniques nécessaires pour l’envahir, chaque type d’attaque DDoS est classé en fonction des couches qu’il cible et des comportements qu’il doit reproduire.

Les trois types d’attaques DDoS sont :

- Les attaques « application layer »

- Les attaques de protocole ou de couche réseau

- Les attaques volumétriques

Chacun de ces types d’attaques DDoS peut être décomposé en fonction de la durée de l’attaque :

- Attaques à long terme : une attaque DDoS à long terme est une attaque qui dure des heures, des jours, des semaines, des mois ou plus.

- Attaques en rafale : une attaque DDoS en rafale ne dure généralement que quelques secondes à quelques minutes.

Quelle que soit la durée d’une attaque, les dégâts peuvent être paralysants pour chaque couche de connexion ciblée.

Attaques « application layer »

Les attaques de la couche application sont également appelées attaques à sept couches car elles ciblent la septième couche du modèle OSI. Cette couche génère des pages web en réponse aux requêtes HTTP, de sorte que les attaques DDoS tenteront de submerger les demandes de trafic d’un réseau. Ces attaques par inondation HTTP peuvent être simples ou complexes et cibler une ou plusieurs adresses IP à la fois.

Attaques de protocole ou de couche réseau

Les attaques de protocole, également appelées attaques de la couche réseau, ciblent généralement les niveaux trois et quatre du système de communication d’un réseau. Ces attaques surchargent la capacité des ressources de ces couches, comme les pare-feux, ce qui provoque un état d’épuisement qui envahit le système. Les inondations SYN et les attaques smurf sont des exemples d’attaques de protocole qui ciblent les troisième ou quatrième couches OSI.

Attaques volumétriques

Les attaques volumétriques tentent de submerger un réseau et sa connexion à Internet. Les attaquants amplifient les données et autres demandes de communication dans la mesure où un système est incapable de fonctionner correctement. Les attaques DNS, y compris les attaques par amplification DNS, sont couramment utilisées pour augmenter le volume de trafic pour les attaques volumétriques.

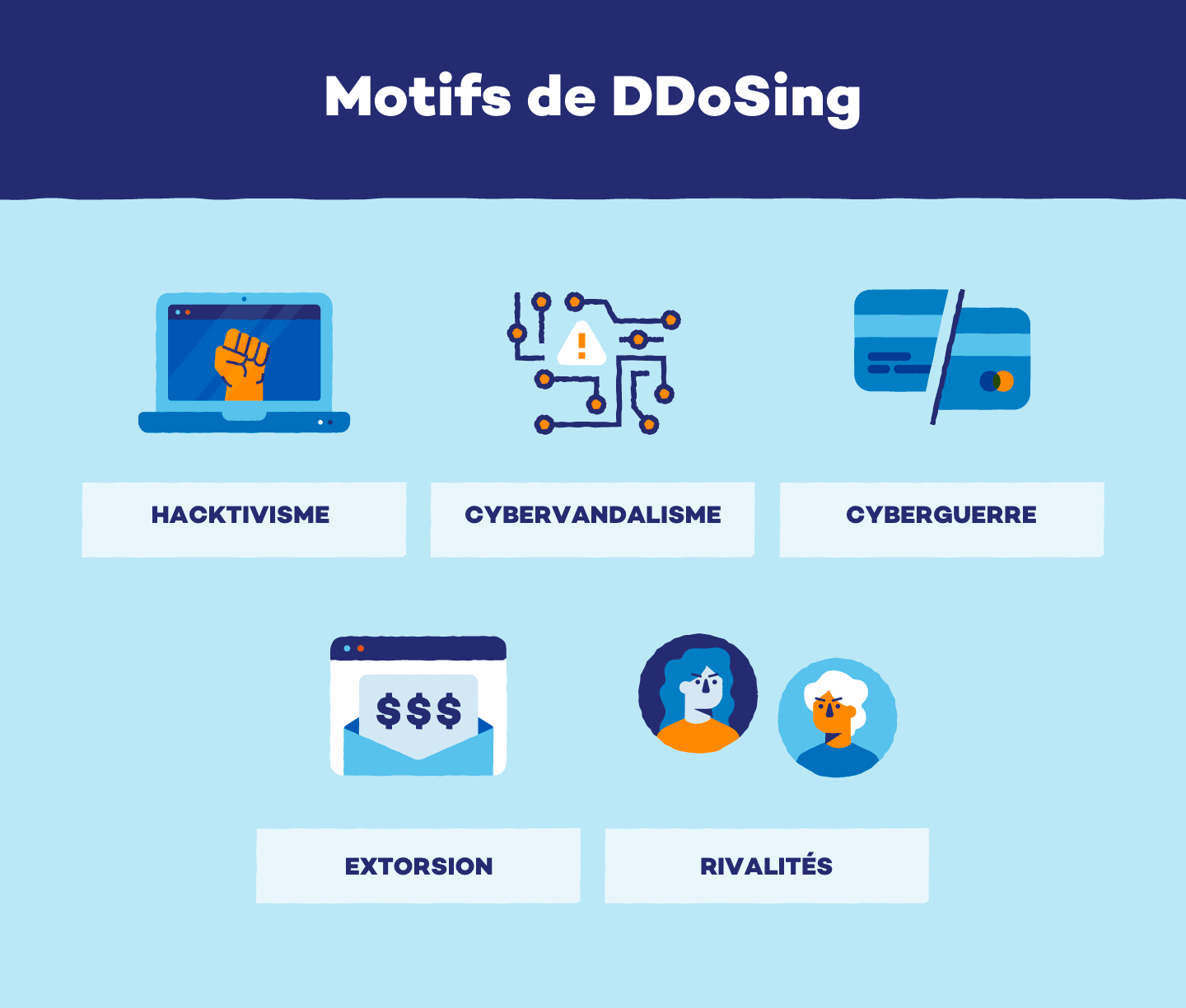

Motifs de DDoSing

DDoSing – le terme utilisé lorsqu’une personne exécute une attaque DDoS – peut résulter de divers motifs. Bien que ces motifs soient différents pour chaque pirate informatique, ils peuvent aller du gain politique à la justice sociale.

- Hacktivisme : Le hacktivisme est une forme d’activisme numérique. Les hacktivistes s’engagent généralement dans le hacktivisme pour atteindre la justice sociale, politique ou religieuse, et ils se battent souvent pour le plus grand bien. Certains pirates utiliseront des attaques DDoS lors d’une campagne de hacktivisme.

- Cybervandalisme : Le cybervandalisme est une cyberattaque souvent sans intentions sociales, politiques, religieuses ou criminelles. La plupart des actes de vandalisme en ligne visent à montrer l’expertise d’un pirate informatique, et les vandales paient souvent un DDoS à louer pour lancer des booters DDoS et des facteurs de stress IP.

- Cyberguerre : contrairement au cybervandalisme, la cyberguerre a une intention politique ou militaire et est souvent utilisée pour s’emparer ou démembrer les infrastructures organisationnelles. Bon nombre de ces types d’attaques DDoS sont sanctionnées par l’État et peuvent perturber les finances, les soins de santé et la sécurité du gouvernement.

- Extorsion : un cybercriminel peut exiger de l’argent ou d’autres ressources tout en menaçant d’une attaque DDoS. Si la victime s’exécute, l’attaquant ne peut pas lancer l’attaque. D’autre part, si la victime ne s’y conforme pas, les organisations peuvent être contraintes de se déconnecter jusqu’à ce que la menace soit passée ou atténuée.

- Rivalités : les attaques DDoS sont parfois utilisées comme outils de compétition pour les rivalités personnelles et professionnelles. Ces attaques peuvent dissuader les gens de se rendre à des événements, fermer des vitrines en ligne, nuire à leur réputation, etc.

Empêcher une attaque DDoS

Bien qu’il n’y ait pas de solution unique pour la protection DDoS, il existe plusieurs façons de préparer vos systèmes à une attaque potentielle. Être conscient de la possibilité d’une attaque DDoS est la première étape, et ces cinq conseils sont les meilleurs moyens d’empêcher une éventuelle attaque du système.

-

Évaluations de la vulnérabilité

Si vous dirigez une organisation avec un système d’infrastructure d’information et de sécurité, il est important d’effectuer des évaluations régulières des vulnérabilités. En plus de simplement trouver les vulnérabilités du système, une évaluation des vulnérabilités peut également documenter ces résultats et fournir des conseils pour les solutions aux menaces. Des tests d’intrusion sont également recommandés, et des pirates informatiques peuvent être embauchés pour aider à exécuter ces tests et trouver et vous alerter sur d’éventuelles faiblesses ou points d’entrée.

-

Routage blackhole

Le routage blackhole est une tactique de prévention et de protection plus extrême. Si vous avez des raisons de supposer que vous pourriez être victime d’une attaque DDoS, un routage blackhole peut envoyer tout votre trafic sur une route neutre loin de vos systèmes. Cela supprimera tout le trafic légitime, qu’il soit bon ou mauvais, ce qui peut entraîner une perte d’activité.

-

Limitation de débit

La limitation du débit est un moyen de prévenir ou d’atténuer une attaque DDoS. Cela réduit le nombre de requêtes qu’un serveur peut accepter en fonction d’un délai spécifique, ce qui peut empêcher une attaque DDoS d’endommager ou de dépasser vos systèmes. Bien que cette tactique de prévention ne fonctionne pas pour toutes les attaques, elle peut réduire les dégâts que l’une d’entre elles peut causer.

-

Diffusion réseau

Au lieu de permettre à une attaque DDoS de submerger et de prendre le contrôle d’un réseau, la diffusion réseau disperse le trafic entre une variété de serveurs distribués afin qu’il soit absorbé par le réseau lui-même. Cela répartit l’impact de l’attaque par déni de service distribué afin qu’elle devienne gérable au lieu d’être destructrice.

-

Pare-feu

En cas d’attaque DDoS à sept couches, il est important d’avoir un pare-feu d’application web en vigueur. Il s’agit d’un outil qui sépare le serveur d’Internet et offre une couche supplémentaire de protection contre le trafic dangereux. De plus, les pare-feux peuvent implémenter des règles personnalisées lors d’une attaque pour mieux disperser ou accepter le trafic.

Bien que ceux qui mènent une attaque DDoS puissent être sournois, il existe des moyens de protéger votre entreprise, votre maison et vous-même. En investissant dans des protocoles de sécurité, y compris des VPN et des plans de protection, vous pouvez vous préparer à tout moment à une attaque DDoS.