Le clickjacking ou détournement de clic peut être décrit comme une forme dangereuse de cache-cache en ligne.

Les pirates cachent des liens malveillants derrière des pages web reconnaissables ou attrayantes et attendent que les utilisateurs les recherchent involontairement. Contrairement à la version enfantine du cache-cache, le chercheur dans ces attaques de réparation de l’interface utilisateur perd toujours la partie.

Pour vous protéger et protéger vos appareils contre les cybercriminels, il est important de savoir quand et où le détournement de clic est en jeu. Notre guide détaillé peut vous aider à mieux comprendre les dangers des liens de pages web masqués.

Qu’est-ce que le détournement de clic ?

Le détournement de clics se produit lorsque les pirates et les cybercriminels créent des calques transparents sur des boutons ou des liens qui redirigent les utilisateurs vers des sites malveillants à leur insu. Ces attaques détournent les clics des pages légitimes et poussent les utilisateurs à visiter des sites web ou des pages de destination non autorisés.

En plus de rediriger le trafic, le détournement de clics pourrait entraîner :

- Le vol des identifiants de connexion, y compris les noms d’utilisateur et les mots de passe

- L’accès non autorisé aux caméras et microphones

- La propagation des logiciels malveillants

- Une augmentation du succès des escroqueries en ligne

- Des achats non sollicités

- Des paiements non approuvés vers des sites publicitaires et de commerce électronique

Types de clickjacking

L’objectif des attaques de détournement de clic est assez standard : inciter un utilisateur à sélectionner un bouton ou un lien malveillant. Cependant, il existe différentes variantes de détournement de clic que les cybercriminels utilisent pour encourager ce résultat :

- Likejacking : les boutons « J’aime » sur les pages de médias sociaux sont détournés et amènent les utilisateurs à interagir avec des pages et des profils involontaires ou dangereux.

- Cursorjacking : les cybercriminels masquent l’emplacement du curseur d’un utilisateur afin qu’il semble se trouver sur une partie différente de la page qu’il ne l’est réellement.

- Cookiejacking : les pirates volent les cookies d’un utilisateur, qui contiennent des données sensibles pouvant être utilisées pour imiter l’utilisateur.

- Filejacking : Les filejackers placent des cadres sur les boutons « Parcourir les fichiers », ce qui amène les victimes à donner involontairement aux cybercriminels l’accès à leurs fichiers en ligne.

- Mousejacking : les criminels contrôlent à distance les fonctions d’un appareil et sont capables de cliquer sur des éléments, de taper des commandes et de créer du code.

Attaques de clickjacking

Dans une attaque de détournement de clic, les utilisateurs pensent qu’ils font une action, mais des calques invisibles les poussent à faire une autre action inattendue. Ces attaques peuvent aller d’incroyablement dangereuses à simplement gênantes, et elles peuvent être le catalyseur d’attaques plus importantes et plus dangereuses.

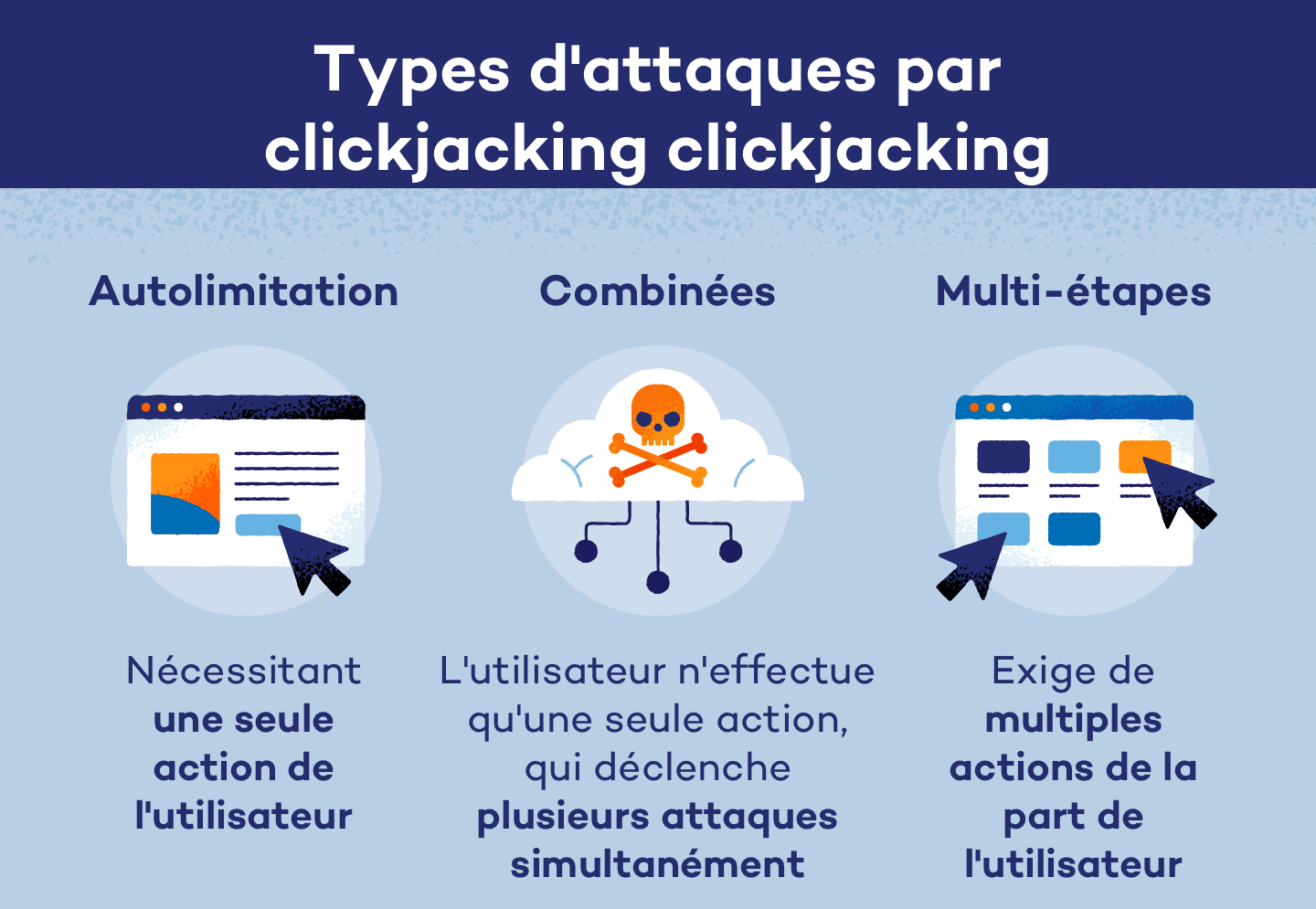

Attaques autonomes

La plupart des attaques de détournement de clic sont considérées comme des attaques autonomes car elles reposent sur une seule action. Dans ces cas, un utilisateur cliquera sur un calque de page web invisible et effectuera une action inconnue ou non autorisée.

Attaques en plusieurs étapes

Semblables aux attaques autonomes, les attaques de détournement de clic multistep utilisent des actions côté client pour déclencher des frappes. Ces attaques sont précises et obligent les utilisateurs à cliquer sur plusieurs calques invisibles pour fonctionner avec succès. Par exemple, un pirate informatique qui souhaite qu’un utilisateur effectue un achat non autorisé doit configurer des calques supplémentaires qui amènent les utilisateurs à ajouter des articles à un panier avant leur dernier clic.

Attaques combinées

Bien que de nombreuses attaques de détournement de clic soient autonomes, elles peuvent également être utilisées pour exécuter des attaques combinées. Dans ces cas, les pirates réussissent à inciter les utilisateurs à tomber dans le piège d’une attaque de détournement de clic, qui peut également exécuter des frappes malveillantes plus importantes. Le détournement de clic et les attaques DOM XSS (attaques qui ciblent le code côté client et font agir les pages web de manière malveillante) sont des attaques combinées courantes qui modifient le code et exécutent des actions non autorisées côté client.

Exemple de détournement de clic

Les attaques de détournement de clic ont réussi dans de grandes entreprises comme Facebook, Twitter et PayPal. Cependant, ces types d’attaques en ligne ciblent également des utilisateurs individuels.

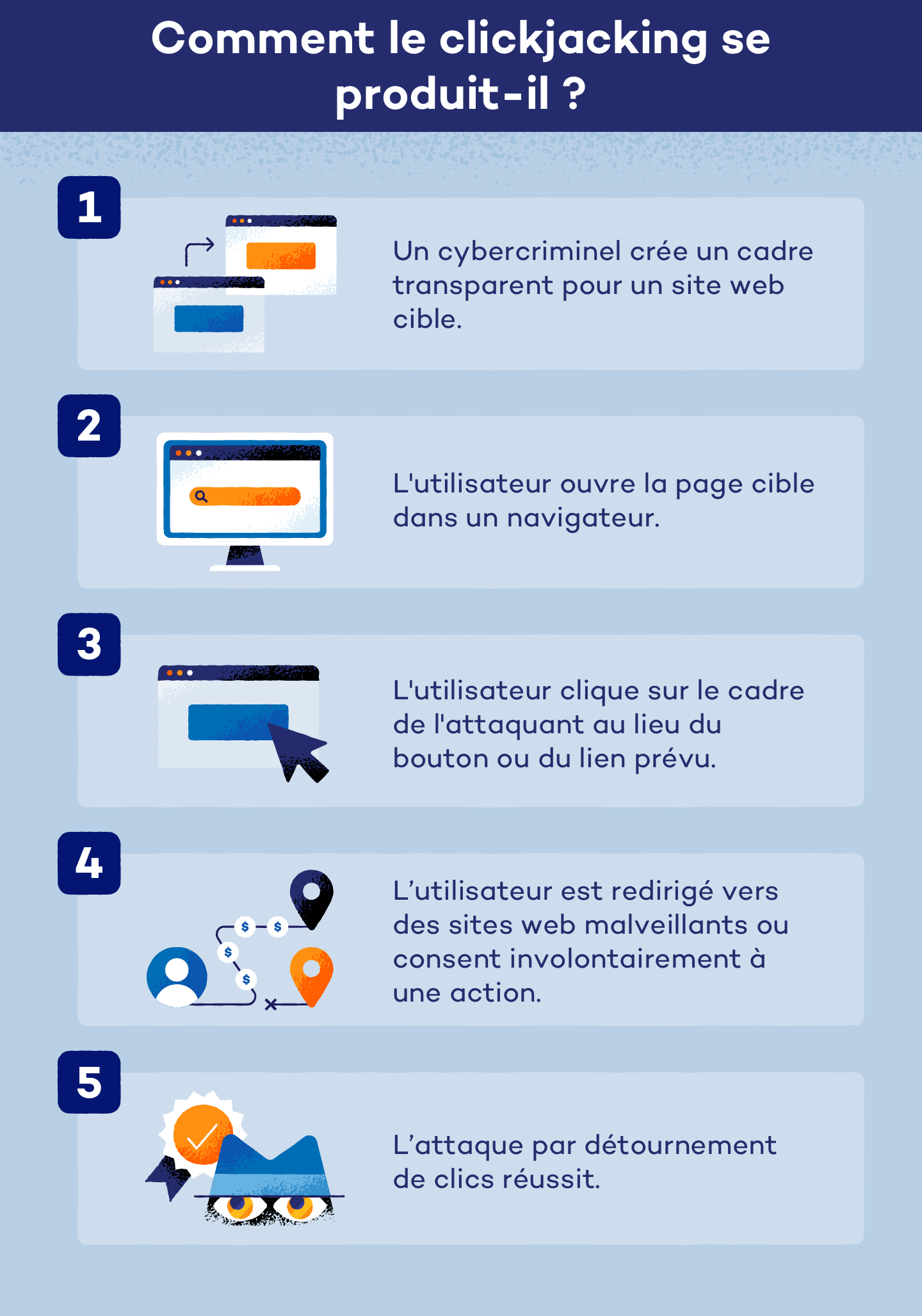

Par exemple, un cybercriminel peut créer une fausse page de destination ou détourner les iframes d’un site web légitime. Dans les deux cas, une attaque de détournement de clic peut se produire comme ceci :

- Les utilisateurs ouvriront et chargeront un site web ou une page web ciblés.

- Des boutons attrayants comme « Jouer maintenant » ou « Gagnez un voyage gratuit » apparaîtront.

- Les utilisateurs tenteront de cliquer sur un bouton.

- Les utilisateurs cliqueront à la place sur le calque transparent ou piraté.

- Les utilisateurs suivront le bouton du mauvais acteur, ce qui pourrait entraîner le transfert de fonds au criminel, la suppression du compte ou tout autre type d’action malveillante.

Dans de nombreux cas, ces attaques ne peuvent pas être attribuées au cybercriminel car l’utilisateur a accepté l’action sans le savoir.

Prévention du détournement de clic

Le détournement de clics peut se produire sur n’importe quel site web qui peut être encadré, de sorte que les mesures de prévention du détournement de clics tentent généralement de restreindre les capacités de cadrage d’un site. Les techniques de prévention peuvent être utilisées à la fois côté client et côté serveur.

Prévention côté client

Les mesures de prévention qui peuvent être mises en œuvre par un utilisateur sur ses propres appareils ou pages web sans l’aide ou la connaissance d’un serveur réseau sont appelées techniques de prévention côté client. Ces techniques peuvent généralement être contournées, elles sont donc mieux utilisées avec d’autres méthodes côté serveur.

Script de suppression de calques de clickjacking

Les scripts de prévention sont placés et utilisés dans un navigateur web. Cette défense contre le détournement de clics, également connue sous le nom de scripts de rupture de trame, est spécifique à la plate-forme et peut également être facilement neutralisée par des attaquants connaissant HTML et JavaScript. Cependant, les scripts réussis peuvent :

- Rendre visibles les calques de pages web invisibles

- Empêcher les cadres invisibles d’être cliquables

- Identifier et vous protéger contre les tentatives de détournement de clic

- Vous assurer que la fenêtre prévue n’est pas recouverte d’un cadre invisible

Extensions anti-clicjacking

Les extensions de navigateur peuvent aider à prévenir le détournement de clics, mais elles peuvent désactiver JavaScript et avoir un impact négatif sur l’expérience utilisateur d’une page web. Une fois installés, ces bloqueurs JavaScript peuvent empêcher l’ouverture de sites populaires tels que YouTube et Facebook.

Des extensions de navigateur malveillantes existent également et peuvent entraîner des problèmes supplémentaires pour certains utilisateurs. Si vous choisissez de désactiver JavaScript avec une extension anti-clickjacking, recherchez vos options ou choisissez des sources fiables comme ScriptSafe ou NoScript.

Logiciel antivirus

Un logiciel antivirus fiable fonctionne 24 heures sur 24 pour protéger les appareils contre une variété d’attaques malveillantes. En cas de détournement de clic, un logiciel antivirus peut avertir les utilisateurs avant qu’ils n’entrent sur des sites web potentiellement dangereux, et il peut aider à sécuriser les données et les informations en cas d’attaque réussie.

Prévention côté serveur

Les mécanismes de défense qui doivent être créés et mis en œuvre par un serveur sont connus sous le nom de techniques de prévention côté serveur. Ceux-ci ne peuvent pas être configurés ou utilisés par un client et ne réussissent que lorsqu’ils sont implémentés au sein du serveur.

X-Frame-Options

Créé à l’origine pour Internet Explorer, X-Frame-Options a été rapidement adapté comme méthode de prévention du détournement de clic dans d’autres navigateurs. Cette technique contrôle les iframes et autres objets d’une page web en édictant des directives telles que :

- X-Frame-Options : deny empêche l’utilisation ou le changement de cadres

- X-Frame-Options : sameorigin limite le cadrage du site à la page d’origine

- X-Frame-Options : allow-from https://any-site.com autorise les modifications de cadrage à partir de sites spécifiques

- X-Frame-Options : allow-from n’est actif que sur certains navigateurs, mais les autres directives peuvent être combinées avec une politique de sécurité du contenu pour créer une méthode de prévention du détournement de clics à multiples facettes.

La Content-Security-Policy ou Politique de sécurité du contenu

Les attaques de pages web sont généralement empêchées par la Content-Security-Policy (CSP), qui permet également de détecter quand et où ces attaques pourraient se produire. Cette méthode de prévention fournit aux pages web une liste spécifique de sources, de modifications et d’utilisateurs autorisés et non autorisés.

Semblable aux options X-Frame, la CSP a des directives de protection spécifiques :

- Content-Security-Policy : frame-ancestors ‘none’ empêche les acteurs malveillants de modifier les cadres

- Content-Security-Policy : frame-ancestors ‘self’ maintient le cadrage du site sur la page d’origine

- Content-Security-Policy : frame-ancestors any-site.com n’autorise que des sites spécifiques à adopter des changements de cadrage

Lorsqu’elles sont créées correctement et mises en œuvre dans le cadre d’une stratégie multicouche, les méthodes de prévention côté serveur réussissent incroyablement bien à protéger contre les tentatives de détournement de clic.

Le clickjacking est une menace pour tous les types de navigateurs en ligne. Garder les appareils exempts de logiciels malveillants peut aider à garder le navigateur d’un utilisateur exempt de vulnérabilités de clickjacking. Panda Security peut même aider à adapter les services de cybersécurité aux besoins de protection spécifiques d’un utilisateur.