Réponse rapide : Une évaluation de vulnérabilités examine et évalue les risques de faiblesses de sécurité dans les systèmes d’information et de sécurité d’une organisation.

Il existe plus de 180 000 vulnérabilités de sécurité connues, et d’autres sont découvertes chaque année. Avec autant de possibilités de faiblesse de l’infrastructure et d’attaques du système, il n’est pas surprenant que la cybercriminalité ait considérablement augmenté au cours des dernières années. Lorsqu’elles sont effectuées régulièrement et correctement, les évaluations de vulnérabilité peuvent agir comme une mesure préventive contre ces menaces de sécurité croissantes.

Même avec des défenses de sécurité premium, les systèmes d’information et de sécurité d’une organisation peuvent être attaqués, piratés ou détournés par des cybercriminels. Notre guide vous montrera pourquoi il est important d’investir dans des évaluations de vulnérabilité, comment elles fonctionnent et leurs différentes fonctions.

Qu’est-ce qu’une évaluation de vulnérabilités ?

Une évaluation de la vulnérabilité fait référence au processus d’examen et d’évaluation de toutes les faiblesses de sécurité possibles dans l’infrastructure d’un système d’information. Ce type d’évaluation est utilisé pour identifier les vulnérabilités, puis les hiérarchiser et les atténuer afin de minimiser les menaces de sécurité. Ces évaluations permettent également de découvrir et de comprendre les vulnérabilités de l’environnement physique d’une organisation. Les objectifs d’une évaluation de la vulnérabilité peuvent être décomposés en trois idées principales :

- Identifier toutes les vulnérabilités

- Documenter les vulnérabilités pour une identification et des solutions futures

- Fournir des conseils aux développeurs qui créent des solutions contre les menaces

Ces évaluations de vulnérabilité doivent être effectuées régulièrement, en particulier lors de l’installation de nouveaux équipements, de l’ajout de ports ou de l’introduction de services. De plus, elles peuvent empêcher les attaques du système sur les nouveaux et les anciens appareils en raison de menaces telles que :

- Des attaques par injection, y compris les attaques XSS et les attaques SQL

- Des paramètres par défaut faibles comme les mots de passe d’administration et les noms d’utilisateur devinables

- Des logiciels malveillants et des attaques de virus

- Des outils et des dispositifs d’authentification défectueux

- Des données non chiffrées

Pour les organisations à risque – y compris les banques, les systèmes gouvernementaux et celles ayant accès à des informations personnelles, comme les établissements de santé – les évaluations de vulnérabilité peuvent aider à identifier et à réduire les faiblesses avant qu’elles ne soient exploitées par des pirates.

Les différents types d’évaluations de vulnérabilité

Différents types d’évaluations de vulnérabilité utilisent des outils individuels pour identifier les faiblesses du système et du réseau. Les systèmes indépendants peuvent avoir besoin d’utiliser une variété d’évaluations afin d’identifier toutes leurs vulnérabilités possibles.

Évaluations de l’hôte

Une évaluation de l’hôte se concentre sur les serveurs critiques, les postes de travail et les autres hôtes du réseau. Bien que les ports et les services puissent être analysés avec des évaluations de réseau, une évaluation d’hôte peut mettre en évidence l’historique des correctifs passés et les paramètres de l’hôte.

Évaluations du réseau

Une évaluation du réseau est utilisée pour identifier les éventuelles vulnérabilités du réseau. Celles-ci peuvent être effectuées pour les réseaux câblés et sans fil. Ces évaluations aident à prévenir les attaques de sécurité qui ciblent les réseaux privés et publics ainsi que les informations accessibles sur le réseau.

Évaluations du sans fil

L’évaluation sans fil se concentre sur le réseau wi-fi d’une organisation. Les réseaux sans fil non sécurisés, y compris ceux dotés de points d’accès malveillants, peuvent entraîner des attaques contre l’infrastructure d’une organisation. Ces évaluations vérifient également que le réseau d’une organisation est configuré en toute sécurité avec HTTPS.

Évaluations de la base de données

Les évaluations de base de données analysent la base de données d’une organisation à la recherche de vulnérabilités. Les attaques malveillantes, telles que les injections SQL, ciblent les bases de données avec des configurations erronées, des bases de données malveillantes et des tests de développement faibles (DevTest). Ces évaluations aident également les organisations à identifier où les informations personnelles d’une infrastructure doivent être classées.

Évaluations des applications

Une évaluation des applications analyse les applications web, les sites web et le code source à la recherche de téléchargements de logiciels incorrects, de configurations brisées et d’autres vulnérabilités de sécurité. Il s’agit souvent d’analyses automatisées du code frontal et de l’infrastructure.

Évaluation de la vulnérabilité vs test de pénétration

Les évaluations de vulnérabilité et les tests de pénétration ne sont pas identiques, mais comme les évaluations de vulnérabilité peuvent également inclure un test de pénétration, elles peuvent facilement être confondues. Ces doubles évaluations sont souvent appelées tests d’évaluation de vulnérabilité/d’intrusion ou VAPT, mais ces tests n’ont pas besoin d’être effectués ensemble à chaque fois.

Les tests d’intrusion sont spécifiquement utilisés pour trouver des faiblesses dans le personnel et les procédures d’une organisation, et c’est un processus supplémentaire qui peut être ajouté à une évaluation de la vulnérabilité. Les tests d’intrusion tentent également d’endommager une application ou un réseau en exploitant d’éventuelles faiblesses dans un environnement contrôlé afin de prouver que des vulnérabilités existent réellement.

Les tests d’intrusion utilisent à la fois des manœuvres automatiques et manuelles lors du test des vulnérabilités. Ces faiblesses sont ensuite analysées par des chercheurs afin de créer des protections et des défenses spécifiques. Cependant, les tests d’intrusion ne sont pas suffisants en eux-mêmes et doivent être suivis d’une évaluation complète de la vulnérabilité.

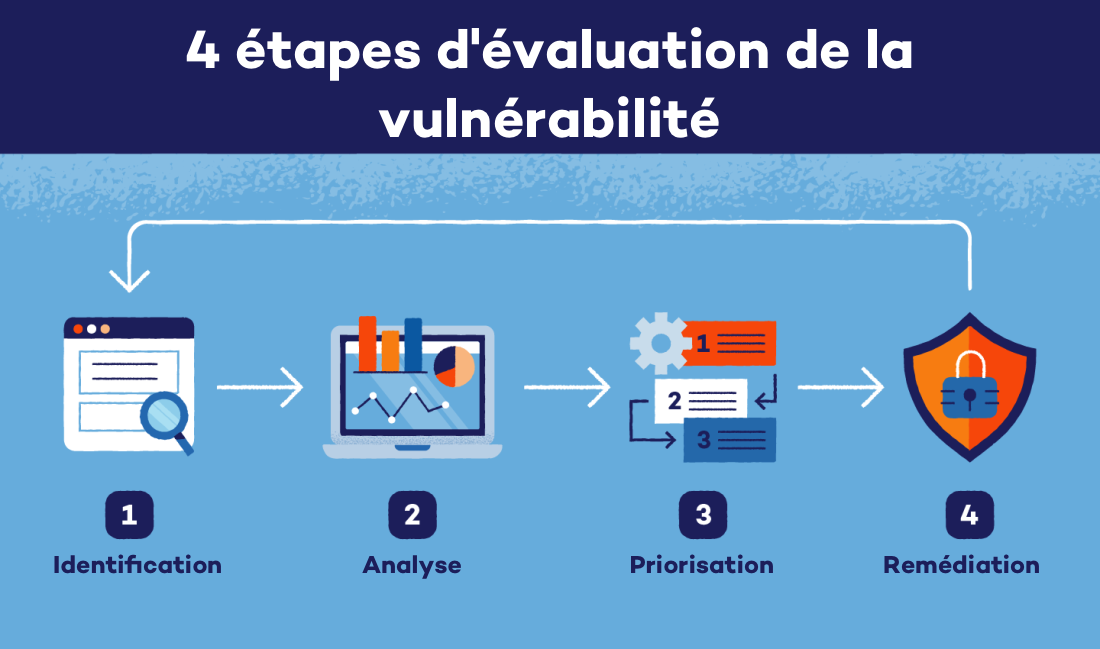

[table “15” not found /]Réalisation d’une évaluation des vulnérabilités : 4 étapes d’identification des vulnérabilités

Si vous effectuez une évaluation de vulnérabilité sans test de pénétration, il y a quatre étapes principales.

Identification des actifs et des vulnérabilités

L’identification est la première étape lors de la réalisation d’une évaluation de vulnérabilité. Avant de commencer une analyse, vous devez identifier vos actifs scannables, y compris les outils usuels tels que les appareils mobiles, les appareils IoT et les programmes basés sur le cloud. Ensuite, votre infrastructure est analysée par des outils automatisés ou manuellement par des analystes de sécurité. Un rapport d’évaluation de la vulnérabilité est rempli et décrit les faiblesses identifiées.

Analyse

Dans la phase d’analyse d’un bilan de vulnérabilité, l’objectif est de trouver la source et la cause de chaque faiblesse. Afin d’identifier la cause racine, les composants de l’infrastructure qui sont responsables de chaque vulnérabilité doivent être vérifiés et analysés plus en détail. L’étape d’analyse vérifie également les systèmes mal installés ou pas mis à jour.

Les scanners de vulnérabilité – et leurs bases de données intégrées de vulnérabilités connues – peuvent identifier les éventuelles faiblesses du système, les appareils vulnérables et les logiciels à risque pour aider à terminer cette étape. Étant donné que de nombreuses vulnérabilités sont signalées publiquement, elles peuvent être rapidement identifiées et leur cause première analysée.

Évaluation des risques et priorisation

Après avoir identifié et analysé les vulnérabilités de votre organisation, il est temps de procéder à une évaluation des risques et de déterminer les priorités. Votre première étape devrait avoir fourni des rapports d’évaluation, qui peuvent ensuite être utilisés pour déterminer quelles vulnérabilités sont les plus dangereuses pour une organisation.

Lors d’une évaluation des risques, les analystes de la sécurité attribuent à chaque vulnérabilité un score de gravité, les nombres les plus élevés indiquant les faiblesses qui doivent être corrigées dès que possible. Les vulnérabilités sont classées en fonction de divers facteurs, notamment :

- Les systèmes concernés

- Les informations mises en danger

- La facilité d’attaque ou de dégradation

- Les dommages potentiels à l’infrastructure et à l’organisation

Remédiation et atténuation

La dernière étape lors de l’exécution d’une évaluation de la vulnérabilité est la correction et l’atténuation. Cette étape est généralement effectuée par des professionnels de la sécurité et des équipes d’exploitation, et elle est dédiée à trouver des moyens d’atténuer les faiblesses tout en élaborant des plans pour réduire le risque de réapparition des vulnérabilités. Lors de la création de plans d’assainissement et d’atténuation, les professionnels doivent se concentrer sur deux facteurs :

- La gravité : après la hiérarchisation, les équipes doivent d’abord traiter les vulnérabilités les plus graves. À terme, les équipes devraient être en mesure de créer et de publier des correctifs pour chaque vulnérabilité détectée, mais la correction précoce se concentre sur les faiblesses les plus dangereuses.

- L’exposition à la vulnérabilité : déterminer si une vulnérabilité est accessible au public ou à Internet devrait également être une préoccupation majeure pour les professionnels de la remédiation. Les vulnérabilités liées à Internet sont plus faciles à atteindre pour les cybercriminels. Ces faiblesses doivent donc être atténuées en premier, suivies des appareils appartenant aux employés et de ceux qui stockent des informations sensibles.

Si des correctifs système ou des correctifs de vulnérabilité sont publiés, le processus d’évaluation de la vulnérabilité doit recommencer. Il est important d’effectuer une évaluation lorsqu’un nouveau système ou correctif est installé afin d’identifier, d’analyser, de hiérarchiser et de corriger rapidement toute nouvelle vulnérabilité.

Les outils d’évaluation de vulnérabilité

Souvent, les outils d’évaluation des vulnérabilités sont des processus automatisés qui peuvent être utilisés par n’importe qui, des experts en cybersécurité et des « threat hunters » (ou « chasseurs de menaces ») aux travailleurs à domicile. Ces outils analysent les systèmes à la recherche de vulnérabilités existantes et de nouvelles faiblesses non signalées. De plus, chaque outil d’évaluation a un objectif spécifique basé sur le type d’évaluation qu’il est censé effectuer.

Les types d’outils d’évaluation de vulnérabilité :

- Les analyseurs d’applications Web

- Les scanners de protocole

- Les scanners réseau

- Les scanners de vulnérabilités externes et internes

- Les scanners environnementaux

En plus du type d’évaluation que chaque outil effectue, ils ont leurs propres fonctionnalités qu’un utilisateur doit prendre en compte. Lorsque vous choisissez un outil d’évaluation, gardez à l’esprit les éléments suivants :

- La fréquence des mises à jour

- La capacité à minimiser les faux positifs et négatifs

- La capacité d’intégration avec d’autres outils d’évaluation et de sécurité

- Des résultats exploitables

Bien que les évaluations de vulnérabilité soient une partie nécessaire du processus de cybersécurité, vous pouvez prendre des précautions supplémentaires pour protéger votre infrastructure. Investir dans un VPN peut aider à protéger votre navigation sur les réseaux publics et privés, tandis qu’un antivirus peut aider à sécuriser les appareils mobiles et statiques.