Dans le monde numérique de plus en plus interconnecté d’aujourd’hui, même les organisations les plus sécurisées sont confrontées à des risques de cybersécurité en constante augmentation.

Les cyberattaques sophistiquées, les violations de données, les catastrophes naturelles et autres événements imprévus peuvent perturber les opérations commerciales, ou pire – elles peuvent compromettre les informations sensibles et nuire à la réputation d’une organisation.

Les entreprises doivent avoir un plan de réponse aux incidents bien défini pour protéger les consommateurs et permettre une récupération rapide.

Notre guide peut vous aider à décrire les étapes dont vous avez besoin pour vous préparer à un incident de cybersécurité – car il vaut mieux être en sécurité que désolé.

Table des matières :

- Qu’est-ce qu’un plan de réponse aux incidents ?

- Pourquoi est-ce important

- Comment construire un plan de réponse aux incidents de cybersécurité

- Avantages d’un plan de réponse aux incidents

Qu’est-ce qu’un plan de réponse aux incidents ?

Un plan de réponse aux incidents – parfois appelé plan de réponse aux incidents de sécurité, ou SIRP – est un ensemble complet de procédures et de directives conçues pour détecter, contenir, éradiquer et récupérer des incidents de sécurité rapidement et efficacement.

Les plans de réponse aux incidents aident à minimiser la fréquence et la gravité des incidents de cybersécurité, comme :

- Violations de données : incidents de sécurité où les individus non autorisés ont accès à des données sensibles ou confidentielles, les exposant potentiellement au vol, à la manipulation ou à une utilisation non autorisée

- Cyberattaques : activités malveillantes délibérées lancées contre des systèmes informatiques, des réseaux ou des infrastructures numériques avec l’intention de perturber, de voler ou d’endommager les données, ou d’entrer dans un accès non autorisé.

- Attaques de déni de service distribué (DDOS) : type de cyberattaque où plusieurs appareils compromis sont utilisés pour submerger un serveur ou un réseau cible avec un flot de trafic Internet, ralentissant considérablement les opérations et empêchant les utilisateurs légitimes d’y accéder.

- Catastrophes naturelles : tout incident où les dommages physiques aux infrastructures, les pannes de courant ou les réseaux de communication perturbés augmentent la vulnérabilité d’une organisation aux cyberattaques.

- Takeovers de compte d’entreprise (CATO) : Cyberattaques qui se produisent lorsque les individus non autorisés prennent le contrôle des comptes financiers d’une entreprise, généralement par le biais de techniques de phishing, de logiciel malveillant ou de génie social.

- Erreur humaine : vulnérabilités créées par les utilisateurs autorisés grâce à des actions telles que les attaques de phishing, les attaques de mot de passe faibles, une mauvaise gestion des informations sensibles ou une installation involontaire de logiciels malveillants.

Pourquoi votre entreprise a-t-elle besoin d’un plan de réponse aux incidents ?

Selon une étude récente, 77% des entreprises n’ont toujours pas de plan officiel de réponse aux incidents, malgré une augmentation de 7% des cyberattaques au cours des premiers mois de 2023.

Le fait de ne pas avoir de SIRP en place peut entraîner des réponses non coordonnées et chaotiques pendant les crises de cybersécurité, résultant en :

- Des temps d’arrêt prolongé

- Une augmentation de la perte financière

- Une sécurité des données compromise

Un plan de réponse aux incidents vous permet d’identifier et de traiter un incident dès que possible, en vous assurant que les dommages sont minimisés et que les solutions sont appliquées presque immédiatement.

Comment construire un plan de réponse aux incidents de cybersécurité

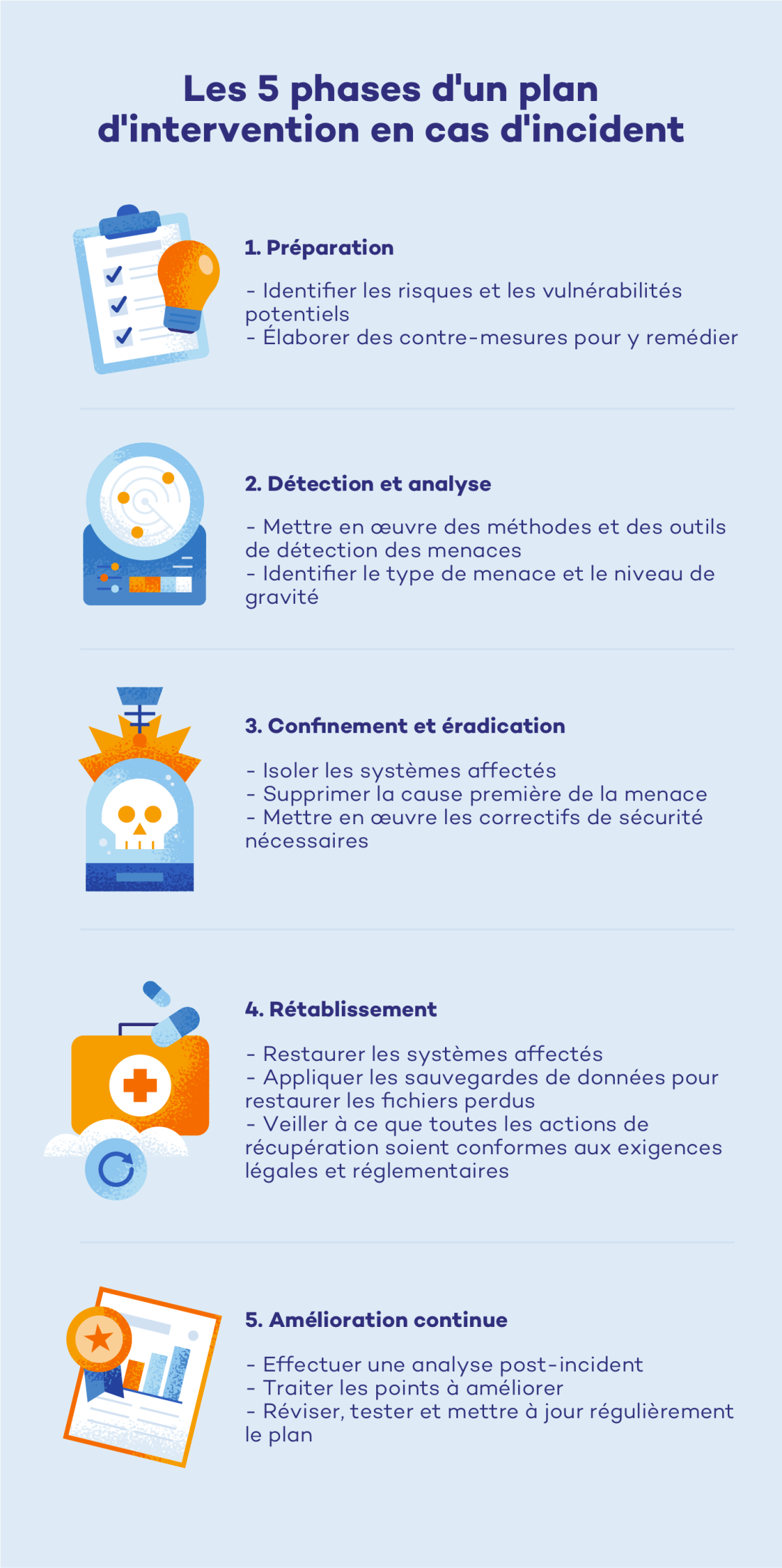

Un plan de réponse aux incidents se compose d’une série de processus proactifs qui peuvent être divisés en cinq phases clés :

- Préparation

- Détection et analyse

- Contention et éradication

- Récupération

- Amélioration continue

1. Préparation

La première phase de la construction d’un plan de réponse aux incidents de cybersécurité consiste à évaluer en profondeur les risques et les vulnérabilités potentiels au sein de vos systèmes, réseaux et processus.

Cela signifie analyser les zones sujettes aux cyberattaques, notamment :

- Les infrastructures informatiques

- Le stockage de données

- Les contrôles d’accès

- Les mesures de sécurité existantes

En identifiant ces risques et vulnérabilités à l’avance, vous pouvez développer des stratégies et des contre-mesures appropriés pour les résoudre efficacement, améliorant la résilience et la préparation de votre plan de réponse aux incidents.

2. Détection et analyse

Une fois que vous êtes au courant des vulnérabilités de votre système, implémentez les méthodes de détection et les outils pour identifier et vous alerter sur les incidents de sécurité potentiels.

Cela implique le déploiement de technologies de sécurité qui peuvent surveiller en permanence vos réseaux, systèmes et activités utilisateur pour tout signe de comportement suspect ou malveillant, comme :

- Systèmes de détection d’intrusion (IDS) : Surveillez le trafic réseau et identifiez les activités potentielles non autorisées ou malveillantes, telles que les tentatives d’intrusion, les infections de logiciels malveillants ou le comportement suspect du réseau.

- Systèmes de prévention des intrusions (IPS) : va plus loin que les IDS en bloquant activement et en empêchant les activités malveillantes identifiées, offrant une protection en temps réel contre les menaces basées sur le réseau.

- Log monitoring Tools : détecter et analyser les fichiers journaux générés par divers systèmes, applications et périphériques réseau pour identifier les activités inhabituelles ou suspectes.

- Gestion des informations et des événements de sécurité (SIEM) : Agrège et corrèle les données de journaux provenant de diverses sources, permettant une surveillance centralisée, des alertes en temps réel et des analyses avancées pour détecter les incidents de sécurité et les anomalies.

- Détection et réponse sur les points de terminaison (EDR) : Se concentre sur la surveillance et la protection des points de terminaison individuels, tels que les ordinateurs de bureau, les ordinateurs portables et les serveurs.

- Analyse comportementale : Utilise des algorithmes d’apprentissage automatique et la modélisation du comportement des utilisateurs pour détecter des activités inhabituelles et des écarts par rapport aux modèles normaux, aidant à identifier d’éventuelles menaces internes ou des comptes compromis.

Ces outils vous permettent de répondre rapidement et de mitiger les menaces potentielles en détectant proactivement les incidents de sécurité.

Ne vous contentez pas d’une solution de cybersécurité qui n’est efficace que contre certains virus et logiciels malveillants. Le taux de détection de menaces de 100% de Panda Security a été garanti par le principal institut de sécurité informatique AV-Comparatives, vous saurez donc que vous bénéficiez de la meilleure protection disponible.

3. Contention et Éradication

Lors de la réponse à une cyberattaque, définissez les actions immédiates pour isoler et contenir la brèche de sécurité, empêchant ainsi sa propagation et causant des dommages supplémentaires. Cela peut inclure :

- Identifier les systèmes affectés

- Mettre en quarantaine les appareils compromis

- Déconnecter les segments de réseau infectés

- Utiliser la segmentation du réseau pour protéger les systèmes critiques et les données sensibles

- Révoquer ou restreindre temporairement l’accès des utilisateurs

- Faire appel à des experts en cybersécurité externes ou à des services de réponse aux incidents pour aider à contenir et à remédier à l’incident

Après la contention, l’attention se porte sur l’éradication de la cause profonde de l’incident, qui implique la suppression de logiciels malveillants, la fermeture des vulnérabilités et la mise en place des correctifs ou mises à jour de sécurité nécessaires.

4. Récupération

Une fois l’incident contenu et éradiqué, vous pouvez commencer à restaurer les systèmes, services et opérations affectés à leur état normal. Votre plan de réponse aux incidents devrait avoir un processus de récupération complet en place qui inclut :

- Appliquer des sauvegardes de données pour récupérer des informations perdues ou corrompues.

- Reconfigurer les systèmes et les réseaux pour garantir leur sécurité

- Effectuer des tests post-incident pour vérifier l’intégrité des composants restaurés

- S’assurer que toutes les actions de récupération sont conformes aux exigences légales et réglementaires, en particulier en ce qui concerne la notification de violation de données et la déclaration d’incidents

- Installer des correctifs et mises à jour de sécurité pour fermer les vulnérabilités connues qui pourraient avoir été exploitées lors de l’incident, réduisant ainsi le risque d’attaques ultérieures

La phase de récupération vise à minimiser les temps d’arrêt, permettant aux opérations de reprendre aussi rapidement que possible tout en prévenant des incidents similaires à l’avenir.

5. Amélioration Continue

Un plan de réponse aux incidents doit être considéré comme un document évolutif – à mesure que les menaces évoluent, votre stratégie d’atténuation doit également évoluer.

Après avoir réussi à répondre à un incident et à le récupérer, concentrez-vous sur l’amélioration de vos capacités de réponse aux incidents en vous basant sur les leçons apprises grâce à une analyse post-incident complète. Ces analyses incluent généralement :

- Une chronologie détaillée de l’incident

- Une description de l’attaque, y compris les vecteurs d’attaque, les systèmes affectés et les données exposées ou compromises

- Une liste des actions de réponse et leurs effets

- Une analyse des causes profondes

Planifiez des revues, des mises à jour et des tests réguliers du plan de réponse aux incidents pour garantir son efficacité face aux menaces en évolution. En affinant constamment vos procédures de réponse aux incidents, vous pouvez renforcer votre capacité à détecter, contenir et atténuer les incidents futurs, renforçant ainsi votre résilience globale en matière de cybersécurité.

Avantages d’un Plan de Réponse aux Incidents

Avoir un plan de réponse organisé en place avant qu’un incident ne survienne présente de nombreux avantages, notamment :

- Une vision des lacunes de sécurité existantes : décrit les étapes suivies pour détecter, répondre et atténuer les incidents, révélant ainsi les domaines où les vulnérabilités et les faiblesses ont pu être exploitées

- Une réduction du temps d’arrêt et du temps de récupération : fournit des procédures et des ressources prédéfinies pour restaurer efficacement les systèmes, les services et les opérations, permettant un retour plus rapide à la normale

- La protection des données sensibles : met en œuvre des mesures telles que le cryptage, les contrôles d’accès et les protocoles sécurisés de manipulation des données, réduisant ainsi le risque de compromission des données pendant et après un incident

- Conformité assurée : définit les procédures pour la déclaration d’incidents, la notification de violation de données et l’adhésion aux exigences réglementaires pertinentes, aidant ainsi les organisations à atténuer les conséquences juridiques et réputationnelles potentielles

Il est impératif que les organisations de toutes tailles aient un plan de réponse aux incidents en place – c’est encore mieux si vous n’avez jamais à l’utiliser.

Les services de protection premium de Panda Security scannent en continu vos appareils à la recherche de vulnérabilités et appliquent automatiquement des correctifs de sécurité pour minimiser le risque de cyberattaques.

Si tout le reste échoue, vous aurez toujours un technicien dédié prêt à vous remettre sur pied en un temps record.