El concepto de“Deep Web” o de “Internet profunda” es cada vez más popular y está captando más y más usuarios de la red. Todos sabemos que Internet es una fuente inagotable de información y que buscadores como Google, Yahoo o Bing nos presentan en pocos segundos miles de resultados simplemente basándonos en los términos o palabras claves que tecleamos. ¿Pero eres consciente de estar accediendo únicamente al 4% del mundo web?

Sólo conocemos la punta del iceberg: la estructura de la Deep web

Como hemos comentado, para poder entender mejor qué es la Deep web es necesario imaginarla como un iceberg compuesto por 5 niveles, cada cual más profundo.

- Nivel 1. En la punta del iceberg podemos encontrar todas las páginas a las que podemos acceder por medio de buscadores. Es la parte visible y accesible para “los comunes de los mortales” y toda la información en ella contenida es totalmente rastreable.

- Nivel 2. Por debajo de la superficie del agua encontramos las páginas o los sitios que no están indexados (es decir, visibles) por los buscadores tradicionales (Google o Yahoo, por ejemplo). Por lo tanto, son accesibles solo por gente “cualificada”.

- Nivel 3. Buceando todavía más en las frías aguas alrededor de nuestro iceberg empezamos a encontrarnos con contenido muy difícil de rastrear porque es, principalmente, ilegal.

- Nivel 4. A medida que nos acercamos a la punta inferior del iceberg podemos encontrar todo tipo de páginas ilegales, muchas de ellas monitorizadas por el Gobierno de EE.UU, como por ejemplo las páginas de pornografía infantil.

- Nivel 5. Una vez que se hayan pasado los 4 niveles de la Deep Web se llega a la punta del iceberg, la parte mejor conocida como “The Darknet”. El verdadero reino de los hackers está compuesto por una serie de redes privadas a las que pueden acceder solamente usuarios de “confianza”. La parte más oscura del web es la que no se rige bajo los protocolos standard y no tiene seguridad.

Tor: cómo acceder a la Deep Web ¿Es realmente posible no dejar rastro en la web?

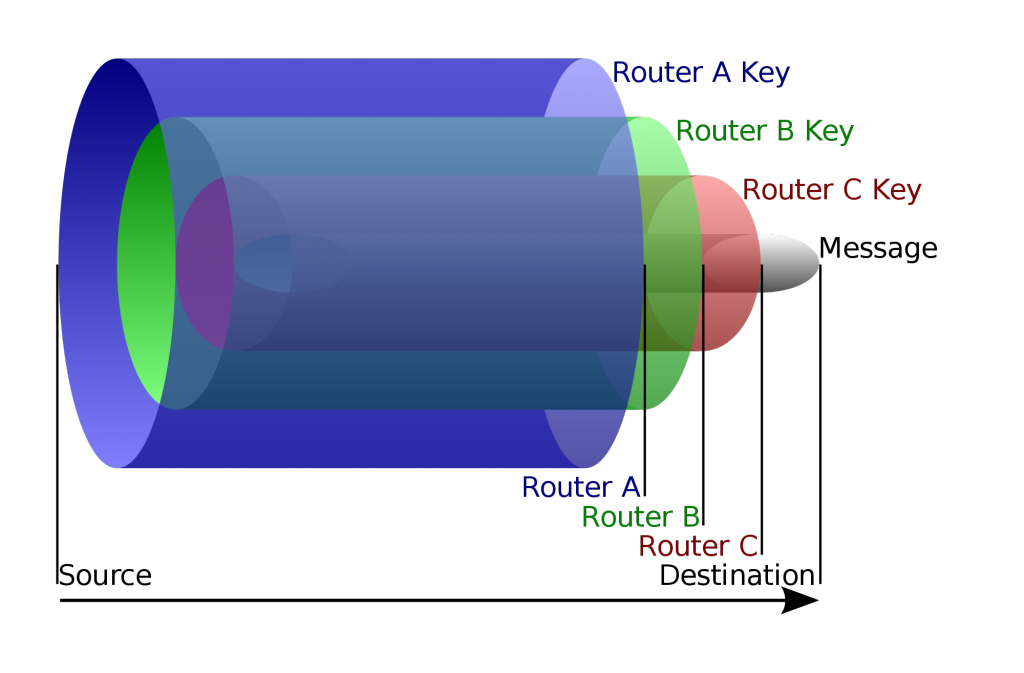

Potencialmente cualquiera puede acceder a las profundidades de la web, pero para ello es necesario utilizar buscadores alternativos. Tor (acrónimo de The Onion Router) es un software gratuito que fue desarrollado a mitad de los años noventa por el Laboratorio de Investigación Naval de EEUU para crear comunicaciones seguras entre los militares.

Su nombre se debe a la estructura en capas (de allí la referencia a “Onion/Cebolla” en el nombre) que permite al usuario navegar saltando de una a otra, protegido por el cifrado que impide que las páginas que se visitan puedan reconocer la IP de proveniencia. Gracias a eso, una de las características principales de la Deep web es el anonimato de sus usuarios.

¿Es realmente posible no dejar rastro en la red?

Expertos del sector avisan que realizar conexiones a través de Tor puede de todas maneras conllevar cierto grado de riesgo. Utilizar Tor no te permite tener un control sobre los proxys a los que te estás conectando y esto podría dar lugar a ataques y detecciones, como por ejemplo del tipo “Man in the Middle” o evenenamientos de Javascript que atentan contra la privacidad de los usuarios.

La mejor forma de evitar esta clase de ataques es tener bajo control diferentes puntos: el tipo de sistema operativo (Windows, Linux,…), el origen de la conexiones, la confidencialidad de la información que compartimos, etc. Las mafias organizadas garantizan su anonimato en “Internet profunda” gracias a la extrema coordinación de todos estos factores.

Si bien el mundo de la Deep Web puede parecer muy fascinante hay que considerar los enormes peligros que nos podríamos encontrar. ¡La fuerza de Panda no te acompañará en este viaje!

2 comments

Recuperar whatsapp status??