Noviembre 2018, Chile. El banco Consorcio de Chile descubre que ha sido víctima de un ciberataque avanzado, una situación peligrosa y poco deseada por cualquier empresa. Si a esto le sumamos que se trata del troyano conocido como la pesadilla de la banca mundial, y que esta pesadilla ha conseguido robar 2 millones de dólares de los fondos del banco; el panorama es más que desalentador.

Análisis de EMOTET

El troyano en cuestión se llama Emotet, y Chile ha sido el último país en sumarse a la lista de víctimas, en la que ya se encontraban países como Alemania, Suiza, y Estados Unidos. Pero, ¿qué es Emotet, cómo se propaga, y qué daños puede causar?

Emotet es un troyano bancario polimórfico. Tiene como objetivo principal robar datos como las credenciales de usuario, o espiar el tráfico de la red. Muy a menudo se utiliza también para descargar otro malware, incluidos otros troyanos bancarios.

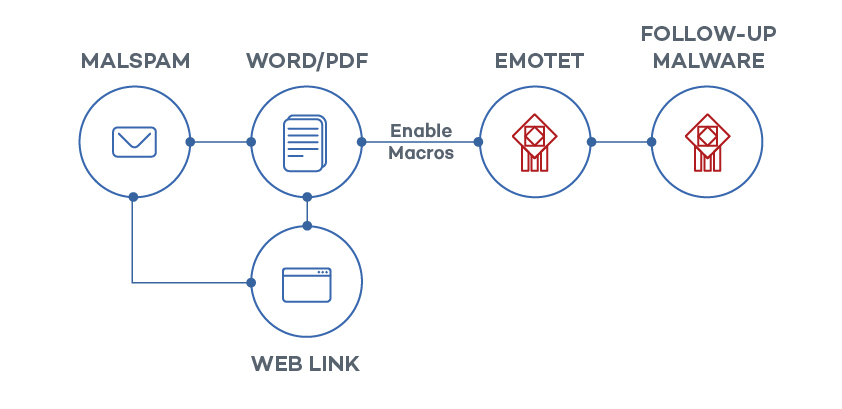

El método más común de propagación del troyano es el correo electrónico, ya sean archivos adjuntos infectados o URL incrustadas. Una característica peligrosa de Emotet es que se hace cargo de las cuentas de email de sus víctimas, facilitando el engaño de los usuarios, y haciendo más posible que descarguen el troyano en su máquina.

Un vez que Emotet ha infectado una máquina en red, utiliza la vulnerabilidad EternalBlue para llegar a los endpoints en los sistemas no parcheados.

Daños más críticos

Entre las peores consecuencias que puede sufrir una organización tras el ataque de EMOTET encontramos:

–Robo de información de identificación personal (PII)

–Robo de Información financiera y propietaria, que luego puede llevar a la extorsión.

–Robo de credenciales, lo que significa que otras cuentas serán vulneradas.

–Tiempos de remediación prolongados para administradores de red.

–Pérdida de productividad para los trabajadores cuyos endpoints deben se aislados de la red.

Es evidente que la llegada de este malware a cualquier empresa supondría un serio peligro. Por este motivo, desde Panda Security aconsejamos contar con la mejor protección preventiva contra cualquier tipo de malware conocido y, sobre todo desconocido- como es Panda Adaptive Defense-, ya que así que impide su ejecución; así como mantener siempre los endpoints actualizados.

En nuestro Whitepaper Parches y control: Claves en la Seguridad de tu organización podrás encontrar más información sobre los riesgos que puede entrañar este troyano, cómo puede llegar a tu empresa y cómo Panda te puede ayudar a evitar los daños más drásticos: