Una evaluación de vulnerabilidad analiza y estima los riesgos de las debilidades en seguridad de los sistemas de información e informática de una organización.

Se conocen más de 180.000 vulnerabilidades de seguridad y cada año se descubren nuevas. Con tantas brechas potenciales en la infraestructura y tantas posibilidades de ataque en los sistemas, no es sorprendente que la ciberdelincuencia haya aumentado considerablemente en los últimos años. Sin embargo, cuando se realizan de forma regular y correcta, las evaluaciones de vulnerabilidad pueden actuar como medida preventiva contra estas crecientes amenazas a la seguridad.

Hay que considerar que, incluso con defensas de seguridad de primera calidad, los sistemas de información y seguridad de una organización pueden ser atacados, pirateados o secuestrados por los ciberdelincuentes. Nuestra guía te muestra por qué es importante invertir en evaluaciones de vulnerabilidad, cómo funcionan y sus diferentes funciones.

Qué es una evaluación de vulnerabilidad

Una evaluación de la vulnerabilidad es el proceso de revisión y estimación de todas las posibles debilidades de seguridad en la infraestructura de un sistema de información. Este tipo de evaluación se utiliza para identificar, priorizar y mitigar vulnerabilidades y para minimizar potenciales amenazas a la seguridad. Estas evaluaciones también descubren y analizan las vulnerabilidades dentro del entorno físico de la organización. Los objetivos de una evaluación de la vulnerabilidad pueden desglosarse en tres ideas principales:

- Identificar todas las vulnerabilidades

- Documentar las vulnerabilidades para su futura identificación y solución

- Orientar a los desarrolladores que crean soluciones para esas amenazas

Las evaluaciones de vulnerabilidad deben realizarse regularmente, especialmente cuando se instalan nuevos equipos, se añaden puertos o se introducen servicios. Además, las evaluaciones de vulnerabilidad pueden prevenir ataques al sistema en dispositivos -nuevos y antiguos- debido a amenazas como:

- Ataques de inyección, incluyendo ataques XSS y ataques SQL

- Configuraciones débiles por defecto, como contraseñas de administración y nombres de usuario fáciles de adivinar

- Ataques de malware y programas maliciosos

- Herramientas y dispositivos de autenticación defectuosos

- Datos sin cifrar

En el caso de las organizaciones de riesgo -como los bancos, los sistemas gubernamentales y aquellos que tienen acceso a información personal, como centros sanitarios-, las evaluaciones de vulnerabilidad pueden ayudar a identificar y reducir los puntos débiles antes de que sean explotados por los hackers.

Tipos de evaluaciones de vulnerabilidades

Los diferentes tipos de evaluaciones de vulnerabilidad utilizan herramientas individuales para identificar los puntos débiles del sistema y de la red. Los sistemas independientes pueden necesitar varios tipos de evaluaciones para identificar todas sus posibles vulnerabilidades.

Evaluación del host

Una evaluación del host se centra en los servidores, estaciones de trabajo y otros elementos de la red críticos. Aunque los puertos y servicios pueden ser escaneados con evaluaciones de red, una evaluación de host es capaz de repasar el historial de parches y la configuración.

Evaluación de la red

Una evaluación de la red se utiliza para identificar posibles vulnerabilidades de conjunto. Puede realizarse tanto para redes conectadas por cable como inalámbricas; estas evaluaciones ayudan a prevenir los ataques de seguridad dirigidos a esas redes privadas y públicas, así como a la información accesible de los equipos conectados.

Evaluación inalámbrica

El objetivo de una evaluación inalámbrica es analizar la red Wi-Fi de una organización. Las redes inalámbricas inseguras, incluidas las que tienen puntos de acceso no aprobados, pueden provocar ataques a toda la infraestructura de una organización. Estas evaluaciones también verifican que la red de una organización está configurada de forma segura con HTTPS.

Evaluaciones de bases de datos

Las evaluaciones de bases de datos analizan el conjunto de datos almacenados de una organización en busca de vulnerabilidades. Los ataques maliciosos, como las inyecciones SQL, suelen tener como objetivo bases de datos con configuraciones erróneas, bases de datos no registradas y aquellas que tienen test de desarrollo débiles (DevTest). Estas evaluaciones también ayudan a las organizaciones a identificar dónde hay que clasificar la información personal en una infraestructura.

Evaluación de aplicaciones

Una evaluación de aplicaciones analiza las apps web, los sitios y el código fuente en busca de descargas de software incorrectas, configuraciones rotas y otras vulnerabilidades de seguridad. Suelen ser escaneos automatizados del código y la infraestructura del front-end.

Evaluación de la vulnerabilidad frente a test de penetración

Las evaluaciones de vulnerabilidad y las pruebas de penetración no son lo mismo, pero como las evaluaciones de vulnerabilidad también pueden incluir un test de penetración, ambas pueden confundirse fácilmente. Estas evaluaciones duales se conocen a menudo como evaluación de la vulnerabilidad/test de penetración o VAPT, pero no tienen por qué realizarse siempre juntas.

Las pruebas de penetración se utilizan específicamente para encontrar debilidades en el personal, en la organización y en sus procedimientos y es un proceso adicional que puede añadirse a toda la evaluación de la vulnerabilidad. Las pruebas de penetración también intentan crear un daño en una aplicación o red explotando posibles debilidades en un entorno controlado, a fin de demostrar que las vulnerabilidades existen realmente.

Las pruebas de penetración utilizan maniobras tanto automáticas como manuales para comprobar las vulnerabilidades. Esas debilidades luego son analizadas por los investigadores para poder crear protecciones y defensas específicas. Sin embargo, no son suficientes por sí solas y deben ir seguidas de una evaluación completa de la vulnerabilidad.

Realización de una evaluación de la vulnerabilidad: etapas para identificar las vulnerabilidades

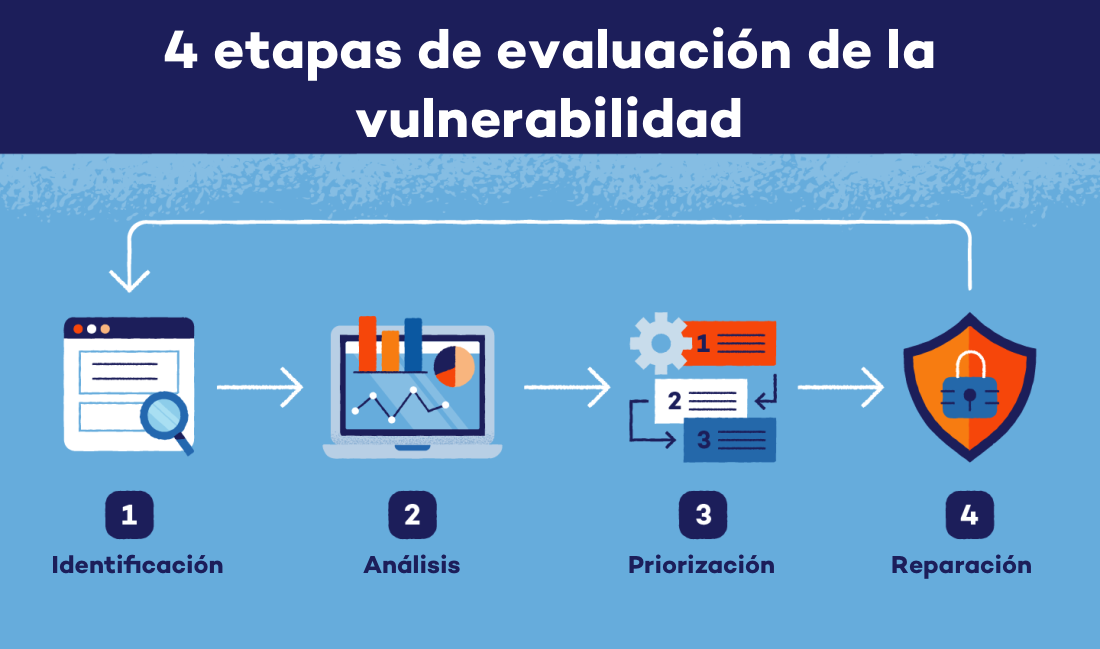

Si se realiza una evaluación de la vulnerabilidad sin una prueba de penetración, hay cuatro etapas principales.

-

Identificación de activos y vulnerabilidades

La identificación es la primera etapa cuando se realiza una evaluación de la vulnerabilidad: antes de comenzar un escáner, debes identificar los activos escaneables, incluyendo herramientas populares, como dispositivos móviles, dispositivos del Internet de las Cosas y programas basados en la nube. A continuación, la infraestructura es escaneada por herramientas automatizadas o manualmente por analistas de seguridad. Se elabora un informe de evaluación de vulnerabilidad que describe los puntos débiles identificados.

-

Análisis

En la etapa de análisis de una evaluación de vulnerabilidad, el objetivo es encontrar el origen y la causa de cada debilidad. Para identificar la causa raíz, los componentes de la infraestructura que son responsables de cada vulnerabilidad deben ser verificados y analizados más a fondo. En la etapa de análisis también se comprueba si hay sistemas mal instalados o actualizados.

Los escáneres de vulnerabilidad -y sus bases de datos integradas de vulnerabilidades conocidas- pueden señalar posibles puntos débiles del sistema, dispositivos vulnerables y software de riesgo para ayudar a completar esta etapa. Dado que muchas vulnerabilidades se comunican públicamente, se pueden identificar rápidamente y analizar su causa original.

-

Evaluación de riesgo y priorización

Después de haber identificado y analizado las vulnerabilidades de tu organización, es el momento de llevar a cabo una evaluación de riesgos y determinar la priorización. La primera etapa debería haber proporcionado informes de evaluación, que pueden utilizarse para determinar qué vulnerabilidades son más peligrosas para una organización.

Durante una evaluación de riesgos, los analistas de seguridad asignan a cada vulnerabilidad una puntuación de gravedad; los números más altos indican puntos débiles que deben abordarse lo antes posible. Las vulnerabilidades se clasifican en función de una serie de factores, entre ellos:

- Los sistemas afectados

- La información puesta en riesgo

- Facilidad de ataque o compromiso

- Daño potencial a la infraestructura y a la organización

-

Reparación y mitigación

La etapa final al realizar una evaluación de vulnerabilidad es la de remediación y mitigación. Esta etapa suele estar a cargo de los profesionales de la seguridad y los equipos de operaciones, y se centra en encontrar formas de aliviar las debilidades mientras se desarrollan planes para disminuir la posibilidad de que vuelvan a aparecer las vulnerabilidades. Al crear planes de remediación y mitigación, los profesionales deben centrarse en dos factores:

- Gravedad: tras la priorización, los equipos deben abordar primero las vulnerabilidades más graves. Con el tiempo, deberían ser capaces de crear y publicar correcciones para cada vulnerabilidad detectada pero la corrección temprana se centra en las más peligrosas.

- Exposición a la vulnerabilidad: determinar si una vulnerabilidad está orientada al público o a la Red también debería ser una de las principales preocupaciones de los profesionales de la reparación. Las vulnerabilidades orientadas a Internet son más fáciles de explotar por los ciberdelincuentes, por lo que estas debilidades deben mitigarse en primer lugar, seguidas de los dispositivos propiedad de los empleados y los que almacenan información sensible.

Si se publican parches del sistema o correcciones de la vulnerabilidad, el proceso de evaluación de la vulnerabilidad debe comenzar de nuevo. Es importante ejecutar una evaluación cuando se instala cualquier tipo de sistema o parche nuevo para así identificar, analizar, priorizar y remediar rápidamente cualquier nueva vulnerabilidad que pueda surgir.

Herramientas de evaluación de la vulnerabilidad

Con frecuencia las herramientas de evaluación de la vulnerabilidad son procesos automatizados que pueden ser utilizados por cualquiera, desde los expertos en ciberseguridad y los cazadores de amenazas hasta el trabajador que se conecta en su casa. Estas herramientas escanean los sistemas en busca de vulnerabilidades existentes y de nuevos puntos débiles no comunicados. Además, cada herramienta de evaluación tiene un propósito específico basado en el tipo de evaluación que debe realizar.

Tipos de herramientas de evaluación de la vulnerabilidad:

- Escáneres de aplicaciones web

- Escáneres de protocolos

- Escáneres de red

- Escáneres de vulnerabilidad externa e interna

- Escáneres ambientales

Además del tipo de evaluación que realiza cada herramienta, éstas tienen características propias que el usuario debe tener en cuenta. A la hora de elegir una herramienta de evaluación, ten en cuenta estas características:

- Frecuencia de las actualizaciones

- Capacidad para minimizar los falsos positivos y negativos

- Capacidad de integración con otras herramientas de evaluación y seguridad

- Resultados procesables

Si bien las evaluaciones de vulnerabilidad son una parte necesaria del proceso de ciberseguridad, hay precauciones adicionales que puedes tomar para mantener mejor protegida la infraestructura. Invertir en una VPN puede ayudar a proteger tu navegación en redes públicas y privadas, mientras que un antivirus puede ayudar a mantener seguros tanto los dispositivos móviles como de sobremesa.

2 comments

Vulnerabilidad es la que evalúa el estudio de una organización para minimizar y debilitar procesos de alto riesgo .y así mismo corregir oportunamente

Yo entiendo que la vulnerabilidad es la evaluación de una organización para minimizar y debilitar estructuras de alto riesgo y así mismo corregir cualquier hecho oportunamente y rápidamente