Esta semana en Historias de ransomware, vamos a hablar de un ransomware que no es ransomware. Ni malware. Pero secuestra tu servidor igualmente.

Hace unos días vimos el típico ataque a través del Remote Desktop Protocol (RDP), por lo que supusimos que sería un ataque parecido al que os contamos hace unos meses y que los ciberdelincuentes están usando activamente para infectar con ransomware. Pero estábamos muy equivocados.

Primero porque en lugar de cifrar información lo que hace es bloquear el escritorio con una contraseña desconocida para la víctima. Segundo porque no pide un rescate (!) a cambio de la credencial, sino que lo que busca es dejar el equipo bloqueado el máximo tiempo posible para que se dedique a minería de bitcoins el mayor tiempo posible. Y tercero, porque no utiliza malware como tal.

Una vez han conseguido acceso al equipo por fuerza bruta (este servidor en concreto estaba recibiendo unos 900 intentos al día) el atacante copia un fichero llamado BySH01.zip. Este a su vez contiene una serie de ficheros:

- BySH01.exe (executable through AutoIt)

- 7za.exe (goodware, the well-known free tool 7zip)

- tcping.exe (goodware, a tool for performing TCP pings)

- MW_C.7z (a compressed password-protected file), which contains:

- An application –goodware for bitcoin mining

- An application –goodware for blocking the Windows desktop

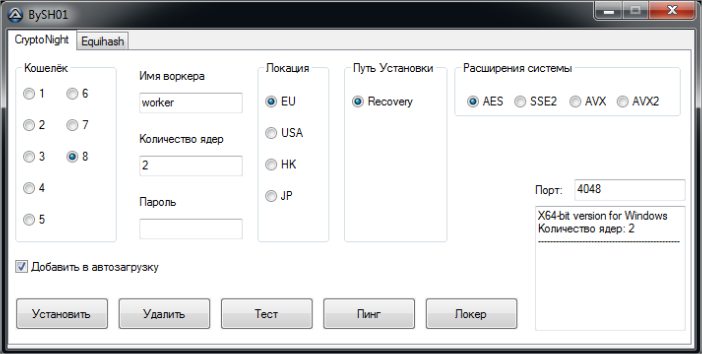

El atacante ejecuta el fichero BySH01.exe, y le aparece la siguiente interfaz:

Con la ayuda de nuestros colegas de Panda Rusia los que no sabemos ruso nos podemos hacer una idea aproximada en este documento de lo que quiere decir.

Básicamente desde esta interfaz configura la aplicación de minería de bitcoins: cuantos núcleos utilizar, qué extensión de instrucciones del procesador utilizar, a qué wallet enviar los bitcoins, etc. Una vez seleccionada la configuración deseada el atacante pulsa sobre Установить para instalar y ejecutar la aplicación de minería de bitcoins. Se trata de CryptoNight, una aplicación diseñada para la minería de bitcoins sobre CPUs.

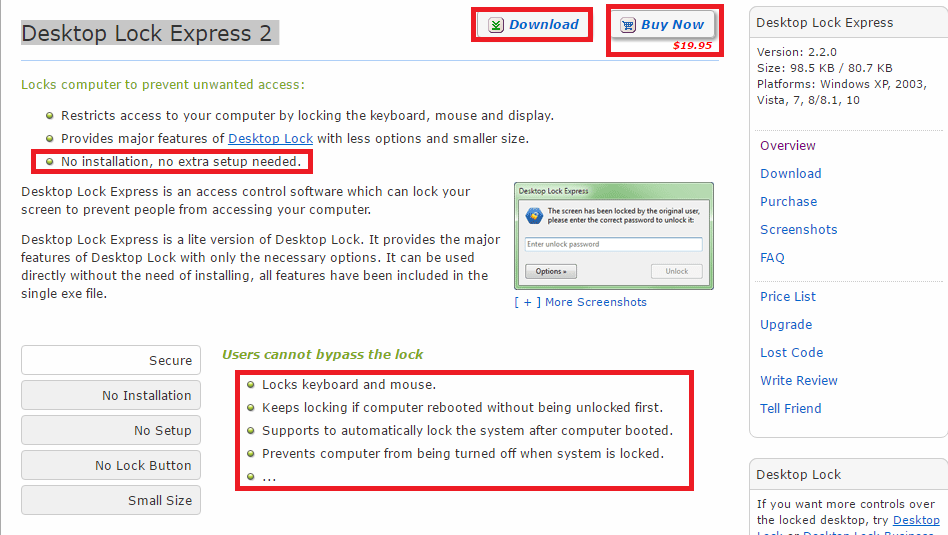

A continuación pulsa sobre Локер, que instala y ejecuta la aplicación de bloqueo de escritorio. Se trata de la aplicación comercial Desktop Lock Express 2, modificada únicamente para que la información mostrada en las propiedades del fichero sean igual a las del fichero del sistema svchost.exe. Finalmente borra todos los ficheros utilizados en el ataque salvo el CryptoNight y el Desktop Lock Express 2.

Hemos detectado y bloqueado ataques en diferentes países. Ejemplos como este muestran como, una vez más, los cibercriminales se aprovechan de que las contraseñas no son robustas y pueden ser obtenidas a través de fuerza bruta en más o menos tiempo. Ya no es necesario el malware para conseguir acceder al sistema, ¿vas a dejar por voluntad propia tu servidor en manos del atacante?

Consejos para el administrador:

Además de contar con una solución como Adaptive Defense, que detecta y previene este tipo de ataques, un par de pequeños consejos para todos los administradores que necesiten tener sí o sí el RDP abierto al exterior:

- Configuradlo para utilizar un puerto no estándar. Lo que hace el 99,99% de los ciberdelincuentes es rastrear todo Internet en los puertos TCP y UDP 3389. Podrían molestarse en rastrear otros, pero no tienen necesidad ya que la mayoría no cambia estos puertos, y quien lo hace es porque le preocupa la seguridad por lo que seguramente las credenciales sean lo suficientemente complejas para conseguirlas por fuerza bruta en un tiempo razonable.

- Monitorizar los intentos fallidos de conexión al RDP. Los ataques de fuerza bruta se pueden identificar de forma sencilla, ya que utilizan sistemas automáticos y se puede ver como cada pocos segundos se produce un nuevo intento.

1 comment