La respuesta breve es sí, los iPhones pueden tener virus, aunque es muy raro. Los virus son programas de software informático que alteran el funcionamiento normal de los dispositivos, incluidos los smartphones. Esos programas maliciosos están relacionados con amenazas como la divulgación de información personal, el uso no autorizado de tarjetas de crédito, el rastreo de la ubicación y el spam entre otras.

Un iPhone está en riesgo de ser infectado por un virus si al teléfono se le ha realizado un jailbreak o si no se ha actualizado recientemente. Se denomina jailbreak al proceso de suprimir algunas de las limitaciones impuestas por el fabricante mediante el uso de núcleos modificados. El objetivo de los usuarios que hacen esta modificación a sus teléfonos es tener acceso sin restricciones a las funciones y sistemas. Sin embargo, eso también abre la puerta para que los virus entren más fácilmente.

Si bien es cierto que apenas se ven virus en los iPhones, hay otra forma en la que pueden aparecer. Los dispositivos de Apple se actualizan varias veces al año para mantener el dispositivo a salvo de nuevos virus y errores; saltarse una actualización puede dejar al usuario y a su dispositivo expuestos a nuevos virus.

¿Por qué los iPhones tienen tan pocos virus?

La mayoría de los usuarios de iPhone no tienen que preocuparse por los virus gracias al sistema operativo protegido y seguro de Apple, iOS. Por eso, si te planteas en hacer jailbreak a tu iPhone, piénsalo dos veces. Una vez que el teléfono se modifica, pierdes esa protección del sistema operativo.

Porque el sistema operativo de Apple, diseñado para combatir los virus y mantenerlos fuera de tu dispositivo, es la primera línea de defensa de tu teléfono (y una muy sólida). Los virus buscan y anulan el sistema operativo del dispositivo que atacan y, una vez dentro del sistema, ganan acceso a los datos privados y a los controles de tu dispositivo.

Como a los virus les gusta propagarse a través de las interacciones de las aplicaciones, el sistema operativo de Apple ejecuta tus aplicaciones en sus propios espacios virtuales. Además, Apple complica el ataque de los virus a los iPhones con el envío de actualizaciones periódicas de tu sistema operativo. Cuando un sistema operativo está actualizado, un virus tiene más dificultades para infectar el dispositivo.

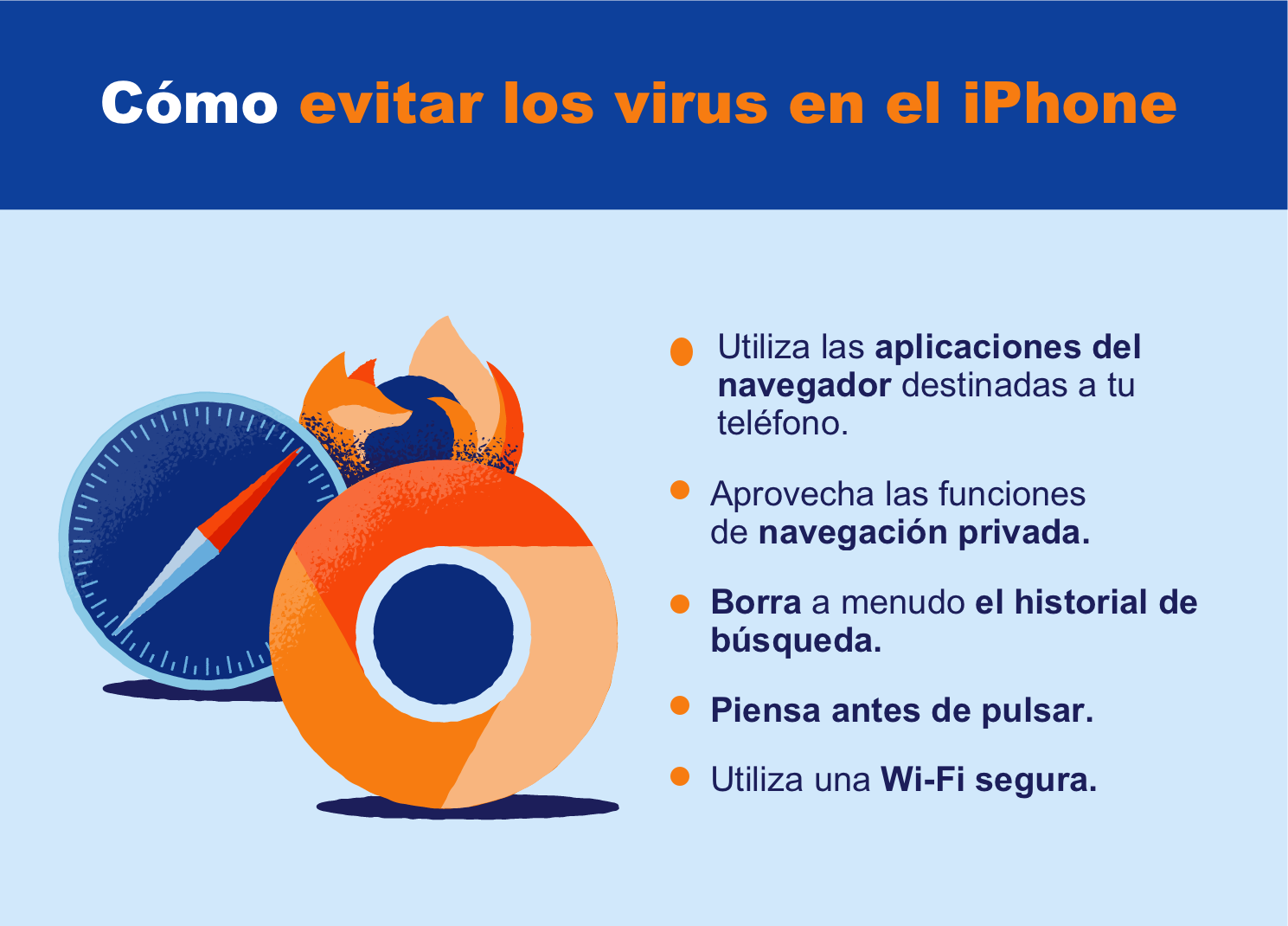

Aunque es posible, es extremadamente difícil que un iPhone sea infectado por un virus a partir de un sitio web. Si quieres utilizar un sitio web en tu iPhone, serás dirigido a la App Store de Apple. Entonces podrás descargar aplicaciones como Google Chrome, Yahoo o Safari como motores de búsqueda.

Todas las aplicaciones, incluidos los navegadores, pasan por controles de seguridad antes de que Apple las suba a la App Store. Estas comprobaciones de seguridad escanean el código de la aplicación y verifican sus funciones en busca de virus y programas maliciosos existentes o potenciales. Si se descubre que el código de una aplicación tiene o puede tener un virus, no será aprobada y no podrá descargarse en tu iPhone.

Safari

Safari, el navegador integrado de Apple, ofrece a los usuarios una protección adicional contra los virus, el malware y los ciberataques. Su informe de privacidad detalla medidas automáticas, como la prevención de rastreo inteligente y la toma de huellas dactilares. Eso también implica la minimización del rastreo de datos por parte de Apple y de terceros compartidos.

Todas estas funciones se combinan para ofrecer una experiencia de navegación segura y privada a los usuarios de Safari.

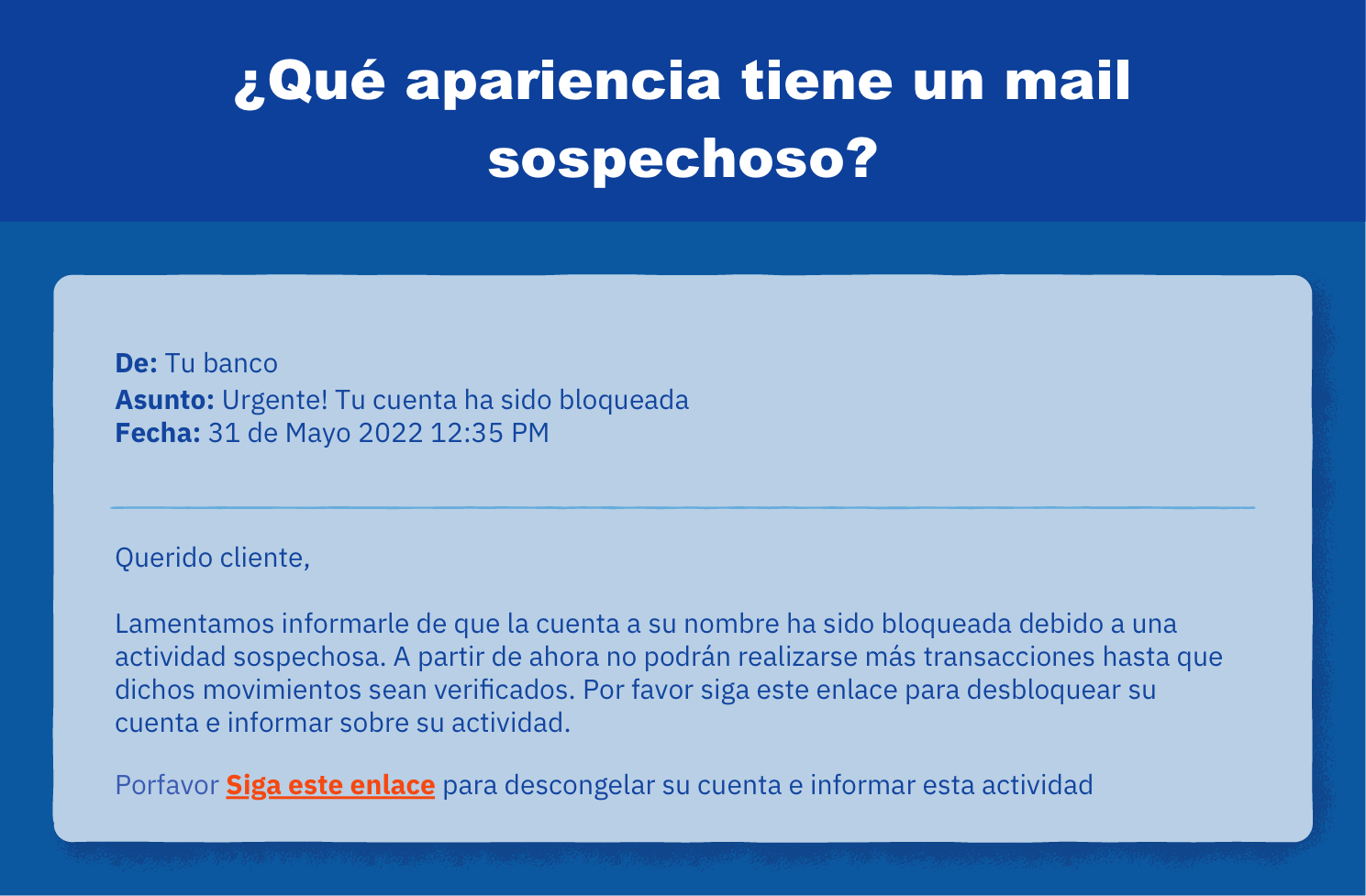

¿Pueden los iPhones ser infectados con virus desde el correo electrónico?

En condiciones normales no, un iPhone no puede contraer un virus desde un correo electrónico propio. Si tu correo electrónico está en tu teléfono en una aplicación propia, es que dicha aplicación ha pasado por los controles de seguridad de Apple antes de ser colocada en la App Store.

El spam es la forma más común en la que un programa de virus intenta hacerse con el control de tu teléfono. Sin embargo, los sistemas de correo electrónico a menudo marcan los correos sospechosos como spam y los mails con enlaces de riesgo, de forma automática. Aunque el spam y los correos electrónicos potencialmente peligrosos son visibles en tu bandeja de entrada, el virus no puede activarse a menos que sigas los pasos indicados en el correo electrónico o en el enlace adjunto.

El sistema operativo de tu teléfono y las comprobaciones de seguridad de las aplicaciones hacen la mayor parte del trabajo, aunque sigue siendo importante eliminar e ignorar cualquier correo electrónico sospechoso.

¿Mi iPhone tiene virus?

Si tienes la sospecha de que tu iPhone tiene un virus, hay algunas señales que puedes buscar para asegurarte. Un virus hace que tu teléfono funcione de forma incorrecta, así que para proteger tus datos y tu dispositivo antes de que sea demasiado tarde, debes buscar qué funciones se comportan de manera anómala.

Entre ellas pueden aparecer:

- Sobrecalentamiento

- Uso excesivo de datos

- Ventanas emergentes fuera de una aplicación/navegador

- Aparecen en el teléfono aplicaciones que no has descargado

- Aplicaciones que se bloquean repetidamente

- Batería baja constante

- El iPhone va lento

¿Son reales los avisos de virus en los iPhone?

No, los avisos de virus en los iPhones no son reales. Los avisos de virus son notificaciones emergentes que pretenden advertirte de que hay un virus en tu dispositivo o de que está a punto de ser infectado. Estas ventanas emergentes son estafas y suelen incluir un enlace que intentará infectar tu teléfono si haces clic en él. Es importante recordar que los iPhones bloquean las estafas, los virus y los bugs automáticamente sin necesidad de avisar al usuario.

¿Tiene Apple un escáner de virus?

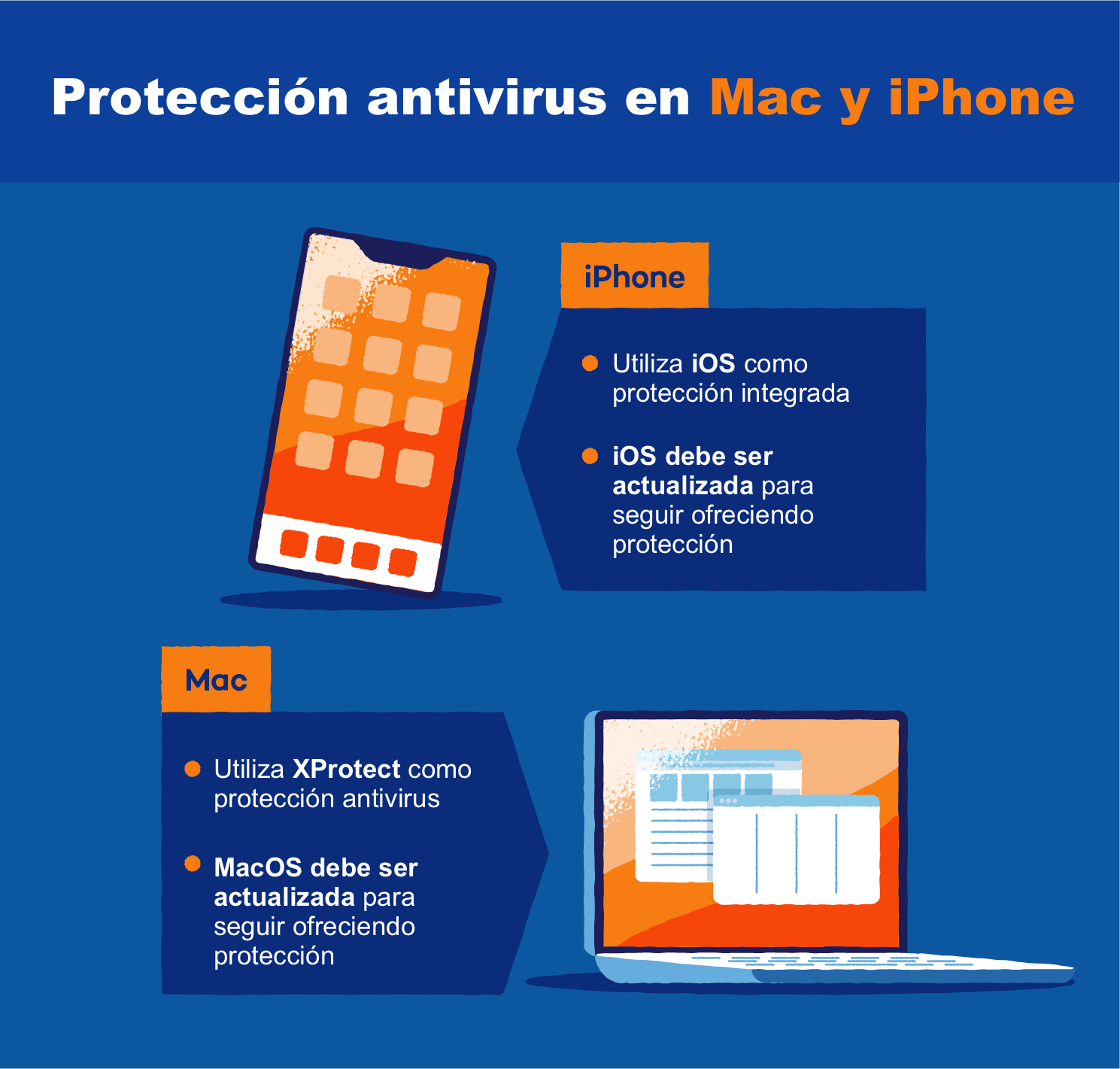

Sí, Apple tiene un software antivirus llamado XProtect para Macs, pero no para iPhones. Aunque esto pueda parecer contradictorio, se debe a que los iPhones tienen un sistema operativo muy seguro que puede evitar la infección por virus. Sin embargo, una protección adicional fuera de los productos fabricados por Apple, como PandaDome, te ayudará a proteger de forma integral tu teléfono, tu ordenador y tu información personal.

Mac Utiliza XProtect como protección antivirus MacOS debe ser actualizada para seguir ofreciendo protección]

La mayoría de las aplicaciones antivirus de terceros que escanean todo el teléfono no funcionan en los iPhone porque Apple ha bloqueado que las aplicaciones obtengan datos de otras aplicaciones. Por lo tanto, las aplicaciones antivirus no pueden escanear todos los datos de tu teléfono para protegerte de posibles amenazas.

Sin embargo, las aplicaciones antivirus de terceros diseñadas para escanear los datos procedentes de lugares como las redes Wi-Fi públicas, en lugar de las aplicaciones de tu teléfono, funcionan muy bien para escanear los virus específicos de esos sitios. En la App Store hay recursos adicionales como PandaDome, que ofrece una red privada virtual gratuita, control parental y herramientas antirrobo.

Cómo eliminar los virus del iPhone

Si tu iPhone está infectado por un virus, puedes deshacerte de él eliminándolo desde su lugar de origen. Por ejemplo, puedes eliminar un virus procedente de una aplicación desconocida borrando la aplicación y reiniciando el teléfono. Puede ser difícil saber de dónde viene un virus; si ese es el caso, hay pasos que puedes seguir para revisar los orígenes más probables:

- Borra aplicaciones desconocidas

- Borra el historial del navegador/de búsqueda

- Reinicia el iPhone

- Restablece los ajustes de fábrica del iPhone si el virus lleva demasiado tiempo en el teléfono

¿Cómo puedo proteger mi iPhone?

Puedes proteger tu iPhone utilizándolo de manera adecuada. El mal uso de un iPhone te pone en riesgo de sufrir robo de información y de datos personales. Seguir las directrices de uso que aparecen en la pantalla de inicio al configurar tu nuevo iPhone es la mejor manera de proteger el dispositivo y sus datos. Otras prácticas recomendadas son:

- Descarga aplicaciones sólo desde el App Store

- Actualiza iOS

- Mantén las aplicaciones actualizadas

- No hagas jailbreak en tu iPhone

- Ignora los avisos de virus

- Ignora los correos electrónicos sospechosos

- Instala aplicaciones de seguridad

Apple creó -y sigue fabricando- dispositivos como los iPhones para ofrecer a los usuarios un producto seguro. Sin embargo, el mal uso del dispositivo puede poner en riesgo tu información personal. Aunque los iPhones son uno de los dispositivos móviles más seguros del mercado, aún pueden tener virus. Pero el sistema operativo de Apple trabaja para mantenerlos alejados y tú también puedes colaborar si cuidas tu dispositivo e instalas aplicaciones de seguridad para una mayor protección.