En los últimos meses, los hospitales han tenido que enfrentarse a algunos de sus momentos más difíciles. La actual pandemia del Covid-19 ha llevado a estas infraestructuras críticas al límite. Tan importante es su buen funcionamiento que incluso algunos grupos de cibercriminales se han comprometido a no atacar a los hospitales durante la pandemia. Otros, sin embargo, no han sido tan solidarios.

Ransomware en tiempos de Covid-19

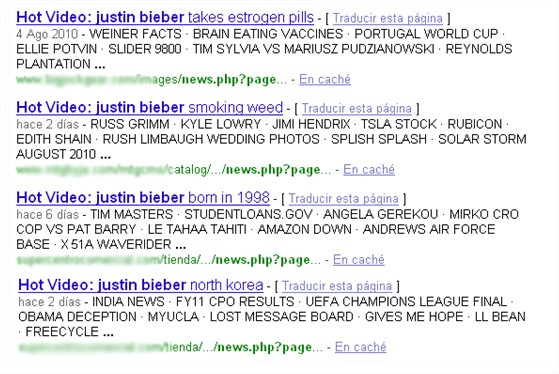

A mediados de marzo, un ciberataque paralizó un hospital universitario que lleva a cabo pruebas e investigaciones para mitigar la expansión del coronavirus. Unas semanas más tarde, se empezaron a detectar intentos de bloquear los sistemas informáticos de hospitales españoles con el ransomware Netwalker. Según Microsoft, estos incidentes no son únicos.

El equipo de inteligencia de seguridad del gigante tecnológico ha detectado múltiples ataques dirigidos “manualmente operados” que tenían como objetivo los hospitales y que fueron activados a principios del mes de abril. Microsoft monitorizaba estos ataques desde principios de año, de modo que considera que la activación durante el pico del Covid-19 como una táctica intencionada para obtener más beneficios económicos.

Algunas de las tácticas utilizadas son parecidas a las seguidas por las APT: robo de credenciales, movimientos laterales con Mimikatz y Cobalt Strike, reconocimiento y la exfiltración de datos.

Exfiltración de datos: un peligro añadido

Una táctica cada vez más común entre los cibercriminales es combinar los ataques de ransomware con una filtración de datos. Microsoft explica que, si una organización sufre un ataque de RobbinHood, Maze, PonyFinal, Vatet Loader, REvil o Netwalker, hay que suponer que también se robarán datos durante el ataque de ransomware. Aunque solo algunos de estos grupos tienen fama de vender información privada, casi todos accedieron a datos y los exfiltraron durante sus ataques, aunque no haya constancia de que los hayan vendido por el momento.

Puntos débiles y vulnerabilidades

Para llevar a cabo estos ataques, los ciberatacantes aprovechaban varios puntos débiles en los sistemas de sus víctimas: las conexiones RDP sin autenticación multifactor, plataformas en EoL como Windows 2003, servidores web mal configurados, sistemas Citrix Application Delivery Controller con la vulnerabilidad CVE 2019-19871 y sistemas Pulse Secure VPN con la vulnerabilidad CVE-2019-11510.

Microsoft también ha advertido de que las siguientes vulnerabilidades también pueden ser explotadas por los mismos grupos de ransomware: CVE-2019-0604, CVE-2020-0688, CVE-2020-10189.

Fresenius: última víctima del ransomware

A principios de mayo, el mayor operador de hospitales privados en Europa sufrió un ataque del ransomware Snake. Un portavoz del grupo explicó que “el equipo de seguridad informática detectó un virus informático en los equipos de la empresa”, y que “los expertos informáticos siguen trabajando para resolver el problema lo antes posible y para asegurar que las operaciones funcionen con toda la normalidad posible”.

Cómo blindar los hospitales contra estos ataques

Parece que estos ataques de ransomware contra objetivos tan vulnerables no van a parar. Por lo tanto, es imprescindible blindar los hospitales contra estas amenazas para que puedan seguir proporcionando su servicio tan vital.

Una de las medidas más importantes que se puede tomar para evitar los ataques de ransomware dirigidos es proteger debidamente la conexión RDP: según el FBI, entre el 70% y el 80% de los ataques de ransomware empiezan con este protocolo. Si hay que recurrir a esta herramienta—una situación muy común estos días—es esencial utilizar la autenticación multifactor para empezar la sesión.

Otra medida imprescindible es evitar que las vulnerabilidades sean la puerta de entrada del ransomware. Muchos de los ataques aquí mencionados consiguen entrar en los sistemas de sus víctimas gracias a las vulnerabilidades en los sistemas. Para poner fin a esta situación es fundamental poder aplicar los parches necesarios lo antes posible.

Con Panda Patch Management puedes estar seguro de contar siempre con los parches relevantes. Este módulo, que no requiere de despliegues adicionales en el cliente, no solo proporciona parches y actualizaciones para sistemas operativos, sino también para cientos de aplicaciones de terceros. Además, te permite:

- Descubrir, planificar, instalar y monitorizar: proporciona visibilidad de la salud de los endpoints en tiempo real en cuanto a vulnerabilidades, parches o actualizaciones pendientes y software no soportado (EoL).

- Audita, monitoriza y prioriza las actualizaciones de los sistemas operativos y aplicaciones. Permite una visibilidad en tiempo real del estado de los parches y actualizaciones pendientes del sistema y en aplicaciones de terceros.

- Previene incidentes, reduciendo sistemáticamente la superficie de ataque por vulnerabilidades. La gestión de parches y actualizaciones permite adelantarse a la explotación de vulnerabilidades.

- Contener y mitigar ataques, parcheando inmediatamente uno o varios endpoints: la consola correlaciona detecciones con vulnerabilidades, minimizando así el tiempo de respuesta, contención y remediación.

Ahora más que nunca debemos asegurar que los hospitales no se tengan que enfrentar a cualquier reto adicional. Por este motivo es imprescindible proteger sus sistemas informáticos.