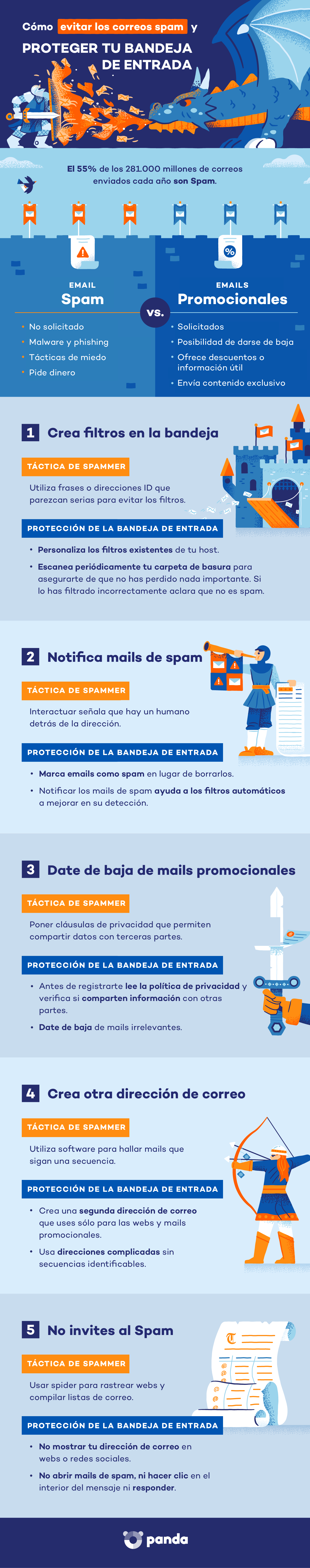

Si tienes una dirección de correo electrónico, es probable que hayas recibido alguna vez un mensaje spam. Se trata de mensajes no solicitados a través de los cuales te pueden pedir donaciones monetarias, alertarte sobre falsos problemas de seguridad en tu cuenta o anunciar productos y servicios que no has contratado.

Además de ser molestos, los correos electrónicos de spam también pueden ser dañinos si contienen algún malware diseñado para infectar tu dispositivo o robar tu información personal. Para evitar que esto ocurra y recuperar el control de tu bandeja de entrada, sigue esta guía para evitarlos.

1. Entrena tu filtro de spam

Aunque tu primer impulso sea el de eliminar el spam en cuanto llega a la bandeja de entrada, esto no te ayuda mucho de cara al futuro.

Muchos servicios de alojamiento de correo electrónico cuentan con filtros incorporados que detectan automáticamente los posibles correos no deseados y puedes aumentar esa protección “educando” aún más el filtro. Esto implica filtrar manualmente el spam de tu bandeja de entrada, una herramienta más eficaz para prevenir el spam y señalar estos mensajes no deseados a tu proveedor de correo electrónico. A continuación te explicamos cómo hacerlo:

Cómo filtrar spam en Gmail

Para señalar un correo electrónico como spam en Gmail haz clic en el botón ‘Marcar como spam’. Similar a un signo de exclamación, lo encontrarás en la parte superior de la página, al lado de los botones ‘Archivar y Eliminar’. Puedes hacerlo desde la página principal de la bandeja de entrada o desde dentro de un mensaje concreto. Para filtrar varios correos electrónicos a la vez, ve a tu bandeja principal, selecciona los mensajes que quieras señalar y haz clic en el botón ‘Marcar como spam’.

Una vez hecho esto, los correos electrónicos seleccionados se enviarán a tu carpeta de spam y no deberías recibir más emails de los mismos remitentes.

Cómo filtrar spam en Yahoo!

Para señalar un email en Yahoo! Mail, deberás hacer clic en el icono con una ‘X’ para etiquetarlo como Spam en la barra de herramientas de la parte superior de tu bandeja de entrada, junto al botón de la Papelera. Para señalar varios correos electrónicos a la vez, ve a la página principal de tu bandeja de entrada y selecciona todos los correos electrónicos que quieras señalar antes de hacer clic en el botón ‘Spam’.

2. Bloquea direcciones de Spam

Si has seguido los pasos anteriores para señalar mails como spam pero descubres que sigues recibiendo correos electrónicos de determinados remitentes, puedes bloquear sus mensajes para que no lleguen a tu bandeja de entrada.

Cómo bloquear el spam en Gmail

- Abre un mensaje del remitente que quieras bloquear.

- En la esquina superior derecha, junto a los detalles del remitente, haz clic en los tres puntos verticales para abrir el menú de opciones.

- Haz clic en ‘Bloquear [remitente]’.

- Si también quieres denunciar el mensaje, haz clic en la opción ‘Marcar como spam’ debajo de la opción ‘Bloquear [remitente]’.

Cómo bloquear el spam en Yahoo!

Para bloquear emails en Yahoo, ve a la página de inicio de tu bandeja de entrada.

- Selecciona el mensaje o los mensajes del remitente que quieras bloquear haciendo clic en la casilla de verificación situada a la izquierda del mensaje.

2. En la barra de herramientas situada en la parte superior de la bandeja de entrada, haz clic en los tres puntos horizontales situados junto al botón de spam.

3. Selecciona la opción ‘Bloquear remitentes’.

4. Revisa los remitentes que deseas bloquear y elige la configuración que prefieras para los correos futuros y los que ya has recibido, y luego haz clic en ‘Aceptar’.

3. Cancela tu suscripción a listas de correo

No todos los emails de spam son malintencionados: a veces puede que simplemente recibas un gran volumen de correos electrónicos de marketing o promociones de una determinada empresa o marca a la que te hayas suscrito. Estos correos pueden saturar tu bandeja de entrada rápidamente y, si nunca los lees o ya no deseas recibirlos, puedes simplemente darte de baja de la lista de correo para evitar que lleguen a tu bandeja de entrada.

Para ello, basta con abrir un correo e ir a la parte inferior del mensaje. Busca el botón de ‘cancelar suscripción’ y haz clic.

Una vez hagas clic en este botón, es posible que seas redirigido a una página web que te pida que confirmes la anulación de la suscripción. Si es así, sigue los pasos indicados y dejarás de recibir correos electrónicos de marketing o promociones de esa empresa.

Anular la suscripción vs filtrar los correos electrónicos no deseados

¿Cómo determinar si un correo electrónico es un mensaje legítimo de una marca de confianza o un peligroso mensaje de spam? En primer lugar, busca los signos reveladores de los correos electrónicos de spam o phishing: un asunto sospechoso, un exceso de errores gramaticales o cualquier cosa que te urja a hacer un pago, son signos evidentes de un email de spam.

Por otro lado, los emails promocionales legítimos siempre utilizarán la dirección de correo electrónico oficial de una empresa. Por ejemplo, hay que desconfiar de una dirección escrita SpotifySupport@gmail.com, ya que este tipo de empresas no utilizan Gmail como host de correo electrónico. Debería ser support@spotify.com.

4. Crea una dirección de correo secundaria / alternativa

Muchos mensajes no deseados llegan a tu bandeja de entrada cuando compras un producto o cuando descargas un archivo. Al hacerlo, algunas empresas te inscriben automáticamente para que recibas emails promocionales y de marketing no deseados. Inscribirse y registrarse en sitios web utilizando tu correo electrónico personal o profesional puede conllevar un exceso de spam en tu bandeja de entrada.

Una solución a este problema es crear una dirección de correo electrónico secundaria que utilices únicamente para ciertas actividades web, como las compras online, inscripciones y suscripciones. Aunque una dirección de correo electrónico secundaria no impedirá que aparezca el spam, garantizará que esos correos electrónicos no deseados se envíen a tu dirección de correo electrónico alternativa, manteniendo limpia y ordenada la bandeja de entrada de tu correo principal.

Elimina el spam existente

Una forma sencilla de despejar la bandeja de entrada es eliminar los correos electrónicos spam que ocupan espacio. Es rápido y fácil de hacer utilizando la función de búsqueda de tu servidor de correo electrónico: sólo tienes que escribir “darse de baja” en el buscador para que aparezcan los correos promocionales no deseados, seleccionas los que quieras eliminar y haces clic en el botón “eliminar” o en el icono de la papelera. De este modo, podrás limpiar tu bandeja de entrada de grandes volúmenes de correos electrónicos no deseados de una sola vez.

Tipos de correos electrónicos no deseados

Algunos tipos de spam son sólo una molestia, pero otros pueden poner en riesgo tu información personal o tus finanzas. Ciertos emails de spam pueden contener virus, malware y otras amenazas diseñadas para comprometer tu dispositivo o tus finanzas (o ambos). Estos son algunos de los correos electrónicos de spam más comunes a los que hay que prestar atención.

Correos electrónicos de phishing

El phishing se refiere a los correos electrónicos que parecen proceder de una fuente de confianza, como un organismo público, un banco o una empresa o marca conocidas, pero que en realidad pretenden engañar al destinatario para que revele información confidencial o envíe un pago.

Un correo electrónico de phishing puede pedirte que sigas un enlace a un sitio web fraudulento o falso en el que te pedirán que introduzcas el número de tu tarjeta de crédito o que verifiques tu contraseña. Independientemente de los detalles específicos de un correo de phishing, todos tienen el mismo objetivo: obtener información sensible para robarte dinero o datos confidenciales.

Troyanos

Un caballo de Troya o troyano es un tipo de malware disimulado en un programa de software legítimo. Pueden estar ocultos en descargas de software gratuito o mediante un archivo adjunto de correo electrónico, potencialmente de alguien conocido.

Una vez activado, el troyano instala un código malicioso, normalmente en forma de spyware o virus, diseñado para crear problemas en tu ordenador. Puede permitir el control remoto de tu dispositivo, bloquear tus cuentas u obtener acceso a información personal.

Zombies

Los zombies -o zombi- son un tipo de malware que se oculta en los archivos adjuntos de los correos electrónicos. Cuando los hackers se hacen con una cuenta de correo electrónico, envían respuestas a emails recibidos en tu bandeja de entrada, por lo que las víctimas son mucho más susceptibles de caer en este tipo de ataque. Estos mensajes suelen contener un enlace de phishing o un archivo adjunto malicioso destinado a robar los datos personales y las credenciales de las víctimas.

Consejos para detener el spam antes de que llegue

Aunque los consejos anteriores pueden ayudar a eliminar el spam existente y a bloquear a los remitentes no deseados que se han colado en tu bandeja de entrada, la clave para tener una bandeja de entrada verdaderamente libre de spam -dentro de lo posible- requiere un enfoque más proactivo. Ten en cuenta los siguientes consejos para evitar que tu dirección de correo electrónico caiga en manos de los spammers.

Usa un filtro antispam de terceros

Aunque la mayoría de las plataformas de alojamiento de correo electrónico incluyen un filtro de spam automático, combinarlo con un bloqueador de spam de terceros proporciona una mayor seguridad y ayuda a detectar el spam que tu host podría haber pasado por alto.

Una opción gratuita y fácil de usar es Mailwasher. Una vez registrado, este servicio empezará a aplicar una serie de filtros para identificar los mensajes no deseados. Incluso te permite revisar los correos electrónicos detectados online antes de que lleguen a tu bandeja de entrada.

Otra opción eficaz es SpamSieve, que cuesta 30 dólares, con la posibilidad de una prueba gratuita disponible. Al igual que Mailwasher, se basa en un sistema de filtrado inteligente para eliminar el spam de tu bandeja de entrada.

A medida que trabajas con estos filtros e identificas qué mensajes son spam y cuáles son seguros, tanto SpamSieve como Mailwasher se adaptan a tu bandeja de entrada y se vuelven más eficientes.

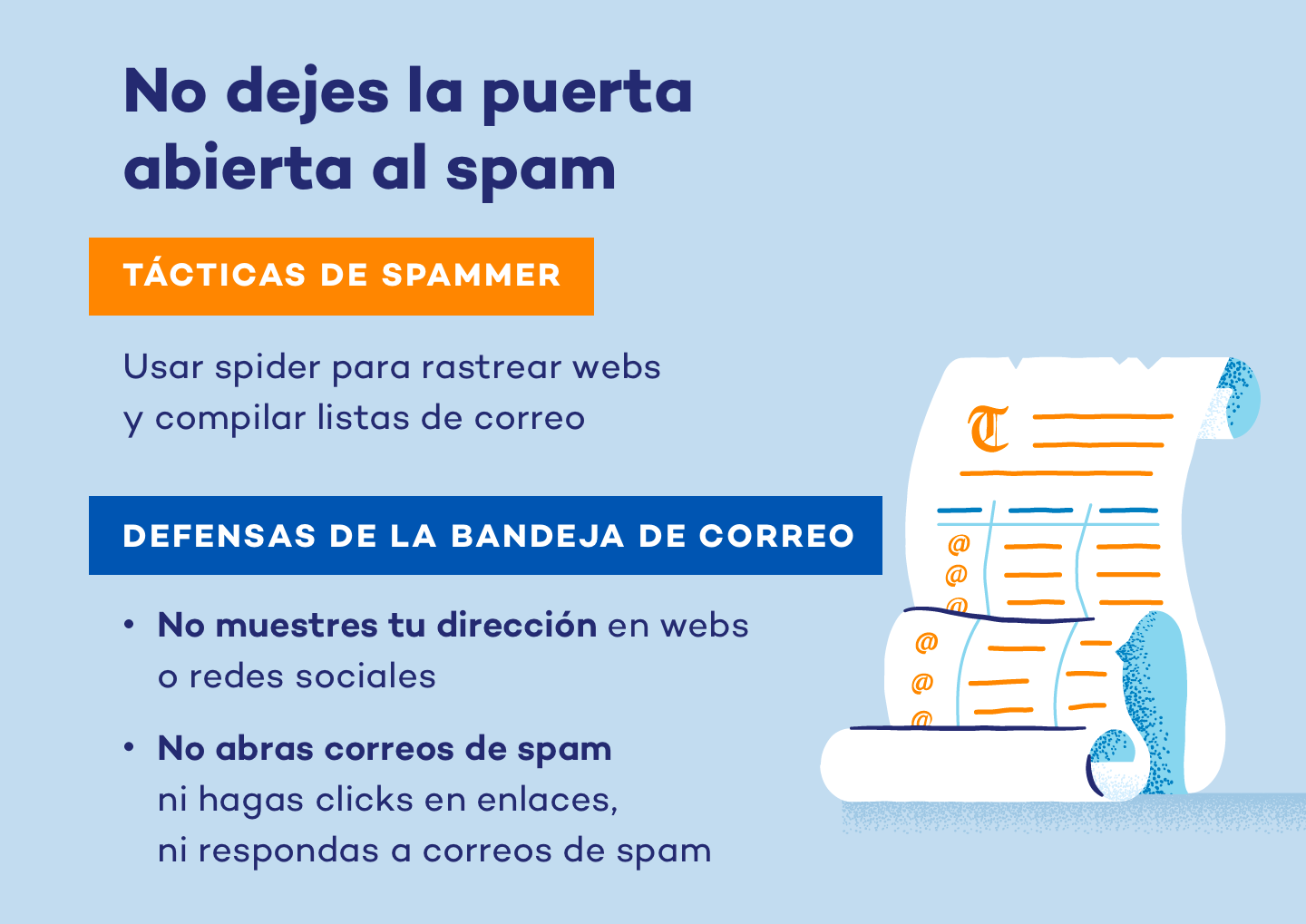

Mantén oculta tu dirección de correo electrónico

Deberías pensar en tu dirección de correo electrónico como una valiosa pieza de información personal, porque lo es. No se la des a cualquiera, es mejor mantenerla lo más privada que puedas.

Esto es especialmente importante en las páginas públicas como los perfiles de las redes sociales o una web personal: son objetivos fáciles para que los hackers o los bots encuentren tu dirección de correo electrónico. Comprueba la configuración de la cuenta en plataformas como Facebook, Twitter y LinkedIn y asegúrate de que tu dirección de correo electrónico sólo sea visible para ti y tus amigos.

Si tu trabajo requiere que tu información de contacto sea visible online, una solución para mantener tu seguridad es escribir tu dirección. Por ejemplo, en lugar de “johndoe@google.com”, podría ser “John Doe en el servicio de correo electrónico de Google”. De esta manera, un humano sabrá interpretar y deducir la dirección de correo electrónico, pero un bot no podrá reconocerla.

No interactúes con los spams

Si alguna vez has pensado en responder a un correo electrónico de spam, no lo hagas, incluso si se trata de una solicitud de eliminación permanente de la lista de correo. Esto indica a la persona que esté al otro lado del correo electrónico que tu cuenta está activa, y como resultado podrías recibir aún más spam.

Además, es importante no hacer nunca clic en ninguna parte de un correo electrónico de un remitente desconocido. Aunque parezca una empresa legítima, es crucial evitar hacer clic en enlaces o abrir archivos adjuntos de alguien que no conozcas.

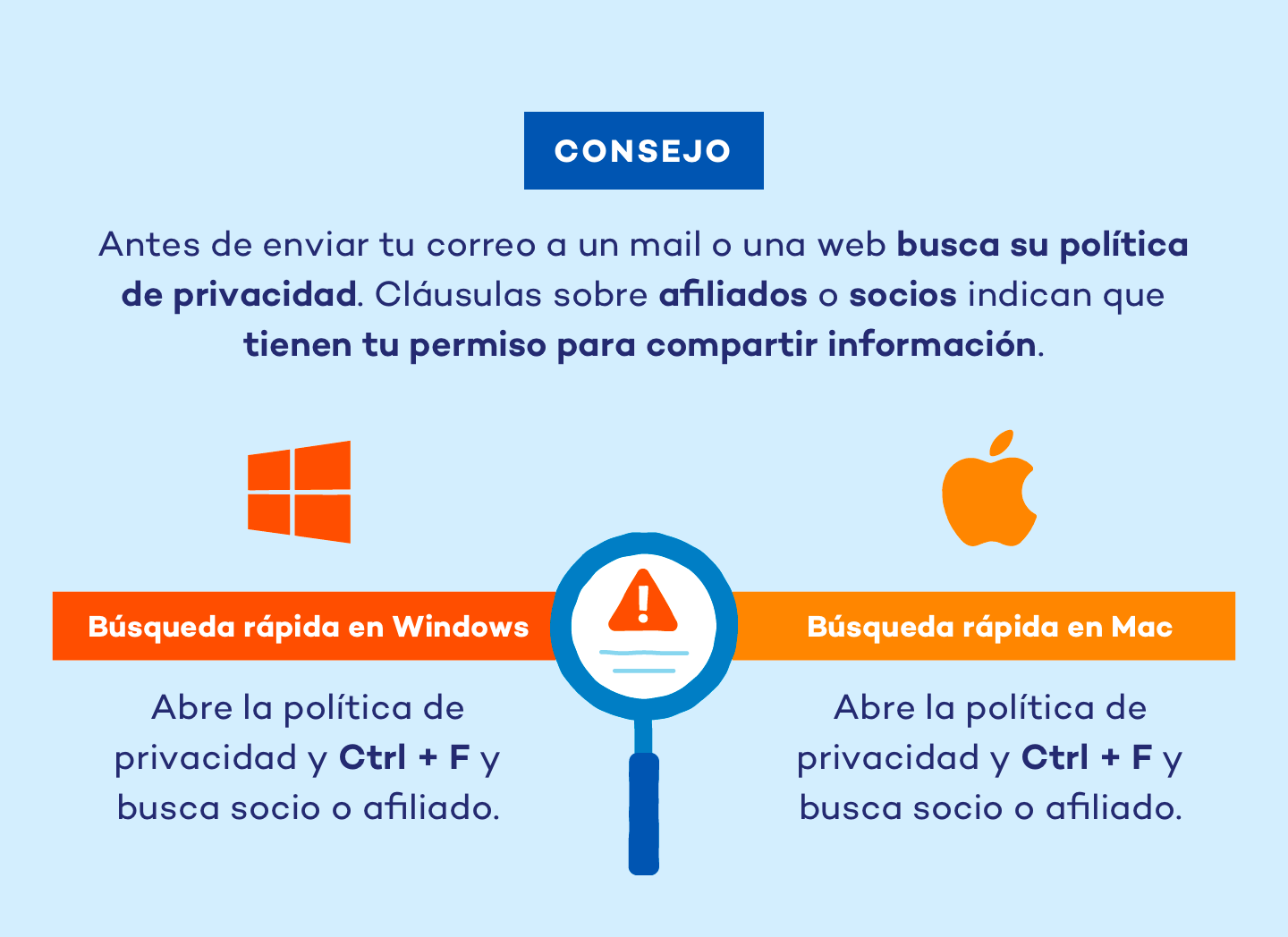

Lee los términos y condiciones de las aplicaciones y sitios web.

Cada vez que descargas, compras o te suscribes a algo, se te pide que aceptes ciertos permisos antes de poder acceder. Algunos de estos términos incluyen un acuerdo para recibir correos electrónicos de manera regular de la empresa o el permiso para compartir tus informaciones con terceros.

Aunque es habitual saltarse la letra pequeña, leer los Términos y Condiciones es una forma sencilla de ahorrarte el spam innecesario de tu bandeja de entrada. Esto vale para las aplicaciones, el acceso a contenidos cerrados online, los juegos y el software y la compra de productos o servicios.

Crear una nueva dirección de correo electrónico

Si has probado las estrategias anteriores y sigues sin poder mantener a raya el spam, es posible que tu correo electrónico haya estado expuesto a una filtración de datos o que hayas respondido al spam sin darte cuenta. Sea cual sea la causa, una cantidad excesiva de spam puede significar que es hora de cambiar de cuenta de correo electrónico.

Para ello, regístrate en una nueva cuenta de correo electrónico con tu proveedor preferido. Una vez que lo hagas, avisa a tus contactos desde tu nueva cuenta del cambio de dirección. Asegúrate de mantener ambas direcciones activas durante unos meses para hacer un seguimiento de los correos electrónicos entrantes que deban ser redirigidos a tu nueva cuenta.

Aunque tu antigua dirección de correo electrónico puede seguir recibiendo spam, este método garantiza mantenerlo fuera de tu bandeja de entrada principal y reduce las posibilidades de que actives accidentalmente un correo malicioso. Una vez puedas deshacerte de la antigua dirección, deberías tener mucho menos spam.

Con una tecnología automatizada cada día más desarrollada, aprender a identificar los correos electrónicos de spam es crucial para proteger tu identidad online; sólo requiere unos pocos y sencillos pasos. Una vez que te decidas evitar los spams, los proveedores de servicios y de correo electrónico podrán filtrar tu bandeja de entrada. Para una capa adicional de seguridad, utiliza contraseñas complicadas que no sigan una secuencia obvia y usa una protección adicional de contraseñas como un antivirus potente para mantener a los hackers a raya.