En 2025, des experts en sécurité informatique ont mis au jour une campagne surveillance mobile particulièrement avancée. Elle utilisait une faille critique dans les téléphones Samsung Galaxy.

Le logiciel espion, baptisé Landfall, a été déployé en secret à travers des fichiers image malformés envoyés via des programmes de messagerie. Cela donnait la possibilité aux hackers d’accéder aux données des appareils sans action de personne.

Cette affaire souligne une fois de plus que même les attaques les plus sophistiquées peuvent cibler les appareils les plus populaire.

L’essentiel à retenir

- Landfall est un spyware Android de niveau commercial conçu pour espionner silencieusement des appareils Samsung Galaxy.

- Il exploitait une vulnérabilité zero-day dans la bibliothèque de traitement d’images des Galaxy, connue sous le nom de CVE-2025-21042.

- La vulnérabilité permettait une attaque “zero-click”, où la simple réception d’une image piégée était suffisante pour compromettre le téléphone.

- Une fois installé, Landfall pouvait voler des photos, des messages, des contacts, enregistrer les appels ou activer le microphone et la localisation.

- La campagne a duré près d’un an, avant que l’équipe de développement n’intègre un correctif dans une mise à jour de sécurité en avril 2025.

Qu’est-ce que le spyware Landfall et comment fonctionnait-il

Landfall est une famille de logiciel espion Android hautement sophistiquée, découverte par l’équipe Unit 42 de Palo Alto Networks.

Contrairement à des malwares plus basiques, il a été utilisé dans une campagne ciblée d’espionnage mobile. Il exploitait une faille grave dans la façon dont les appareils Samsung traitent certains fichiers image Digital Negative (DNG).

Une attaque « zero-click »

La faille exploitée, nommée CVE-2025-21042, affectait la librairie de traitement d’images sur plusieurs modèles Galaxy. Les fichiers DNG exprès conçus pour exploiter cette faille pouvaient provoquer l’exécution de code libre sans qu’aucune action de personne ne soit nécessaire. Pas de clic, pas d’ouverture de fichier.

Cela signifie qu’un attaquant pouvait compromettre un smartphone simplement en envoyant une image piégée via une application de messagerie.

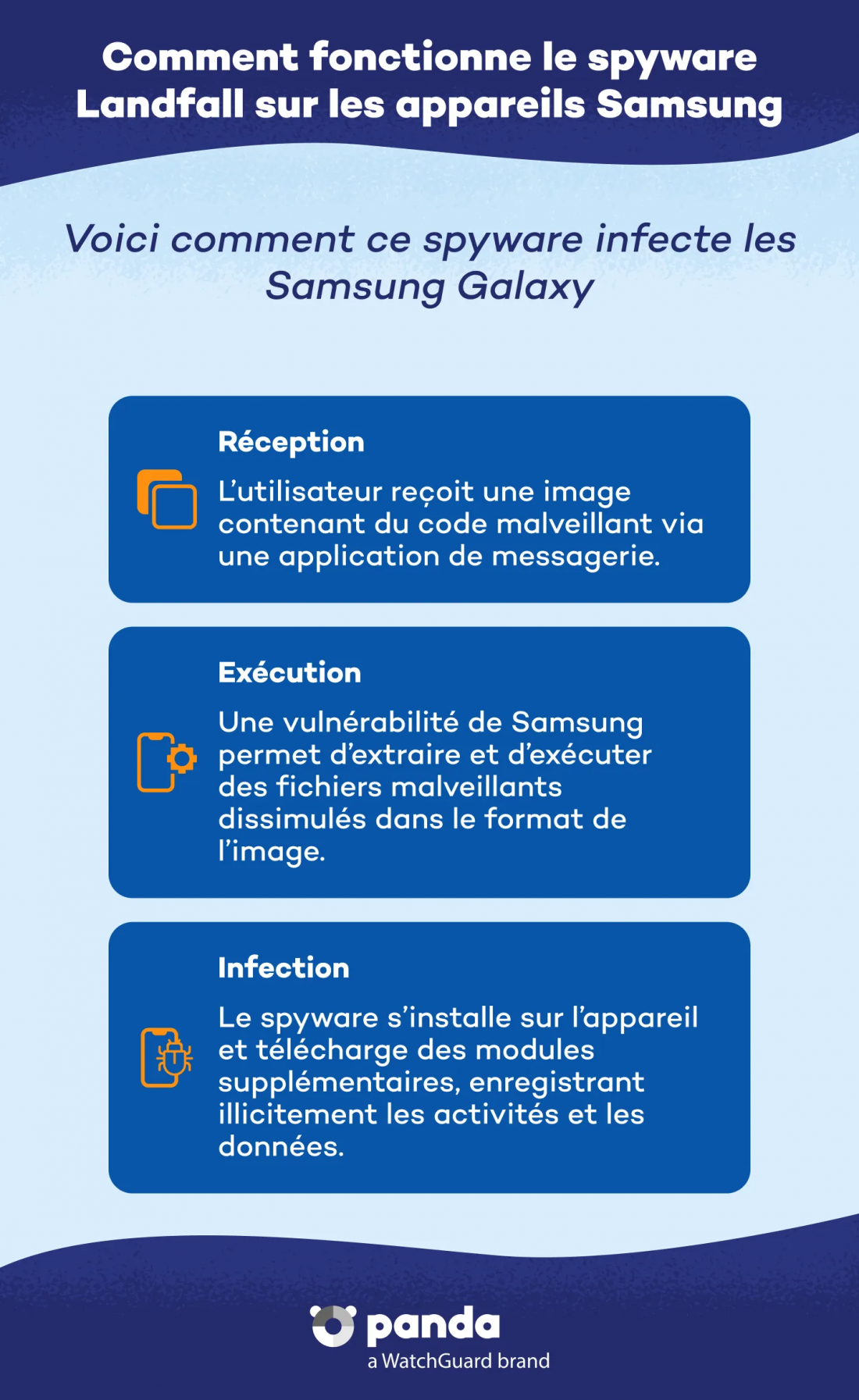

Comment les appareils étaient compromis

Les attaquants infectaient probablement Landfall en envoyant des fichiers image piégés, notamment via WhatsApp ou d’autres applications de messagerie populaires

Les images semblaient inoffensives mais contenaient un contenu malformé exploitant directement la faille dans le traitement DNG.

Une fois la faille exploitée avec succès, le spyware s’installait et pouvait :

- Accéder à des données personnelles comme les contacts, SMS et journaux d’appel

- Collecter des photos, vidéos et fichiers multimédias

- Enregistrer les appels audio ou activer le microphone et la localisation

- Fonctionner en permanence, même après redémarrage du téléphone.

Pourquoi Landfall est particulièrement dangereux

1. Une attaque sans aucun clic requis

La caractéristique la plus inquiétante de Landfall est sa capacité à compromettre un appareil sans la moindre interaction de l’utilisateur.

Contrairement aux attaques classiques qui nécessitent l’ouverture d’un fichier ou le clic sur un lien, Landfall exploite une faille dans le traitement des images. La simple réception d’un fichier piégé suffit à déclencher l’infection.

Cette approche dite zero-click rend l’attaque presque invisible. L’utilisateur n’a aucun comportement inhabituel à se reprocher, aucun message d’erreur n’apparaît, et aucune alerte évidente ne signale la compromission. Cela complique considérablement la détection, tant pour l’utilisateur que pour les outils de sécurité traditionnels.

2. Des capacités d’espionnage de niveau commercial

Une fois installé, Landfall ne se contente pas d’un accès limité. Il offre aux attaquants une surveillance étendue et continue de l’appareil compromis. Le spyware peut collecter des données personnelles sensibles, intercepter des communications, accéder aux contenus multimédias et surveiller l’activité globale du téléphone.

Ces fonctionnalités le placent clairement dans la catégorie des spywares commerciaux avancés, comparables à ceux utilisés dans des opérations d’espionnage ciblées. Ce type d’outil est généralement conçu pour rester discret, persistant et difficile à éliminer, ce qui augmente considérablement l’impact sur la vie privée et la sécurité de la victime.

3. L’exploitation de la confiance accordée aux applications de messagerie

Landfall tire également parti de la confiance implicite que les personnes accordent aux programmes de programmes. Les personnes voient souvent comme sans danger les images reçues via ces services, en particulier lorsqu’elles semblent provenir d’un contact connu ou d’un échange banal.

En utilisant ces programmes comme vecteur d’infection, les hackers s’insèrent dans un usage quotidien et routinier, sans provoquer de méfiance spéciale. Cette utilisation du comportement normal des personnes renforce la silencieuse de l’attaque et permet au spyware de se propager sans éveiller de soupçons, parfois pendant de longues périodes.

Qui était visé par cette campagne ?

Les analyses des échantillons similaires et des serveurs de commande et contrôle liés à Landfall suggèrent que les attaques ont surtout visé des utilisateurs dans certaines régions du Moyen-Orient, notamment l’Irak, l’Iran, la Turquie et le Maroc.

Ce profil géographique et la sophistication de l’outil indiquent que la campagne pourrait avoir été conduite par des acteurs avancés, parfois appelés private sector offensive actors (PSOAs), qui développent et vendent des solutions de surveillance à des gouvernements ou organisations.

Réponse et correctifs

Samsung a publié une mise à jour de sécurité en avril 2025 incluant un correctif pour la vulnérabilité CVE-2025-21042. Cela réduit le risque d’exploitation future pour les appareils mis à jour.

Cependant, de nombreux appareils plus anciens ou non mis à jour restent potentiellement vulnérables, soulignant l’importance de maintenir systématiquement les smartphones à jour.

Les autorités de sécurité informatique, comme l’agence américaine CISA, ont ajouté cette faille à leur liste de failles attaquées. Elles appellent à des patchs immédiats pour tous les appareils concernés afin de contrer l’exploitation par d’autres acteurs dangereux.

Comment réduire les risques

- Mettre à jour immédiatement le système d’exploitation de votre smartphone lorsqu’une mise à jour de sécurité est disponible.

- Éviter de télécharger des fichiers inattendus, même s’ils proviennent de contacts connus, et vérifier avec l’expéditeur si nécessaire.

- Désactiver l’ouverture automatique des médias dans les applications de messagerie pour réduire l’exposition aux fichiers piégés.

- En environnement professionnel, appliquer des politiques de gestion des appareils mobiles (MDM) pour garantir que les appareils restent à jour et sécurisés.

La découverte de Landfall illustre à quel point les appareils mobiles, même les plus répandues comme les téléphones Samsung Galaxy. Elles peuvent être attaqués par des attaques cachées et avancées. La combinaison d’une vulnérabilité zero-click, de la diffusion via des messageries populaires et des capacités de surveillance. Étendues, elles font de ce spyware une menace particulièrement sérieuse.

Pour les personnes comme pour les sociétés, cette affaire rappelle l’importance de patchs réguliers, de bonnes pratiques de sécurité mobile et de vigilance face aux fichiers imprévus. La menace peut être présente même sans action apparente.