Descripción

El 9 de diciembre de 2021, los investigadores revelaron la vulnerabilidad crítica CVE-2021-44228 de ejecución remota de código (RCE) no autenticada en la versión 2 de Log4j, una biblioteca de registro ampliamente utilizada para aplicaciones Java. Un atacante podría aprovechar esta vulnerabilidad para ejecutar código no fiable en sistemas vulnerables.

Hay varios factores atenuantes, como la versión de Java que utiliza la aplicación, ya que las versiones del JDK más recientes que la 6u11, la 7u201, la 8u191 y la 11.0.1 no se ven afectadas por el vector de ataque LDAP común y trivial. Además, las implementaciones de Log4j que han desactivado explícitamente las búsquedas JNDI no son vulnerables.

Tras un análisis exhaustivo, se ha determinado que ninguno de los productos y servicios WatchGuard/Panda son vulnerables al vector de ataque LDAP trivial. Se ha descubierto que algunos servicios ejecutaban una versión vulnerable de Log4j pero emparejada con una versión JDK no vulnerable. Hemos parcheado de forma proactiva estos servicios y no hemos encontrado evidencia de explotaciones exitosas contra estos servicios.

Para más información, consulta el post publicado en el blog de Secplicity (en inglés).

Cómo identificar los equipos y servidores vulnerables

Si dispones de cualquiera de las soluciones Endpoint de Panda, como Endpoint Protection, Endpoint Protection Plus o Adaptive Defense 360, basta con lanzar un análisis bajo demanda en todos los equipos Windows, macOS y Linux de tu empresa y se detectará todo software afectado por la vulnerabilidad de Log4j.

IMPORTANTE: Se recomienda lanzar el análisis en horas de menor productividad dado que, si bien los análisis se lanzan con baja prioridad para minimizar consumos, la lectura contínua de ficheros en disco puede impactar ligeramente en el rendimiento del equipo o el servidor.

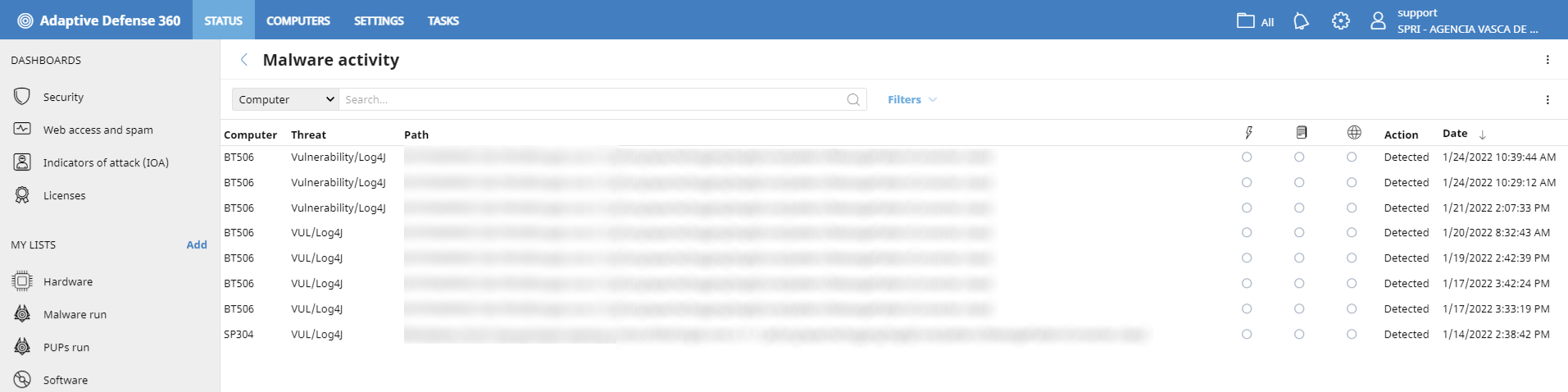

Las detecciones se mostrarán en el widget y listado de Amenazas detectadas por el antivirus:

|

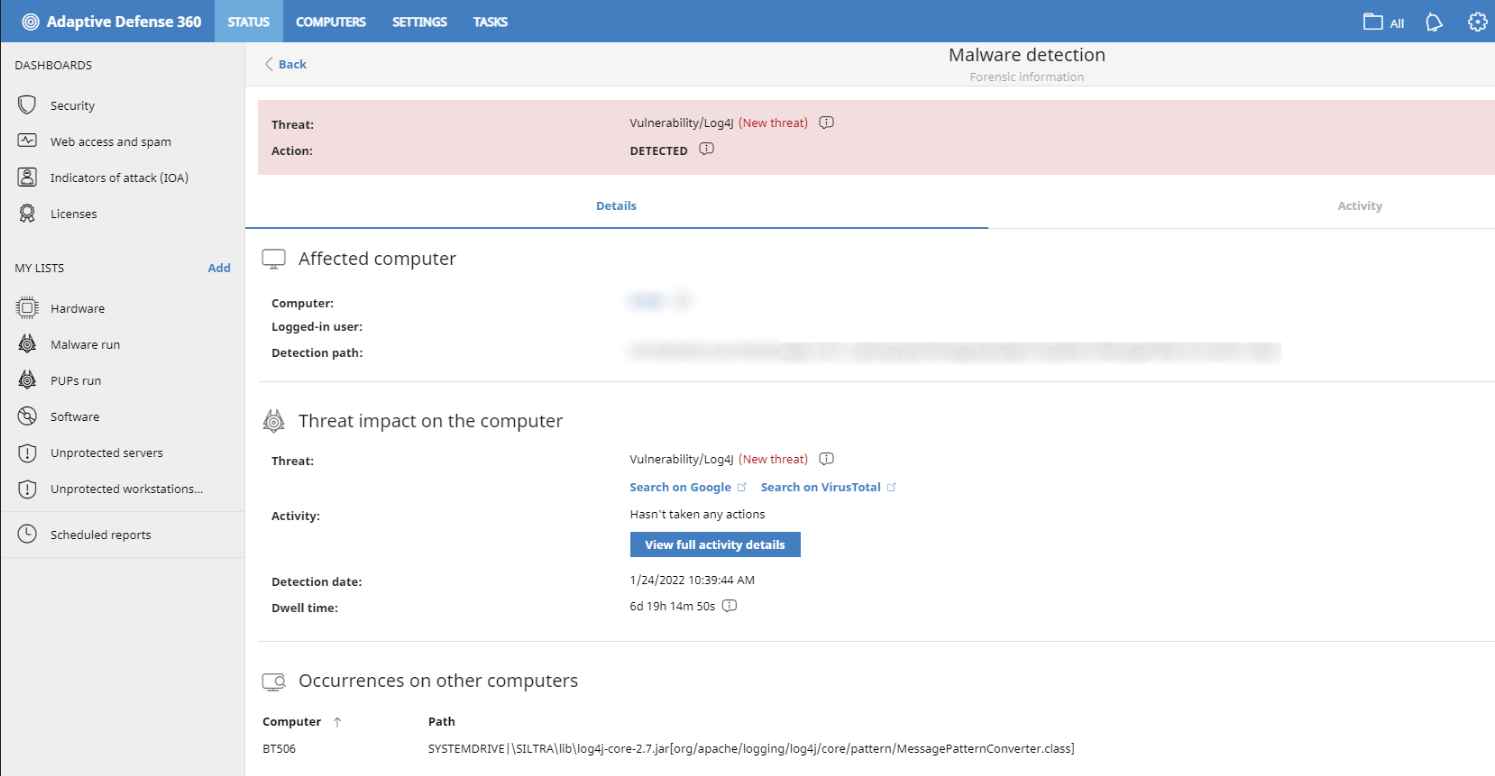

Y en el detalle del equipo:

|

Una vez identificados los equipos y los ficheros afectados por la vulnerabilidad, actualiza de forma inmediata el componente Log4j y aseguráte de que las búsquedas JNDI estén deshabilitadas configurando el indicador JVM log4j2.formatMsgNoLookups como True para mitigar la vulnerabilidad.

Si dispones de herramientas de búsqueda y parcheo de vulnerabilidades como Panda Patch Management, asegúrate de que la vulnerabilidad identificada con el CVE-2021-44228 no se encuentra en tus equipos o servidores, y, en caso contrario, parchéala lo antes posible.