¿Estarías de acuerdo con que un desconocido leyese tus correos electrónicos? La mayoría de la gente respondería a esta pregunta con un rotundo “no” pero, por desgracia, en esta era digital en la que vivimos es relativamente fácil para los ciberdelincuentes acceder a cuentas de correo electrónico o a los propios mensajes. Para garantizar que tu información está a salvo de miradas indiscretas, necesitas acceder al cifrado Pretty Good Privacy (PGP).

PGP es un sistema de cifrado que codifica tus datos, haciéndolos ilegibles para todo aquel que no disponga de los medios para descodificarlos. Al coordinar y compartir claves virtuales, los remitentes y destinatarios del correo electrónico garantizan que su información sea privada y segura.

En este artículo detallamos los aspectos básicos del cifrado PGP: qué es, cómo puedes utilizarlo y si esta tecnología es la más adecuada para ti.

¿Qué es el cifrado PGP?

PGP es un sistema de encriptación que se utiliza para enviar información sensible o privada de forma segura. Desarrollada por primera vez en 1991, esta tecnología se ha convertido en uno de los métodos de cifrado más populares del mercado por su seguridad y accesibilidad.

El cifrado PGP se utiliza sobre todo para enviar y recibir correos electrónicos confidenciales. En muchas circunstancias los ciberdelincuentes pueden interceptar con facilidad mensajes y acceder a las cuentas de correo, por lo que PGP garantiza que la información del usuario siga siendo segura.

En una época en la que las ciberamenazas acechan a la vuelta de cada esquina virtual, este tipo de cifrado es una herramienta esencial para cualquiera que quiera garantizar la privacidad de sus comunicaciones digitales.

¿Cómo funciona el cifrado PGP?

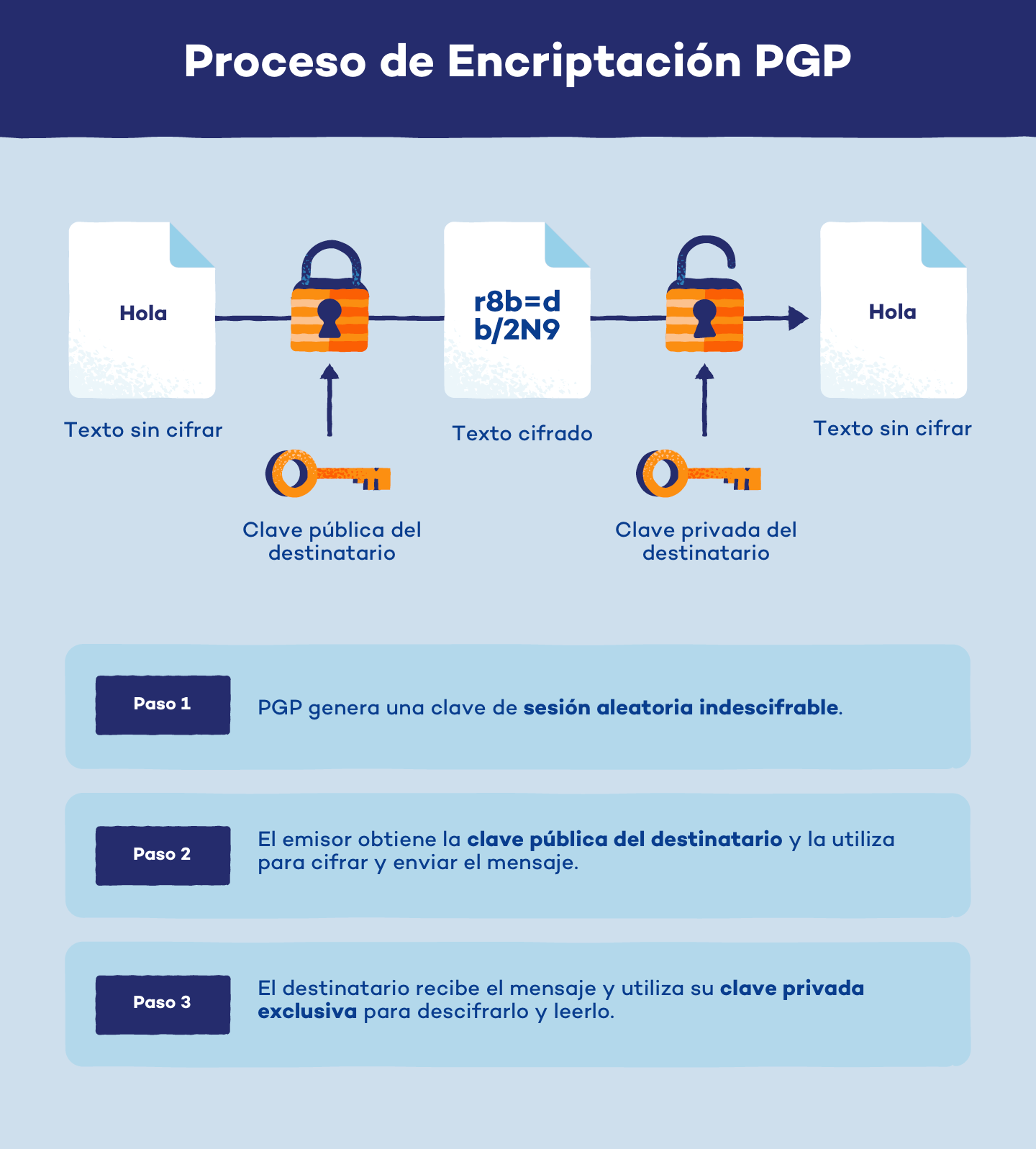

La encriptación PGP funciona codificando un mensaje de forma que se hace ilegible para cualquiera que no tenga una forma de descodificarlo. Para entender completamente la encriptación PGP, vamos a analizarla desde una perspectiva técnica y a ofrecer un ejemplo práctico.

A nivel técnico, el cifrado PGP protege los datos utilizando una combinación de claves públicas, claves privadas y claves de sesión. Cuando un usuario quiere enviar un correo electrónico o un mensaje privado, lo encripta utilizando la clave pública del destinatario, una clave de encriptación conocida por todos. Cuando el destinatario recibe el mensaje, lo descifra con su clave privada, que sólo conoce un usuario. De este modo se garantiza que el mensaje llega a su destino y que el destinatario es el único que puede leerlo.

A nivel tecnológico, el cifrado PGP funciona en un proceso de tres pasos:

- Paso 1: PGP genera una clave de sesión aleatoria muy compleja de un solo uso que no se puede descifrar.

- Paso 2: esta clave de sesión se cifra utilizando la clave pública del destinatario. Dicha clave se asocia a la persona, que puede compartirla con cualquiera de quien desee recibir mensajes.

- Paso 3: el remitente transmite su clave de sesión y el destinatario puede utilizar su clave privada para descifrar y leer el mensaje.

Ahora que hemos repasado los aspectos técnicos de PGP, veamos un ejemplo para entender mejor el concepto:

- Michael quiere enviar un mensaje privado a Beth.

- En respuesta, Beth envía a Michael una caja abierta u open box (clave pública), así como un candado abierto o padlock (del que sólo ella tiene la clave).

- Michael mete el mensaje en la caja, la tapa y la cierra con el candado. Ahora que el candado está cerrado, sólo Beth (la propietaria de la clave privada) puede abrirlo.

- Michael envía la caja a Beth, que la abre con su clave privada.

Como se puede ver, con el cifrado PGP, Michael no tendrá que preocuparse de que la caja se pierda o se la roben durante el transporte, porque sólo Beth puede abrir el candado.

En definitiva, esto es lo que hace que el cifrado PGP sea tan seguro, y también el motivo por el que es fundamental que no pierdas ni compartas tu clave privada si envías archivos cifrados con frecuencia.

Cómo utilizar el cifrado PGP

Puedes utilizar el cifrado PGP en cualquier ocasión en la que necesites garantía de privacidad tecnológica. Dicho esto, las tres formas más populares de utilizarlo son el cifrado de correos electrónicos, el cifrado de archivos y la verificación de firmas digitales.

Cifrar emails

Los mensajes de correo electrónico se han convertido en una de las formas más comunes de intercambiar información, pero este método también conlleva riesgos. Tanto las cuentas de correo electrónico como los propios mensajes pueden ser interceptados fácilmente por ciberdelincuentes y otras personas no autorizadas, lo que puede dar lugar a fugas de datos.

El cifrado PGP resuelve este problema mediante el proceso de intercambio seguro de información que hemos descrito anteriormente. El cifrado de correos electrónicos es la razón más común por la que las personas utilizan el cifrado PGP.

Cifrar archivos

Debido a la complejidad del algoritmo PGP, que lo hace prácticamente indescifrable, este método de encriptación también es útil para proteger archivos personales.

Las personas pueden utilizar PGP para cifrar archivos en su ordenador, una memoria USB, un disco duro externo u otros dispositivos de almacenamiento. Combinado con herramientas de detección y respuesta a amenazas, es una forma muy segura de mantener la privacidad de la información personal.

Verificación de firmas digitales

Gracias a PGP, las personas también pueden garantizar la autenticidad de los documentos electrónicos mediante la verificación de la identidad del remitente, señal de que la información del mensaje no ha sido manipulada.

Estas firmas digitales funcionan generando y cifrando un hash del mensaje o bloque fijo de datos, cuando se envía. El destinatario del mensaje puede acceder a estos datos mediante el uso de claves públicas y privadas y podrá ver si el mensaje ha sido alterado o manipulado.

El cifrado PGP, ¿es adecuado para ti?

El cifrado PGP es una herramienta muy eficaz, pero ¿es la adecuada para ti? A continuación, destacamos los pros y contras de esta tecnología.

Ventajas del cifrado PGP

El cifrado PGP es un método muy popular para proteger la información. Algunas de las principales ventajas de esta tecnología son:

- Algoritmo indescifrable: el algoritmo de PGP es prácticamente indescifrable, lo que significa que tus comunicaciones, archivos y demás información están a salvo de usuarios no autorizados.

- Mayor seguridad: el uso sistemático de PGP en las comunicaciones mejorará la seguridad en la nube, permitiendo a particulares y empresas disfrutar de una experiencia online más segura.

- Económico: el software PGP es económico, con multitud de opciones en el mercado a bajo precio, pero eficaces.

Inconvenientes del cifrado PGP

Aunque esta tecnología es muy eficaz, existen algunos inconvenientes que los usuarios deben tener en cuenta. Algunos de los puntos negativos del cifrado PGP son:

- Complejidad: el cifrado PGP es un software complicado, que puede resultar difícil y largo de aprender para algunos usuarios.

- Requiere formación: para garantizar la seguridad, todos los usuarios deben proteger sus claves privadas. Si una persona pierde o revela accidentalmente esta información, existe la posibilidad de que se produzcan brechas de seguridad y de que la información quede expuesta.

- No puede ser anónimo: todos los remitentes y destinatarios de información enviada con PGP pueden ser identificados, lo que significa que no es posible mantener el anonimato con este método de cifrado.

Cómo configurar el cifrado PGP

Ahora que ya eres un experto en PGP, es posible que hayas decidido utilizar esta tecnología en tus comunicaciones futuras. Afortunadamente, configurar y utilizar PGP es un proceso sencillo.

El primer paso es escoger un proveedor de PGP. Hay muchos en el mercado -tanto gratuitos como de pago- que son compatibles con Windows, Mac, Linux, iOS y más. OpenPGP y Gpg4win son dos opciones gratuitas mejor valoradas.

Una vez descargado el software, generarás tus claves pública y privada directamente desde la plataforma. A partir de ahí, tu proveedor de correo electrónico dispondrá de una nueva opción para cifrar fácilmente los emails y, de este modo, estarás comunicándote de forma segura con PGP.

Preguntas frecuentes sobre el cifrado PGP

Algunas preguntas frecuentes sobre el cifrado PGP.

¿Se sigue utilizando el cifrado PGP?

Sí, el cifrado PGP se sigue utilizando hoy en día. De hecho, es uno de los métodos de seguridad más populares a la hora de enviar información confidencial por correo electrónico.

¿Se puede descifrar el encriptado PGP?

No, el cifrado PGP es un algoritmo extremadamente complejo que no puede ser descifrado.

¿Es PGP mejor que AES (Advanced Encryption Standard)?

PGP es tan eficaz como AES y tu elección dependerá de tus preferencias. La principal diferencia es que AES utiliza la misma clave para cifrar y descifrar, mientras que PGP utiliza dos claves distintas.

Panda Security puede ayudarte a proteger tu privacidad en Internet

El cifrado PGP es una potente herramienta que puedes utilizar para proteger correos electrónicos, archivos personales y otra información confidencial. Dicho esto, la privacidad online no empieza y acaba con PGP: para conseguir una protección completa, tienes que asegurarte de que tus dispositivos y redes son seguros.

En Panda Security, disponemos de una gran variedad de herramientas como gestores de contraseñas, herramientas antivirus y escáneres de la dark web para garantizar tu seguridad, independientemente de las webs que visites. Déjanos ayudarte en tu viaje tecnológico desde hoy mismo.