Cuando hablamos de ciberataques hay una palabra que a todas las empresas les viene a la mente: malware, ese término maldito que puede infectar su sistema y llevarse consigo la información más sensible no solo de la compañía en cuestión, sino también de sus posibles usuarios, clientes, proveedores, empleados, etc.

Sin embargo, el malware no es siempre la herramienta de ciberdelincuencia más frecuente; de hecho, en 2017 ha dejado paso a otros tipos de ataques que están teniendo tasas de éxito parecidas y el mismo objetivo: romper la ciberseguridad empresarial de los afectados.

¿Qué es el relleno de credenciales?

El ataque de relleno de credenciales (credential stuffing) es un tipo de ciberataque cuyo protagonista consigue acceder, gracias a una brecha de datos, a las cuentas de usuarios en una plataforma mediante el ‘bombardeo’ de credenciales hasta que concuerden con las exactas.

Para llevar a cabo un ataque de este tipo es esencial que, de manera previa, el ciberdelincuente haya conseguido, robado o comprado una base de datos formada por cuentas de usuario, con su nombre de identificación y contraseña. A continuación, lo que hará será intentar loguearse en la plataforma afectada usando esos datos de acceso. Como no siempre es seguro que los datos vayan a coincidir, la estrategia pasa por lanzar muchos logueos automáticos hasta que los datos coincidan. Además, los procesos de identificación se hacen desde botnets especializadas para que la plataforma afectada los tome por auténticos. Si el logueo es posible, el ataque de relleno de credenciales habrá tenido éxito.

Los afectados: Dunkin Donuts, Yahoo…

Estos ciberataques cada vez afectan a más empresas. La última ha sido Dunkin Donuts, que el pasado mes de noviembre detectó un robo de credenciales y su posterior uso en el caso de los usuarios de DD Perks, su programa de fidelización y recompensa. Las credenciales procedían de una brecha de datos, aunque desde Dunkin Donuts aseguraron que dicha brecha no se produjo en su sistema, sino en el de una compañía proveedora, que permitió el acceso de terceras personas. En concreto, la información de los usuarios procedía de una filtración de datos anterior, con lo que los ciberdelincuentes usaron dicha información tanto para acceder a sus cuentas de DD Perks como para iniciar sesión en otras plataformas que tenían las mismas credenciales.

Pero hay, por desgracia, un rey de los ataques de relleno de credenciales: se trata de Yahoo, que en 2016 vio seriamente comprometidas las cuentas de cerca de 500 millones de usuarios merced a la previa filtración de una ingente cantidad de información tras otra brecha de datos. En este caso, la brecha tuvo una continuación posterior, ya que, cuando Yahoo hizo público el incidente, muchos usuarios recibieron correos de personas que aseguraban pertenecer a la compañía y proporcionaban un enlace para solucionar la brecha, algo que en realidad era un intento de phishing por parte de nuevos ciberdelincuentes.

Porcentaje de éxito y cómo evitarlos

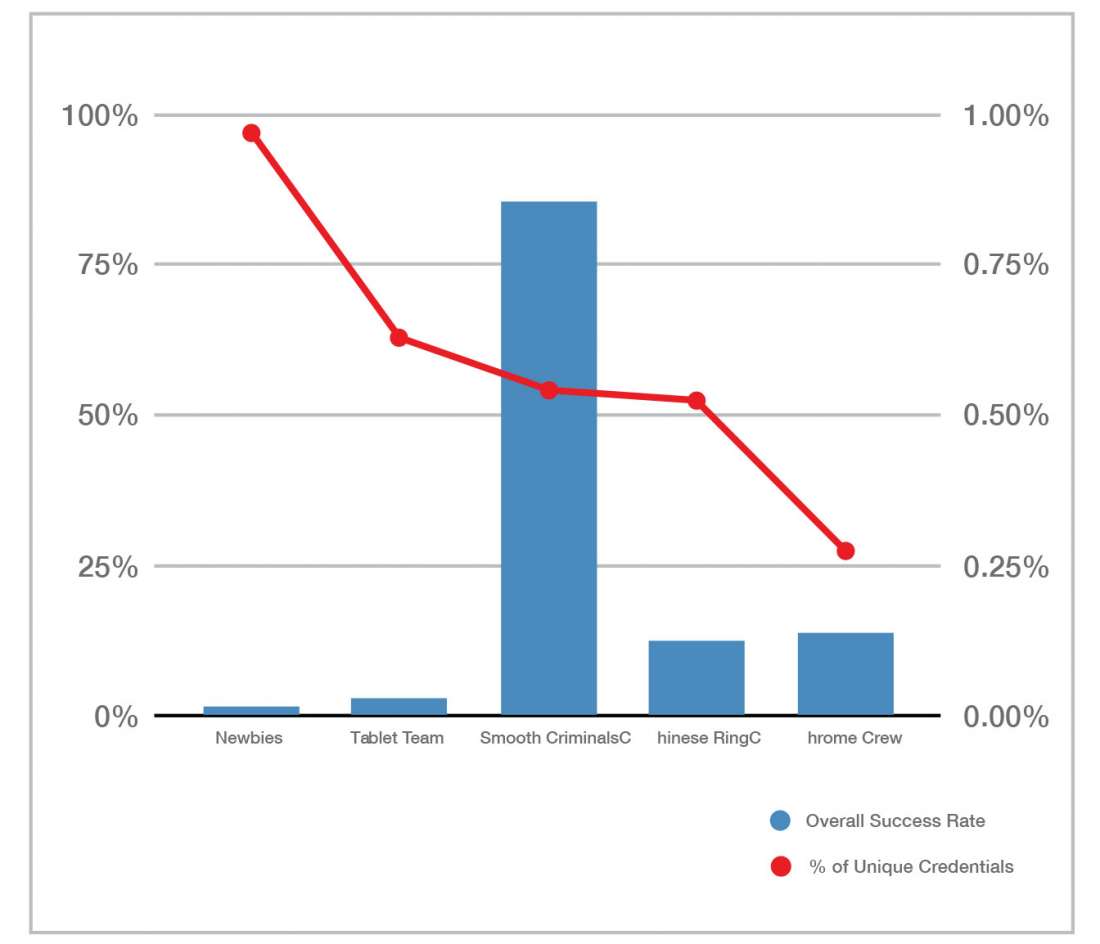

A la hora de evaluar el potencial daño de los ataques de relleno de credenciales, hay que mirar con perspectiva. Según un estudio de Shape Security elaborado en 2018, su tasa de éxito suele llegar, en el mejor de los casos, al 1%, una cifra que en principio podría restarle importancia.

Sin embargo, hay que tener en cuenta que estos ciberataques suelen actuar con bases de datos que pueden contener credenciales de varios millones de usuarios, con lo que su ratio de éxito, aunque discreto en términos relativos, es lo suficientemente grande en términos absolutos como para que la compañía afectada vea su reputación muy afectada ante la desprotección de su ciberseguridad empresarial.

Por ello, las empresas deben tomar las medidas oportunas para evitar tanto sus brechas de datos como los posibles ataques de relleno de credenciales:

1.- ¿Doble autenticación? La autenticación de doble factor (2FA, por sus siglas en inglés) es uno de los métodos más usados por las empresas y plataformas para asegurar a sus usuarios una identificación difícil de quebrar. Sin embargo, como ya hemos visto, la doble autenticación no es infalible, ya que puede ser vulnerada consiguiendo que los usuarios introduzcan sus credenciales en portales falsos.

2.- Solución de ciberseguridad. Ninguna empresa puede confiar su invulnerabilidad en las habilidades de sus usuarios al gestionar sus contraseñas, ya que, además, el problema muchas veces llega antes: en las brechas de datos como consecuencia de una mala gestión de la ciberseguridad empresarial. En este sentido, Panda Adaptive Defense cuenta con un módulo de protección de datos, Panda Data Control, que es capaz de monitorizar los datos en todos sus estados, también cuando están en reposo, ayudando a que la solución conozca en todo momento los procesos que están siendo ejecutados y los datos que se están empleando.

3.- Concienciación del empleado. Las compañías también deben instalar una serie de medidas de prevención en sus empleados, que en ocasiones acaban siendo la puerta de entrada más sencilla para el cibercrimen. Los empleados deben permanecer en un estado de posible alerta, además de no dar sus credenciales por email (para evitar phishing, estafas del servicio técnico o estafas BEC) y, ante cualquier problema, reportar el incidente al responsable de ciberseguridad de la compañía.