¿Windows 10 o 11 necesitan un antivirus adicional?

Windows 10 y 11 cuentan con protección integrada a través de la aplicación Seguridad de Windows, pero un antivirus adicional ofrece una capa extra de…

¿Qué es el QR Code Phishing y cómo protegerte de esta estafa con códigos QR?

Los códigos QR se han convertido en una herramienta cotidiana para acceder rápidamente a sitios web, menús digitales, pagos online y todo tipo de servicios…

Día de la Madre 2025: un regalo para mamá y un ‘caramelo para’ los ciberdelincuentes

Con la llegada del Día de la Madre 2025, miles de niños y adolescentes navegan por internet en busca del regalo ideal para sorprender a…

¿Es seguro Telegram? Consejos para que tus comunicaciones estén más protegidas

Telegram puede ser una opción segura, especialmente si utilizas su función de Chat secretos (Secret Chats), que ofrece cifrado de extremo a extremo. Sin embargo,…

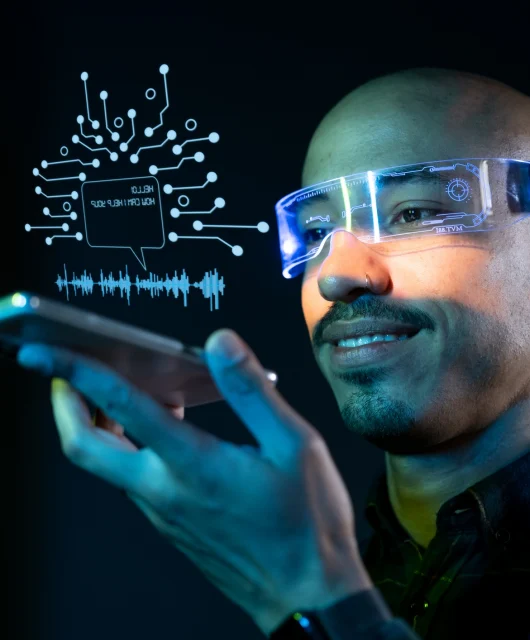

¿Han alcanzado los smartphones el límite de su desarrollo? El futuro de los dispositivos inteligentes

La integración de la Inteligencia Artificial (IA) generativa en los smartphones ha llevado a algunos expertos a interrogarse por el futuro de los dispositivos inteligentes.…

Declaración de la Renta 2025: evita las estafas más comunes y protege tus datos personales

Con la llegada de la campaña de la Declaración de la Renta 2025, también se intensifican los intentos de fraude digital. La educación digital, la prevención y el uso de herramientas de seguridad son esenciales para no caer en estas trampas.

Razones por las que las empresas deben cuidar el RGPD

El RGPD es una normativa necesaria para la protección de los datos por parte de las empresas. Aun así, muchas compañías, sobre todo las más…