Las contraseñas son el elemento fundamental de tu seguridad online. Sabemos que lo has leído o escuchado antes, pero parece que nunca terminamos de entender su verdadera importancia.

Por ponernos en situación, estos son algunos datos sobre la realidad de las amenazas a internautas en nuestro país:

- España es el tercer país del mundo que más ciberataques recibe.

- Desde la pandemia, más del 70% de las pymes españolas han recibido ciberataques.

- El 50% de los españoles utiliza la misma contraseña en todas sus cuentas (banca, email, etc.) y un idéntico porcentaje no las cambia nunca.

Los datos hablan por sí mismos. Además, cada brecha de datos filtra credenciales de forma masiva, de modo que es muy fácil que tus datos estén ahora mismo flotando en la Dark Web esperando que cualquier hacker o delincuente interesado los atrape. Saber si tus contraseñas están disponibles en la red oscura es sencillo: puedes comprobarlo con nuestra herramienta Dark Web Scanner. Haz click en este link y úsalo de forma gratuita. Si no tienes cuenta, no te preocupes, es totalmente gratuito.

En cualquier caso, quieras cambiar tus claves actuales o crear las correspondientes a alguna nueva cuenta, aquí te dejamos los trucos que utilizan nuestros expertos para crear sus contraseñas con la máxima seguridad.

Cómo crear contraseñas seguras

Convierte las vocales en números

Piensa en alguna palabra o frase que tenga algún sentido para ti. Intenta que no sea algo muy fácil de adivinar, como el nombre de tu pareja o de tu hijo. Por ejemplo, nosotros hemos pensado en las palabras “Panda eat Bamboo”, que al juntarlas y cambiar las vocales por números, quedaría como “P4nd434tB4mb00”. Para terminar de apuntalar la contraseña, te aconsejamos que utilices algunas mayúsculas, como en el ejemplo, y que añadas algún símbolo y/o número a modo de remate.

Quita las vocales

Utilizando la contraseña del ejemplo anterior, rápidamente tenemos la clave “PndtBmb”. Como ves, tenemos ya dos mayúsculas, y si le añadimos algún símbolo o letra nos quedamos con un código muy difícil de descifrar pero fácil de recordar para ti: PndtBmb.31. Fácil y seguro, ¿verdad?

Utiliza un generador de contraseñas (¡gratis!)

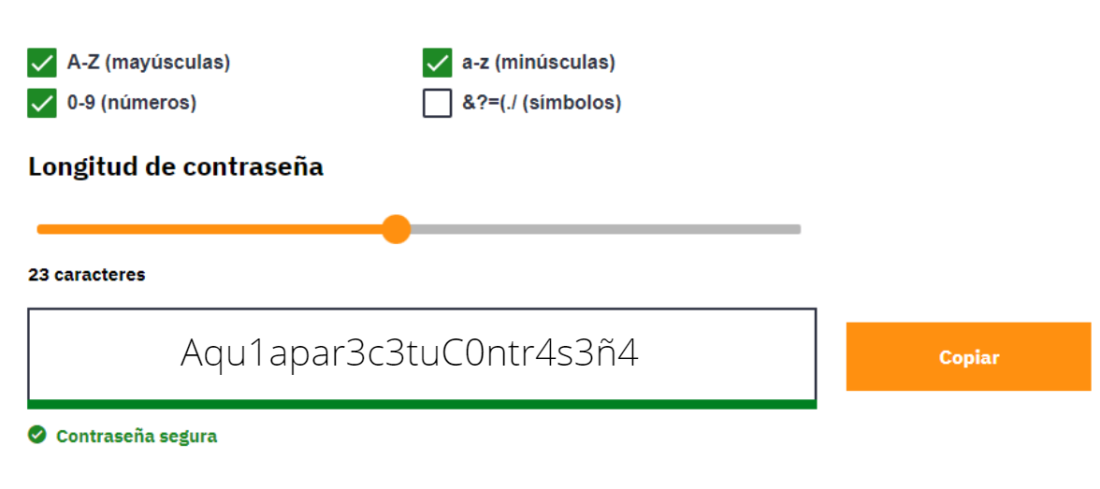

Un truco esencial, rápido, seguro y gratuito. Con un generador de contraseñas como el nuestro, puedes personalizar las características que necesitas en tu contraseña y olvidarte de preocupaciones, que para eso está aquí Panda Security. No tiene complicaciones: eliges la longitud deseada, si quieres o no que incluya mayúsculas, minúsculas, símbolos y números, y Panda piensa en una contraseña con cifrado de nivel militar de forma instantánea.

Quedaría más o menos así:

Utiliza una frase, verso o canción

Nuestras aficiones están repletas de frases para el recuerdo. Piensa en alguna película (“Que la fuerza te acompañe”), alguna canción (“Estaba el señor Don Gato”), o algún verso (“Con cien cañones por banda”) que recuerdes fácilmente. Coge la primera letra de cada palabra y ponle una pizca de las técnicas que hemos visto antes para terminar de hacerla segura. Así, con el verso “con cien cañones por banda”, te quedaría una estupenda contraseña que quedaría así: C100cpb*14.

El truco definitivo: Gestor de Contraseñas

Hemos visto que crear contraseñas puede ser sencillo y rápido. Pero la vida digital nos exige tener incontables cuentas, todas con sus nombres de usuario y claves. Por mera acumulación, es fácil perder el hilo de todas nuestras passwords y terminar olvidándolas. En esa situación, la tentación de repetir contraseñas y no complicarse es difícil de evitar. Pero existe una solución que elimina estos problemas de un plumazo: los gestores de contraseñas.

Un gestor de contraseñas, como Panda Dome Passwords, recuerda todas tus claves por ti. Puedes olvidarte de todas esas mezclas de mayúsculas, símbolos, números, tótems aztecas y luz de luna llena. Solamente tienes que recordar la contraseña de esta plataforma, y en ella tienes guardadas todas las demás.

Además, nuestro gestor de contraseñas crea nuevas passwords para tus cuentas con cifrado de nivel militar. Tu seguridad nunca ha sido tan fuerte ni tus claves tan accesibles para ti al mismo tiempo.