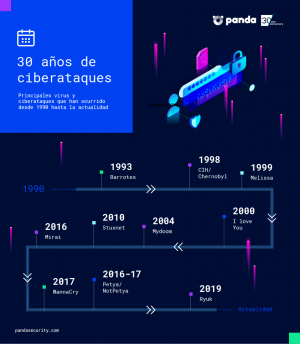

Los ciberataques evolucionan constantemente, abriéndose paso en nuestro día a día con la adopción masiva de Internet, aumentando en cantidad, frecuencia y sofisticación. De ahí que en los últimos tiempos cuenten con una gran repercusión a escala internacional en términos de economía global, seguridad nacional, procesos electorales, robo de datos y sobre la privacidad de personas y empresas. Así, los ciberataques se han convertido en una forma muy común para cometer actividades fraudulentas. Lo demuestra un informe del Foro Económico Mundial que el 76,1% de los expertos espera que este 2020 aumenten los hackeos a infraestructuras y un 75% cree que crecerán los que buscan dinero o datos.

Pero de cara a desarrollar las mejores estrategias, herramientas o servicios que frenen estos ataques o minimicen sus consecuencias, no solo es necesario estar a la vanguardia tecnológica, emplear recursos económicos y tecnológicos en ello o hacer un seguimiento de la actividad malhechora, sino también aprender de la historia e incorporar las enseñanzas a nuestra forma de actuar. En Panda Security hacemos un repaso de algunos de los ciberataques que han marcado las últimas tres décadas con motivo de nuestro 30 aniversario en el sector de la ciberseguridad:

- Barrotes (1993). Conocido como el primer virus español, este malware se transmitía a través de un disquete infectado, muy utilizados en la época para compartir archivos o software pirata. Se trataba de un pequeño programa que, al introducirse en el sistema, escribía su código malicioso en los archivos ejecutables (.com y .exe de MS-DOS) y permanecía oculto hasta el 5 de enero, fecha en la que se liberaba y activaba mediante la sobreescritura del disco de arranque. Como resultado, cada vez que se iniciaba el ordenador, se veían barras en pantalla que imposibilitaban el uso del dispositivo.

- CIH/Chernobyl (1998). Nacido en Taiwán, es considerado como uno de los virus más dañinos de la historia por los millones de dólares que provocó en pérdidas en todo el mundo y por la rapidez de su propagación. Su modus operandi era letal: una vez se instalaba en el ordenador, conseguía eliminar la información de todo el equipo e incluso corromper la BIOS, de forma que el sistema no podía arrancar. Se estima que llegó a afectar a más de 60 millones de usuarios de Windows 95, 98 y ME.

- Melissa (1999). Melissa es uno de los primeros ciberataques realizados con técnicas de ingeniería social. Los usuarios recibían un email con un documento adjunto (nombrado como List.doc) que supuestamente contenía credenciales de acceso a portales pornográficos, pero la realidad es que según abrías el documento, el virus accedía a tu agenda de Microsoft Outlook y reenviaba el correo a las 50 primeras personas de tu lista de contactos. Además, infectaba todos los documentos de Word que tuvieras en el ordenador.

- I love you (2000). Este gusano programado en Visual Basic Script también usaba ingeniería social y el correo electrónico para infectar dispositivos. El usuario recibía un email con el asunto “ILOVEYOU” y un archivo denominado “LOVE-LETTER-FOR-YOU.TXT.vbs” que al descargarlo y abrirlo reemplazaba multitud de archivos (.jpeg, .css, .jpg, .mp3, .mp2 y otros) con un troyano que pretendía hacerse con información sensible. Tal fue la repercusión de este malware que infectó a millones de ordenadores, entre ellos dispositivos como el Pentágono o el Parlamento Británico.

- Mydoom (2004). Otro malware transmitido vía email, pero esta vez mediante un mensaje de error. Mydoom utilizaba la mayoría de las herramientas y opciones de seguridad de Windows para propagarse por todo el sistema y por todos los archivos. Empezó a funcionar el 26 de enero de 2004 y estaba preparado para parar el 12 de febrero. Sus consecuencias fueron más que sonadas y aún hoy en día siguen considerándose catastróficas: redujo un 10% el tráfico mundial de Internet y provocó pérdidas de más o menos 40.000 millones de dólares.

- Stuxnet (2010). Stuxnet es el primer ejemplo conocido de arma pensada para la ciberguerra, puesto que se diseñó para atacar infraestructuras críticas iraníes. Este gusano, que se propagaba a través de dispositivos extraíbles como USBs, realizaba un ataque dirigido a empresas con sistemas SCADA con el objetivo de recopilar información y, más tarde, ordenar al sistema su autodestrucción. Aprovechaba la vulnerabilidad de Windows MS10-046, que afectó a los accesos directos, para instalarse en el ordenador, en concreto en sistemas Windows 2003, XP, 2000, NT, ME, 98 y 95. Además, fue capaz de penetrar incluso en dispositivos que no estaban conectados a Internet o a una red local.

- Mirai (2016). Mirai es el botnet tras uno de los mayores ataques de denegación de servicio (DDoS) que se conocen hasta la fecha y que afectó a grandes compañías como Twitter, Netflix, Spotify o PayPal. Este malware infectó a miles de dispositivos IoT, quedándose inactivo en su interior. Los creadores de Mirai lo activaron el 21 de octubre de 2016 para atacar al proveedor de servicios DNS Dyn. Tanto sus servicios como los de sus clientes estuvieron caídos o experimentaron problemas durante horas.

- WannaCry (2017). WannaCry fue un ataque de ransomware originado por el cryptoworm (gusano) del mismo nombre. Dirigido contra ordenadores Windows, cifraba sus datos y exigía pagos de rescate por valor de 300 dólares a pagar en bitcoins. Fue detenido a los pocos días gracias a los parches de emergencia publicados por Microsoft y al descubrimiento de un kill switch que evitó que los equipos infectados siguieran propagando el malware. Se estima que el ataque afectó a más de 200.000 ordenadores en unos 150 países, entre ellos a los dispositivos de organizaciones como el Servicio de Salud Británico o Renault.

- Petya/NotPetya (2016-2017). El ransomware Petya, descubierto en 2016, se ejecuta en los ordenadores cifrando determinados archivos, al tiempo que bloquea el sector de arranque del sistema comprometido. De este modo, impide el acceso al usuario a su propio ordenador a no ser que introduzca una clave de acceso, después de haber pagado el rescate, que restaura el sistema operativo, como si nada hubiera ocurrido. La variante NotPetya, que apareció en 2017, tuvo como objetivo principal el sector empresarial, además de que, en muchas ocasiones, aunque se pagara el rescate, los archivos no se recuperaban. Aunque este ransomware infectó redes de múltiples países, los investigadores sospechan que en realidad tenía el objetivo de enmascarar un ciberataque dirigido contra instituciones ucranianas.

- Ryuk (2019). El ransomware Ryuk puso en jaque a las infraestructuras críticas y grandes empresas nacionales e internacionales en el último tercio de 2019, como el ayuntamiento de Jackson County en Georgia, o Everis. Este malware, con origen en el grupo ruso Grim Spider, encripta los archivos de los dispositivos infectados, y solo permite recuperar la información mediante un rescate económico con bitcoins. Ryuk parece ser un derivado de Hermes, un virus del mismo tipo que se puede comprar en la dark web y personalizar según objetivos.

Unos incidentes destacados y tres décadas de experiencia que nos han permitido desarrollar un modelo único de ciberseguridad basado en lógica contextual generada gracias técnicas de Machine learning para revelar patrones de comportamiento malicioso y generar acciones de ciberdefensa avanzada contra amenazas conocidas y desconocidas. Al fin y al cabo, se trata de seguir haciendo lo que mejor se nos da: proteger a nuestros clientes durante muchos años más.