Las capturamos a diario con el teléfono móvil. Tenemos decenas de ellas guardadas en el ordenador. Las compartimos en redes sociales y nos encanta ver las de los demás. Hablamos de las imágenes en formato JPEG, el más utilizado por su capacidad de comprimirlas sin perder mucha calidad. Son imprescindibles y, sin embargo, ahora sabemos también que los archivos JPEG pueden ser herramientas para que un ciberdelincuente acceda, potencialmente, a la red corporativa de cualquier empresa o institución.

Así lo ha demostrado el experto en seguridad informática Marcus Murray, que ha investigado un nuevo método con el que un ciberatacante podría explotar un JPEG y convertirlo en malicioso para comprometer servidores Windows y acceder a la información sensible de una compañía.

El investigador ha demostrado en la RSA Conference de San Francisco, un evento que reúne a decenas de expertos en seguridad informática, cómo se podría realizar este ataque. Durante la conferencia, Murray puso en práctica una ‘demo’ para comprometer la seguridad de una red similar a la de cualquier agencia gubernamental de Estados Unidos.

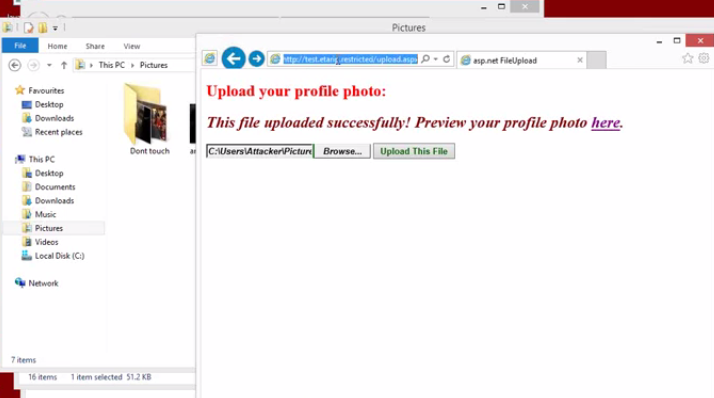

Murray introdujo modificaciones en los atributos o metadatos que cualquiera de nuestros archivos JPEG almacena incluyendo un código malicioso. Después, consiguió que esa imagen infectara la red corporativa. ¿Cómo? A través de un formulario que permitía a los usuarios subir una imagen de perfil a la página web de la supuesta agencia gubernamental. Una vez dentro, el archivo se convertía en una puerta de entrada para el atacante.

Gracias al JPEG malicioso, los permisos de administración del ciberdelincuente sobre la red iban escalando, aumentando hasta ser suficientes para robar información confidencial o incluso tomar el control de la red.

El resto del proceso es más sencillo: el criminal solo tiene que aprovechar su creciente ventaja para instalar un software malicioso que infecte a los ordenadores para espiar los datos de la empresa o sustraer la información corporativa que le interese. Según Murray, este ataque se puede realizar “incluso en entornos mixtos” de Windows y Linux.

En la demostración en San Francisco, utilizó esta técnica para colar un troyano de acceso remoto que había creado usando Metasploit, el popular proyecto de código abierto que permite probar diferentes tipos de ataques como parte de un ‘pentest’ (test de penetración).

Así demostró de esta forma cómo, con solo una fotografía, es posible acceder a la red de cualquier empresa y robar su información confidencial, sin que los trabajadores se percaten del daño que podría hacer un archivo tan, aparentemente, inofensivo.