Los atacantes son expertos en saltarse las barreras de protección instaladas en los equipos para tratar de pasar inadvertidos y poder así robar la información. Ataques con malware de distinto tipo como el phishing, gusanos de red o los temidos troyanos con el ransomware a la cabeza, han sido los principales aliados de los Black Hat en sus intromisiones a empresas de las que extraer credenciales e ingentes cantidades de datos a cambio de un rescate… Al menos, hasta ahora.

Pandalabs ha detectado un ataque bastante ingenioso dirigido a una empresa en Hungría. ¿La novedad? No se utiliza ningún malware como tal, sino que el ataque se basa en scripts y uso de herramientas del propio sistema operativo para evitar ser detectado. Un ejemplo de la confianza y profesionalización adquirida por los cibercriminales en los últimos meses.

Análisis de un ataque sin malware

En primer lugar, como viene siendo habitual en los últimos casos estudiados en el laboratorio, los atacantes lanzan un ataque de fuerza bruta contra un servidor que tiene habilitado el Remote Desktop Protocol (RDP). Una vez consiguen dar con las credenciales ya tienen acceso al equipo.

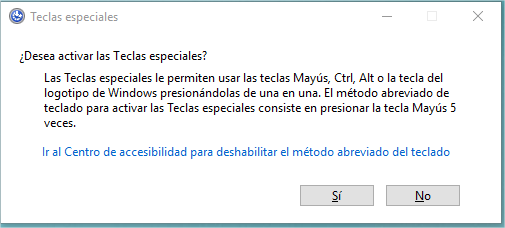

Lo primero que hacen los cibercriminales es ejecutar el fichero sethc.exe con el parámetro 211 desde la ventana de comandos del sistema (CMD). Esto activa las “Sticky Keys” (“Teclas especiales” en español). Seguro que has visto este mensaje con anterioridad:

A continuación, se descarga y ejecuta el programa “Traffic Spirit”, un generador de tráfico para páginas web que aquí es utilizado como una forma de sacar un dinero extra de los equipos comprometidos.

Acto seguido, lanza un autoextraíble que descomprime en %Windows%\cmdacoBin los siguientes ficheros:

- registery.reg

- SCracker.bat

- sys.bat

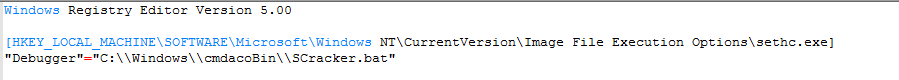

El siguiente paso es la ejecución del editor del registro de Windows (Regedit.exe) para introducir la clave contenida en el fichero registery.reg:

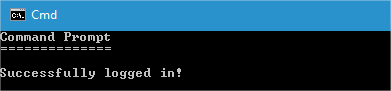

De esta forma, cada vez que se ejecuten las Sticky Keys (sethc.exe) se ejecutará el SCracker.bat, un fichero por lotes que implementa un sencillo sistema de autenticación. Esto es lo que se ve al ejecutarlo:

El usuario y passwords los consulta en dos variables que ha inicializado previamente con el fichero sys.bat:

![]()

De esta forma consigue instalar una sencilla puerta trasera en la máquina. El atacante se conecta por escritorio remoto y sin necesidad de meter las credenciales de acceso a la máquina puede invocar las Sticky Keys (por ejemplo con 5 pulsaciones de tecla mayúscula), introducir el usuario y contraseña y desde ahí tiene ya una Shell:

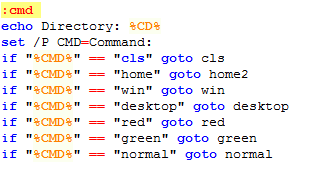

Tiene implementados algunos atajos para poder acceder a determinados directorios, cambiar de color la consola, además de los comandos típicos de línea de comandos:

Pero el afán por conseguir saquear las arcas de la empresa no finaliza aquí. El ataque culmina con la instalación un bitcoin miner para poder aumentar los ingresos obtenidos con cada máquina comprometida. Estas campañas de malware especializadas en mineo de bitcoins utilizan el ordenador de la víctima para extraer la moneda criptográfica sin que esta lo sepa. Una manera más barata y efectiva de infectar el mayor número de ordenadores posibles.

Pero el afán por conseguir saquear las arcas de la empresa no finaliza aquí. El ataque culmina con la instalación un bitcoin miner para poder aumentar los ingresos obtenidos con cada máquina comprometida. Estas campañas de malware especializadas en mineo de bitcoins utilizan el ordenador de la víctima para extraer la moneda criptográfica sin que esta lo sepa. Una manera más barata y efectiva de infectar el mayor número de ordenadores posibles.

Las claves de cómo Sticky Keys facilita el trabajo a los ciberdelincuentes

Si el atacante ya ha conseguido el acceso a través de RDP, ¿ por qué ha creado la puerta trasera? La explicación es sencilla: al tener esta puerta trasera aunque la víctima se dé cuenta de que le han comprometido y cambie las credenciales de acceso de Escritorio Remoto, el atacante sólo debe pulsar 5 veces la tecla mayúscula para activar las Sticky Keys, ejecutándose al mismo tiempo la puerta trasera sin necesidad de tener que conocer las credenciales del equipo. Y todo ello sin tener malware en ejecución en el equipo.

La solución de ciberseguridad avanzada de Panda Security, Adaptive Defense, fue capaz de parar este ataque dirigido gracias a la monitorización continua del parque informático de la empresa húngara, evitando daños económicos y reputacionales mayores. Protege tu red corporativa con la solución que mejor se adapte a ti.