Seguro que te ha pasado alguna vez. Navegas sin rumbo por la web y te encuentras en algún lugar, quizá un blog o una sección de tecnología, con cierto ‘plugin’ para Chrome que te parece útil o interesante. Llegas a la web del desarrollador, compruebas todas sus ventajas y decides descargarlo. Pulsas el botón correspondiente y te encuentras con algo como esto:

Solo tienes que pulsar “Añadir” para hacerte con la extensión. Es así de sencillo desde 2011, cuando el navegador de Google habilitó lo que se conoce como ‘inline installation’. Hasta ese momento, los ‘plugins’ debían instalarse obligatoriamente desde la Chrome Web Store. Ahora están alojados allí, en los servidores del gigante de internet, pero pueden descargarse desde otras páginas. Si quieres la extensión de Pocket, la puedes conseguir en la web de Pocket.

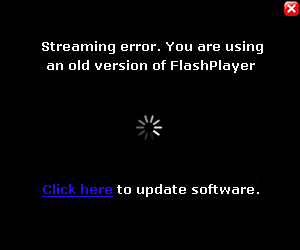

Aunque es lo lógico, admitir este procedimiento está dando más de un quebradero de cabeza a Google. Algunos estafadores lo están utilizando de forma torticera para conseguir que instales ciertas extensiones que pueden ser una amenaza para tu seguridad. ¿Cómo? Mediante engaños. Haciéndote creer, por ejemplo, que son actualizaciones necesarias para ver un vídeo:

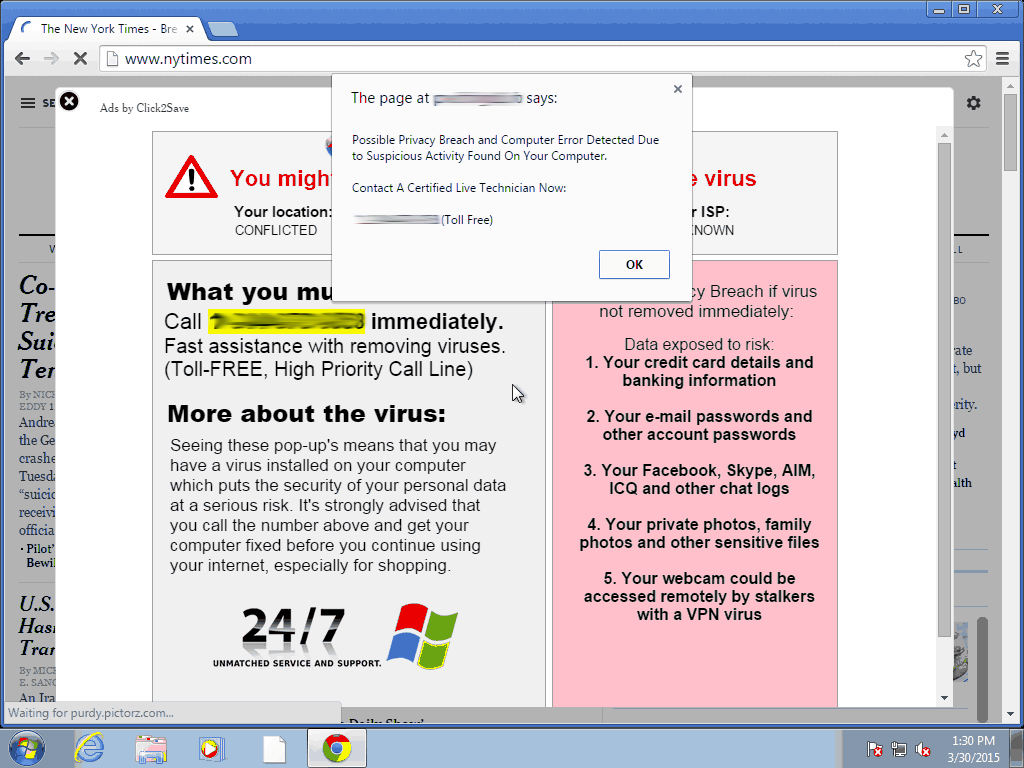

Si te topas con este engaño y haces clic en el enlace, se mostrará el recuadro que permite instalar una extensión que hemos mostrado al comienzo de este artículo. En otras palabras, te habrán colado un ‘plugin’ que no querías y al que habrás dado permisos para hacer infinidad de cosas: la más habitual, llenarte el navegador de anuncios. Algo así:

Desagradable, ¿verdad? Para evitarlo, Google prohibirá la instalación de ‘plugins’ desde páginas que abusen de la ‘inline installation’. Cada vez que detecte una con fines maliciosos, la mandará a su lista negra. A partir de ese momento, todo usuario que intente descargar la extensión será redirigido a la Chrome Web Store para que pueda comprobar qué está instalando. Enseguida se dará cuenta de que no era una actualización del Flash Player.

La caza y captura de estafadores dará comienzo el 3 de septiembre, tal y como se ha anunciado en uno de los blogs oficiales de la compañía. Se espera que afecte solo al 2% de las extensiones porque, afortunadamente, la práctica aún no está muy extendida. No obstante, erradicarla “es un paso importante para mantener un ecosistema de extensiones saludable”, afirma Google.

No es la primera medida que han tomado con este objetivo. En mayo de este mismo año empezaron a aplicar en Windows y Mac, tanto para usuarios como para desarrolladores, un cambio en la política de extensiones que impide instalarlas si se encuentran alojadas fuera de los servidores del gigante. Incluso si la descarga se efectúa desde otra web mediante ‘inline installation’, el archivo que ejecuta tu navegador proviene de la Chrome Web Store.

Con esto consiguió erradicar parte del negocio fraudulento, que según una investigación de varias universidades era enorme por aquel entonces (de 48.000 ‘plugins’ analizados, 130 fueron catalogados como maliciosos y 4.712 como sospechosos). Google blindó algunas puertas, pero dejó entreabiertas ventanas como la que cerrarán en septiembre. Cada vez es más difícil saltarse los controles de la multinacional.

1 comment

Claro… se escudan en esa excusa y bloquean todo lo que provenga de “la competencia”. esta pelea entre google y microsoft ya harta

google no deja instalar “windows media player extension for html5” en chrome.. le importa un caraj.. si el usuario lo quiere usar o no… ya lo decidieron ellos en forma arbitrara.