PandaLabs, el laboratorio anti-malware de Panda Security, trabaja desde el mes de mayo en una investigación sobre un ataque a Terminales de Punto de Venta (TPVs) en restaurantes de Estados Unidos. En este proceso se ha desvelado una nueva muestra del malware “PunkeyPOS” capaz de dejar los datos de tu tarjeta de crédito al descubierto. Desde Panda Security se ha puesto a disposición de las fuerzas del orden norteamericanas toda la información sobre este ataque para que se puedan tomar las medidas pertinentes. Veamos qué es y cómo opera.

¿Cómo pueden robarte la tarjeta sin tocar tu billetera?

“PunkeyPOS” se ejecuta perfectamente en cualquier sistema operativo Windows. Sin embargo, la idea original del mismo es ser instalado en TPVs para robar información sensible, como pueden ser números de cuenta, el contenido de las bandas magnéticas (tracks) de las tarjetas bancarias, etc.

El funcionamiento de “PunkeyPOS” resulta sencillo:

Por un lado, instala un “keylogger”, encargado de monitorizar las pulsaciones de teclado. Por otro lado instala un “ram-scraper”, responsable de leer la memoria de los procesos que están en ejecución.

Partiendo de la información capturada, el malware realizará una serie de comprobaciones para determinar cuál es válida y cuál no. De las pulsaciones de teclado, “Punkeypos” solamente se queda con aquella información que pueda aparentar ser una tarjeta de crédito, ignorando cualquier otra. De la memoria de los procesos -obtenida vía “ram-scraping”- se interesará principalmente por los “tracks1/2”. Los terminales POS leen esta información de las bandas magnéticas de las tarjetas bancarias y puede ser utilizada posteriormente para clonar estas tarjetas.

Una vez obtenida la información de interés, esta será transmitida de forma cifrada a un servidor web remoto que a su vez hace de comando y control (C&C). Para que la información de estas tarjetas no se vea/detecte con facilidad si se analiza el tráfico de red, ésta se cifra antes de su envío utilizando el algoritmo AES.

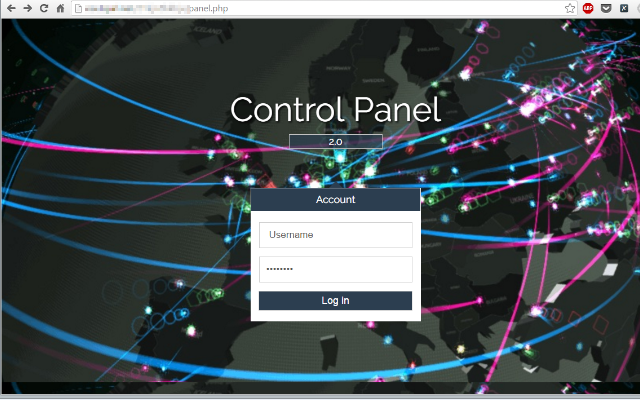

La dirección del servidor de comando y control (C&C) puede obtenerse sin mucha dificultad a partir de las muestras de este malware mediante ingeniería inversa o analizando sus comunicaciones. Esta es la página principal del panel de control, donde para acceder requiere de usuario y contraseña:

Siguiendo la pista a los carteristas digitales

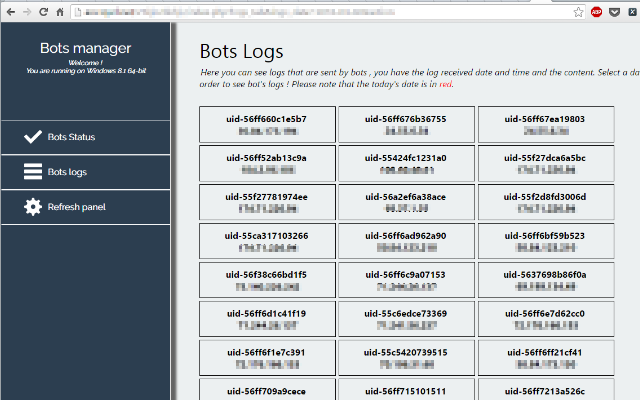

En esta ocasión, los ciberdelincuentes que están detrás de este ataque han sido algo descuidados y el servidor no está correctamente configurado, por lo que desde PandaLabs hemos podido acceder al mismo sin necesidad de credenciales.

Este descuido nos permite conocer dónde envía “Punkeypos” la información robada, además de estar delante de un panel que sirve para acceder a la misma, teniendo acceso a herramientas para re-infectar o actualizar los clientes (TPVs) actuales.

Comentar que la versión de “Punkeypos” de la muestra analizada, presente en su código, es “2016-04-01” y que si comparamos esta muestra con versiones más antiguas, algunas del año 2014, apenas vemos diferencias en su forma de operar (ver referencias del artículo).

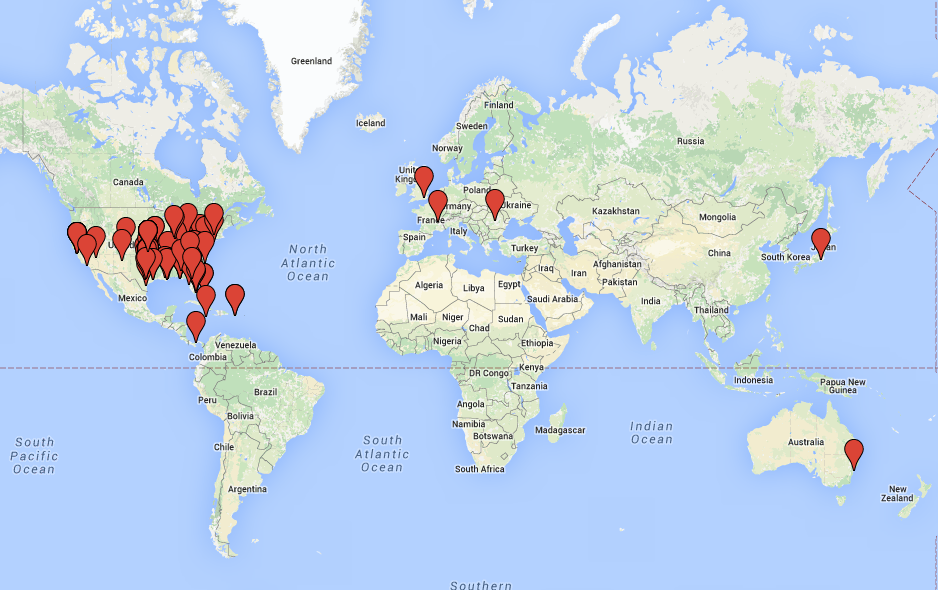

Gracias a la información presente en el panel de control correspondiente a la muestra analizada se han podido geo localizar, aproximadamente, 200 terminales POS afectados por diversas muestras de este malware. Podemos comprobar cómo prácticamente todas las víctimas se encuentran en Estados Unidos:

Teniendo en cuenta lo fácil que es vender esta información robada en el “mercado negro” y lo cómodo que resulta comprometer estos TPVs a través de internet de forma anónima, parece lógico que estos terminales sean objetivos cada vez más deseables para los ciberdelincuentes.

Protege tus dispositivos de una manera proactiva ante este tipo de ataque con una solución de ciberseguridad avanzada como Adaptive Defense 360. Ahora, tener el control a tiempo real de cualquier acción inadecuada hecha por el usuario, está en tus manos.

Referencias:

http://krebsonsecurity.com/2016/06/slicing-into-a-point-of-sale-botnet/

https://www.trustwave.com/Resources/SpiderLabs-Blog/New-POS-Malware-Emerges—Punkey/

15 comments