La semana pasada felicitaba a la Policía Nacional por el fantástico trabajo realizado que llevó a la detención de una banda que utilizaba el “virus de la policía”, pero apuntaba que esto no iba a significar su final, ya que lo más probable es que hubiera un número indeterminado de bandas llevando a cabo el mismo tipo de ataque.

Hablé de diferentes evidencias que apuntaban a la implicación de diferentes grupos: ciertas técnicas que supuestamente habían quedado superadas volvían a surgir (por ejemplo el cifrado de ficheros del ordenador atacado), cómo para hacer lo mismo (mostrar la pantalla con el falso aviso de la policía) diferentes variantes utilizaban funciones completamente distintas (dejando claro que se trata de proyectos diferentes), o cómo todavía estábamos viendo nuevos ataques.

De todas formas decidí tirar un poco más del hilo y sacar algunas cifras para ver si son coherentes con las pruebas anteriormente descritas. Como ya hemos comentado en anteriores ocasiones, la mayoría de las infecciones se llevan a cabo mediante los conocidos “exploit kits”, herramientas que utilizan las bandas de ciberdelincuentes para infectar los ordenadores de los usuarios con la simple visita a una página web comprometida, sin que el usuario tenga que realizar ninguna acción adicional. Para infectar utilizan diferentes agujeros de seguridad, la mayoría de ellos basados en Java o en Adobe (Flash, Reader) ya que se tratan de aplicaciones con muchos agujeros de seguridad que además muchos usuarios no actualizan. Vamos, que infectar a usuarios es casi un juego de niños.

Por este motivo hace unos meses desplegamos una tecnología en Panda Cloud Antivirus que permite bloquear infecciones en cuanto se trata de utilizar alguna vulnerabilidad de este tipo (incluso aunque nos sea desconocida) y además envía a la nube información del fichero con el que se trataba de infectar el sistema.

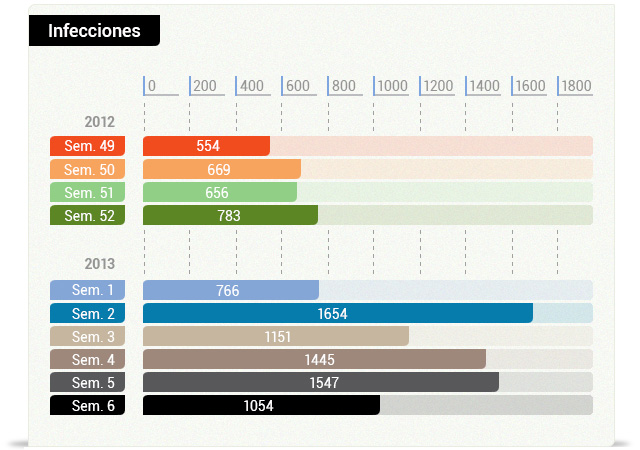

De esta colección de datos, he seleccionado un par de familias distintas del virus de la policía y he contabilizado las infecciones bloqueadas desde diciembre de 2012 hasta mediados de febrero de 2013. Es decir, estamos hablando de usuarios de Panda Cloud Antivirus que mientras navegaban por Internet fueron atacados con un exploit para el que no estaban actualizados (como comentaba anteriormente la mayoría son de Java o de Adobe) y cuyo objetivo era infectarles con una de estas dos familias del virus de la policía.

El cabecilla ruso fue detenido en Dubai en Diciembre. Si realmente fuera el que estaba detrás del virus de la policía, como hemos podido leer en algunos medios, este número debería haber disminuido hasta cero, o al menos mostrar un claro descenso. Sin embargo, este es el resultado:

Como podemos observar, el número de intentos de infección no sólo no ha disminuido sino que se ha multiplicado por dos. Esta es una prueba empírica que demuestra que aún tenemos virus de la policía para rato, y que no debemos bajar la guardia.

Estas 2 familias, así como muchas otras, son detectadas por Panda como Trj/Ransom.AB. Si habéis sido infectados y necesitáis ayuda, nuestros compañeros de Soporte Técnico tienen unas instrucciones que funcionan de maravilla para todas estas infecciones aquí.

Por último unos pequeños consejos para evitar convertirnos en víctima de estas bandas de ciberdelincuentes:

– Actualiza. Todo el software que tengas. Desde el sistema operativo a todos los demás programas que tengas instalados en el ordenador. No seas vago, merece la pena 😉

– Desactiva Java del navegador. No te hace falta, y eliminas un gran riesgo. Es más, salvo que necesites Java para el funcionamiento de alguna aplicación en tu ordenador, desintálalo completamente. Yo lo hice hace mucho tiempo. Más vale prevenir…