Si te hablan de CryptoLocker es posible que no sepas a qué se están refiriendo. Lo que seguro que sí te suena es un email de Correos que contiene virus.

Pues bien, CryptoLocker es lo que te descargas si pinchas en el enlace de este correo electrónico. Ahora te decimos qué es y cómo se instala en el ordenador.

Qué es CryptoLocker

El CryptoLocker es una familia reciente de ransoms cuyo modelo de negocio (si, el malware es un negocio) se basa en la extorsión al usuario. Otro malware famoso que también se basa en la extorsión es el Virus de la Policía, con el que había que pagar para poder recuperar el equipo. Pero a diferencia de este, el CryptoLocker se basa en el secuestro de los documentos del usuario y pedir un rescate por ellos (con tiempo límite para poder recuperarlos).

Cómo se instala CryptoLocker en el equipo

El CryptoLocker utiliza técnicas de ingeniería social, para conseguir que sea el propio usuario quien lo ejecute. Concretamente la victima recibe un correo, simulando provenir de una empresa de logística, que lleva adjunto un ZIP con contraseña.

Cuando el usuario abre el zip introduciendo la contraseña que le viene en el email, cree que dentro hay un fichero PDF y al abrir el falso PDF es cuando ejecuta el troyano. CryptoLocker se aprovecha de la política de Windows de ocultar las extensiones por defecto, de tal forma que el usuario es engañado “gracias” a esta característica de Windows.

En cuanto el usuario (la víctima) ejecuta el Troyano este se instala como residente en el equipo:

- Realiza una copia de sí mismo en una ruta del perfil del usuario (AppData, LocalAppData)

- Crea una entrada en los autoruns para asegurarse la ejecución al reinicio.

- Ejecuta dos procesos de sí mismo fichero. Uno es el principal y otro para proteger el proceso original frente a cierres.

Cifrado de los ficheros en disco

El troyano genera una clave simétrica aleatoria por cada fichero que va a cifrar, y cifra el contenido del fichero con AES utilizando esta clave. Después cifra la clave aleatoria con un algoritmo asimétrico de clave pública-privada (RSA) con claves de que superan los 1024 bits de longitud (hemos visto muestras que utilizan claves de 2048 bits) y la añade al fichero cifrado. Este procedimiento garantiza que solo el poseedor de la clave privada del RSA, será capaz de obtener la clave aleatoria con la que se ha cifrado el fichero. Además, como se realiza una operación de sobrescritura se impide la recuperación del fichero mediante técnicas forenses.

Lo primero que hace el troyano una vez se ejecuta en el equipo de la víctima es obtener la clave pública (PK) de un servidor C&C. Para conseguir conectarse a su servidor, el troyano incorpora un algoritmo conocido como Mersenne twister para generar nombres de dominios aleatorios (DGA). Este algoritmo utiliza como semilla la fecha del día y puede generar hasta 1000 dominios diferentes cada día, de una longitud fija.

Una vez que el troyano ha conseguido descargarse la PK, la almacena en la siguiente ruta de registro HKCUSoftwareCryptoLockerPublic Key y comienza el cifrado de los ficheros en todos los discos duros del equipo y rutas de red en los que el usuario tenga permisos.

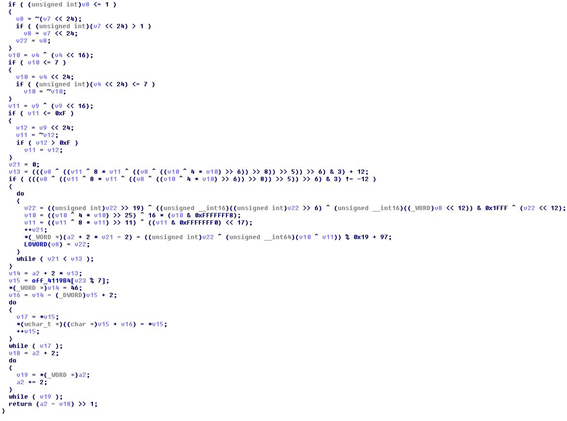

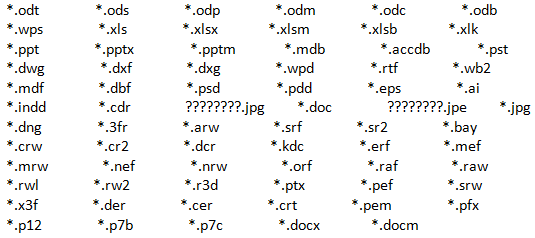

El CryptoLocker no cifra todos los ficheros que encuentra, sino que se especializa en cifrar los ficheros no ejecutables que cumplan con la lista de extensiones que incorpore la muestra

Además el CryptoLocker guarda la ruta de cada archivo cifrado en esta clave de registro:

HKEY_CURRENT_USERSoftwareCryptoLockerFiles

Cuando el troyano ha terminado de cifrar todos los ficheros que tiene a su alcance, muestra el siguiente mensaje en el que pide el rescate, dando un tiempo máximo para pagar antes de destruir la clave privada que guarda el autor.

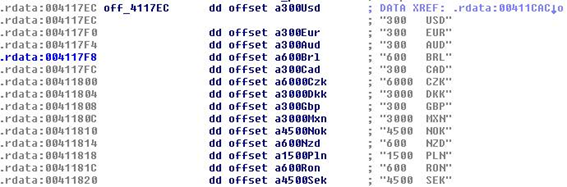

Como curiosidad, el malware no solicita la misma cantidad de dinero a todo el mundo, sino que incorpora su propia tabla de conversión de divisas.

Cómo evitar CryptoLocker

El método de infección que utiliza es la transmisión por email mediante el uso de ingeniería social. Por lo que nuestros consejos consejos son:

- Extremar las precauciones ante emails de remitentes no esperados, especialmente para aquellos que incluyen ficheros adjuntos.

- Desactivar la política de Windows que oculta las extensiones conocidas también ayudará a reconocer un ataque de este tipo.

- Tener un sistema de backup de nuestros ficheros críticos, lo que nos garantiza que no solo en caso de infección podamos mitigar el daño causado por el malware, sino que también nos cubrimos antes problemas del hardware.

- Si no tenemos un backup y nos hemos infectado, no recomendamos el pago del rescate. Esta NUNCA debería ser la solución para recuperar nuestros ficheros, ya que convierte este malware en un modelo de negocio rentable, lo que impulsará el crecimiento y la expansión de este tipo de ataque.

Análisis del CryptoLocker realizado por: Javier Vicente y Sergio Lara

61 comments

Hola Sari.

Justamente habeis hecho lo que no se debe hacer, aunque entiendo vuestra fustracion, si perdeis todos los datos. Es logico. Teniendo un antivirus puedes protegerte mas, pero el error humano siempre hay que tenerlo presente.

Hola,

Panda ofrece el 100% de efectividad para combatirlo???

The best free antivirus to protect your Windows and Android devices against all types of threats.

Thank you so much for your feedback! We will continue doing our best to keep our customers satisfied.

All the best,

Panda Security

Your blog really nice. Its sound really good. I am very time read your blog.Thanks for the sharing this blog with us.Keep it up.

panda security is one of the best security software i ever used. very truthworthy

recuerdo hace años usar panda pero hace mucho que no escucho de el como va ahora en la actualidad ?

Hola,

Panda Security sigue creciendo después de más de 28 años de vida, tanto a nivel corporativo como de consumo, te invitamos a ver más sobre nosotros en nuestra web: https://www.pandasecurity.com

¡Gracias por leernos!

Saludos.

buen articulo, cada dia va ser mas comun que se use las criptomonedas como metodo de pago por los hackers al ser anonimas y casi imposibles de rastrear

very nice information you share with us

Nosotros tenemos un cliente que ha sufrido un secuestro de información y aunque pago jamas recibió la información. Recomiendo no pagar los rescates e invertir en medidas de seguridad para que no ocurra.

Hola,

Efectivamente esa es una de las primeras recomendaciones que hacemos siempre desde Panda Security.

¡Muchas gracias por leernos!

Saludos,

Panda Security.

Lo que no nos explicamos es como 5 años más tarde nos ha podido pillar una cosa así.. pensábamos que estaría casi extinguido esta movida. Gracias por vuestro post. Menos mal que no teníamos contenidos de mucho valor aún dentro del ordenador.

¡Gracias a vosotros por leernos!

Es un virus muy complicado,

Muchas Gracias.

¡Gracias a ti por leernos, Roberto!

Un saludo,

Panda Security.

Can a web page get this virus?

In what way could it be?

Great article although I still have those doubts

Caí en manos de esta “maldad” y la verdad es que te hace pasar un mal rato, pensar que puedes acabar perdiendo información de mucha importancia…Gran artículo, recomiendo leerlo de principio a fin.

Hola,

¡Nos alegra saber que nuestro contenido ha servido de ayuda!

¡Gracias por leernos!

Un saludo,

Panda Security.

Yo me conseguí librar de uno de estos, al final tuve que pagar, y por suerte recupere todo pero fue un mal trago.

¡Nos alegra saber que pudiste solucionarlo!

¡Gracias por leernos!

Saludos,

Panda Security.

Existe alguna otra herramienta para resolver este tipo de incidencias?

En nuestro estudio hemos realizado balance de todos los clientes afectados por el Cryptolocket en estos últimos años y han sido más de 15 empresas, que no está nada mal. El malware es algo a tomar muy encuentra y tener una buena protección pasiva y activa como Panda Security es crucial.

¡Muchas gracias por la información, por leernos y por contar con nosotros en la ciberseguridad!

Saludos,

Panda Security.

Buenas tardes, si utilizo cifrado en mis backups con herramientas como por ejemplo veritas o similar evito que mis archivos sean alcanzados por este virus o también encripta archivos “cifrados por mi”?. Aguardo por su respuesta. Muchas gracias.

Muchas gracias, me ha servido de mucho.

¡Muchas gracias a ti Jorge por leernos!

Saludos,

Panda Security.

Hola, yo tengo un disco de backup que hace backups automáticos diariamente. El disco está conectado dentro de la pc, por lo que sospecho que si hay un ataque de un ransomware, también se perderán los backups. Sabes si los ransomware atacan archivos de backup? por ejemplo los .zip del backup de windows 7 o los archivos de nero backup?

Muchas gracias

Hola Sergio,

A priori todo lo conectado a la PC cuando se infecta, será caldo de cifrado de datos. Lo que puede variar son los tipos de extensiones que se ven incluidas en el cifrado.

En el caso de Petya, el ransom se ejecuta en segundo plano, escaneando el disco duro y otro dispositivos de la víctima en busca de archivos con extensiones que coincidan con una lista de extensiones de archivo contenidas en sus archivos de configuración para cifrarlos. Dicha lista es larga y extensa:

.7z; .rar; .m4a; .wma; .avi; .wmv; .csv; .d3dbsp; .sc2save; .sie; .suma; .ibank; .t13; .t12; .qdf; .gdb; .impuesto; .pkpass; .bc6; .bc7; .bkp; .qic; .bkf; .sidn; .sidd; .mddata; .itl; .itdb; .icxs; .hvpl; .hplg; .hkdb; .mdbackup; .syncdb; .gho; .cas; .svg; .mapa; .wmo; .itm; .sb; .fos; .mcgame; .vdf; .ztmp; .sis; .sid; .ncf; .menú; .diseño; .dmp; .gota; .esm; .001; .vtf; .dazip; .fpk; .mlx; .kf; .iwd; .vpk; .colina; .psk; .borde; .w3x; .fsh; .ntl; .arch00; .lvl; .snx; .cfr; .ff; .vpp_pc; .lrf; .m2; .mcmeta; .vfs0; .mpqge; .kdb; .db0; .DayZProfile; .rofl; .hkx; .bar; .upk; .das; .iwi; .litemod; .activo; .fragua; .ltx; .bsa; .apk; .re4; .sav; .lbf; .slm; .bik; .epk; .rgss3a; .pak; .grande; .unity3d; .wotreplay; .xxx; .desc; .py; .m3u; .flv; .js; .css; .rb; .png; .jpeg; .TXT; .p7c; .p7b; .p12; .pfx; .pem; .crt; .cer; .der; .x3f; .srw; .pef; .ptx; .r3d; .rw2; .rwl; .crudo; .raf; .orf; .nrw; .mrwref; .mef; .erf; .kdc; .dcr; .cr2; .crw; .bahía; .sr2; .srf; .arw; .3fr; .dng; .jpeg; .jpg; .cdr; .indd; .ai; .eps; .pdf; .pdd; .psd; .dbfv; .mdf; .wb2; .rtf; .wpd; .dxg; .xf; .dwg; .pst; .accdb; .mdb; .pptm; .pptx; .ppt; .xlk; .xlsb; .xlsm; .xlsx; .xls; .wps; .docm; .docx; .doc; .odb; .odc; .odm; .odp; .ods; .odt.

Petya busca los archivos anteriores y luego los encripta usando un algoritmo de encriptación AES

En el mejor de los casos, las víctimas de ransomware pueden restaurar sus archivos de una copia de seguridad después de limpiar el disco duro afectado por completo. La mejor protección contra el ransomware y amenazas similares es siempre mantener copias de seguridad fiables de todos los archivo, pero mantener un disco conectado a la computadora es un sin sentido ya que se infectará.

Muchas gracias por leernos.

Un saludo,

Panda Security.

Buenos dias. he sido infectado por el virus cryptolocker y tome la decision drastica de formatear al tener una copia de seguridad limpia.

Mi sorpresa ha sido que resulta que mi servidor de correo esta reenviando el virus de forma masiva y no tengo forma de cortarlo.

¿Me podeis dar una solucion?

Gracias y un saludo

Hola Gustavo,

para cualquier problema técnico por favor contacta con nuestro foro de soporte: http://soporte.pandasecurity.com/foro/. ¡Gracias!

Después de desinfectar el ordenador, ¿es seguro seguir trabajando? ¿Es aconsejable formatear el disco duro?

Hola Crypto,

No es necesario formatear tu ordenador si la limpieza ha sido exitosa y si tienes un antivirus instalado. Consulta nuestra gama en el siguiente enlace: https://www.pandasecurity.com/es/homeusers/

¡Gracias!

Un saludo,

Panda Security.

Somos una asesoria y a 5 días de presentación de impuestos abrí el archivo. En fin, desastre total. El disco duro externo y el dropbox estaban infectados. Contra todas las opiniones, pagamos el rescate que era en bitcoins o algo parecido. 300 euros al cambio. Al momento llegó el zip de rescate. Y todavía dando gracias a estos hdp…

Hola Sari,

Lamentamos lo sucedido y que ahora restéis protegidos ante este tipo de ataques.

Saludos,

Panda Security.

Panda Ransomware Decryp. exist: yy3NH F83030RU N9 UN

Hi Andrea,

That ransomware has nothing to do with Panda Security. We actually protect against Ransomware.

Thanks for your comment!

Best regards,

Panda Security.

también cuando se crea un documento se le puede cambiar la extensión por una aleatoria de tres o mas caracteres que solo vosotros conoceréis.

Cuando necesitéis el archivo solo hay que poner otra vez la extensión correcta.

Hola Jaime,

Muchas gracias por tu consejo.

Saludos.

Buenas tardes, tengo el problema de unos archivos encriptados con cerber y veo en mi búsquedas que se anuncia un tal Panda Ransomware Decrypt, ¿Es cierto que ustedes tienen un herramienta asi?

Hola Tomás,

No tenemos ningún producto con tal nombre, para ayuda técnica te recomendamos consultes con nuestro equipo en el foro de soporte: http://soporte.pandasecurity.com/foro/

Saludos.

No es algo fácil de asimilar saber que por culpa de que no tienes antivirus, tienes que pagar un gran rescate por tus archivos.

Hola Jaime,

Además hay que tener muchas precauciones o incluso se pueden instalar versiones gratuitas como Panda Free: https://www.pandasecurity.com/es/homeusers/solutions/free-antivirus/

¡Gracias por tu mensaje!

Un saludo,

Panda Security.

La mejor defensa: usen Linux.

Si el mundo de los virus y los anti virus no moviera tanto dinero, cualquier empresa de seguridad en informática recomendaría esto como primera medida a tomar.

Es por esto y por mi experiencia con el uso de Linux que no me resulta increíble que no lo hayan dicho los propios autores de esta interesante entrada.

Hola, tengo backups en archivos .zip protegidos por contraseña y con la extensión eliminada. ¿Se verían afectados por este tipo de virus?

Gracias y saludos

Hola Javier,

¿Tienes algún antivirus instalado en tu pc? Prueba a hacer un escaneo antes de abrir tus archivos: pandacloudcleaner.pandasecurity.com/facebook/

¡Gracias!

Un saludo,

Panda Security.

Es un virus muy complicado, tenía un antivirus y ni si quiera saltó la alarma. Muy preocupante.

Hola ,he abierto el correo del troyano, aun no ha encriptado todo el ordenador,¿ se puede desinfectar con panda free?. También tengo una copia de seguridad en un disco duro externo (probablemente infectada) como elimino el troyano.

Hola Carlos. Para comprobar que no tienes ningún malware en tu equipo, haz un análisis con Panda Cloud Cleaner: http://pandacloudcleaner.pandasecurity.com/facebook/ Sobre el proceso de recuperación de ficheros, puedes intentar recuperar las versiones anteriores de los ficheros afectados siguiendo estas instrucciones: https://www.pandasecurity.com/es/support/card?id=1687 Un saludo

Últimamente muchas pymes tienen este problema y no tienen un backup o el que tiene no esta actualizado , o se ha encriptado.. O sea han perdido sus datos están encriptado a y pasan los días y no pueden trabajar informática mente vuestra solución es la siguiente?..

Si no tenemos un backup y nos hemos infectado, no recomendamos el pago del rescate. Esta NUNCA debería ser la solución para recuperar nuestros ficheros, ya que convierte este malware en un modelo de negocio rentable, lo que impulsará el crecimiento y la expansión de este tipo de ataque.

Entonces si el antivirus no tiene forma de recuperar los archivos cifrados como no vamos a intentar pagar un rescate cuando estamos desesperados y no hay otra forma de recuperar los archivos.

Ya sé que siempre hay que tomar medidas preventivas pero una vez que pasa…

Hola,

¿Panda detecta y desinfecta este virus?

Gracias.

Sí, Panda detecta desinfecta Cryptolocker, sin embargo no dejan de aparecer nuevas variantes. En unos días publicaremos algunas recomendaciones sobre medidas preventivas que podemos tomar para protegernos.

Existe alguna herramienta para resolver este tipo de incidencias?

El antivirus es capaz de detectar y desinfectar el troyano, sin embargo si los archivos del ordenador han sido cifrados no hay forma de recuperarlos.