No sabemos si has oído hablar de un nuevo Ransomware llamado ‘Locky’…

El funcionamiento es el siguiente:

- Llega por correo y el adjunto es un word con macros.

- Al abrir el documento y ejecutarse la macro infecta tu equipo.

- Borra cualquier copia de seguridad de los ficheros que haya hecho Windows y comienza a cifrar los ficheros.

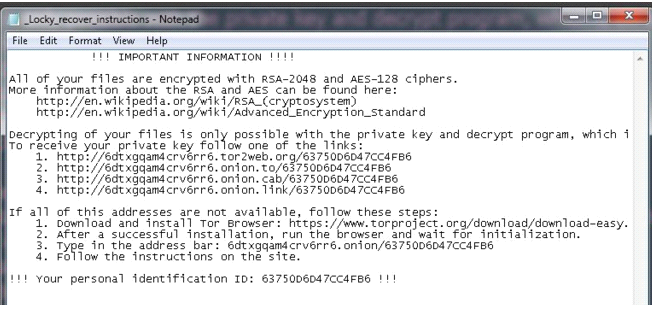

- Una vez finaliza, abre con el block de notas un fichero de texto llamado “_Locky_recover_instructions.txt”

De hecho, si sospechamos que hemos sido atacados por Locky podemos buscar en nuestro ordenador uno de estos ficheros, si están ahí podemos saber que Locky ha pasado por nuestro equipo:

- “_Locky_recover_instructions.txt”

- “_Locky_recover_instructions.bmp”

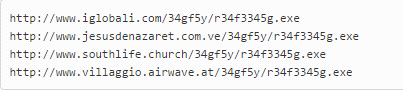

Cuando se abre el documento de Word que origina la infección, lo que hace es descargarse el Locky, por lo que hemos visto en todos los casos se descarga el malware de un servidor Web legal que ha sido comprometido y en el que aloja el malware. Estas son algunas de las URLs donde se aloja el malware:

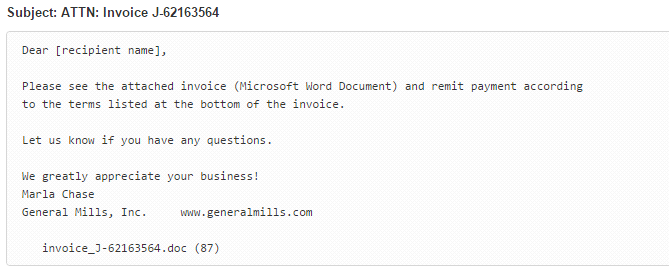

El correo electrónico en el que nos llega el ataque es como este:

En este caso, el Word adjunto se llama invoice_J-67870889.doc

Algunas de las variantes hemos visto que utilizaban PowerShell para hacer la descarga y ejecución de Locky desde la macro, siendo el resto del funcionamiento similar.

8 comments

¿Existe alguna solución si mi PC se ha infectado?, Puedo recuperar mis archivos con Algún software??

o Simplemente debo darlos por perdidos

Buenas tardes, el pc de un usuario de mi compañía ha sido infectado con locky, lo q me genera curiosad en este caso es q el remitente del correo es el mismo email de destino, como si se hubiera escrito un correo a él mismo. Como fue posible esto por q se puedo enviar de esa manera? Muchas gracias.

Me olvide comentar, a esta persona no le ha llegado un archivo word, le ha llegado un archivo .zip y dentro de este un archivo .js

Existe alguna solución si ya has sido infectado?

Hola Aitor,

Puedes probar a descargarte Panda Cloud Antivirus gratis en el siguiente enlace-> http://pandacloudcleaner.pandasecurity.com/facebook/

Saludos,

Panda Security.

Y PCOP ya lo detecta y elimina al descargarse el documento Word y/o el exe?

Hola Francisco. Locky está categorizado y analizado por Panda. El problema es que muta muy rápidamente, ya que el propio documento no contienen el Troyano, si no que lo descarga de un site externo, dando lugar a nuevas variantes cada poco tiempo. Lo mejor que puedes hacer es tener tu antivirus actualizado. Un saludo.