El 27 de junio de 2017 se ha producido un nuevo ataque de ‘ransomware’ que ha paralizado grandes empresas en todo el mundo. Este ataque masivo se ha realizado con una variante nueva de la familia de ransomware Goldeneye/Petya, más conocida como Petya.

Esta familia se caracteriza por cifrar además de los ficheros del equipo, el MBR cuando tiene permisos, con lo que bloquea el acceso completo al equipo. Esta versión del malware se distribuye como una DLL con un EXPORT, que se llama con un parámetro que cambia por muestra para comenzar el proceso de cifrado en el equipo.

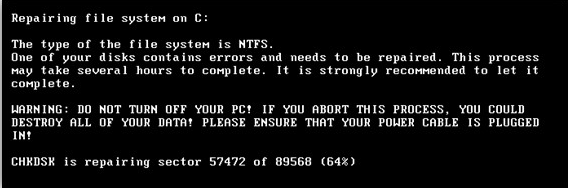

Cuando se ejecuta, cifra determinados archivos en las unidades del sistema comprometido, a su vez si tiene permisos de administrador también cifra el sector de arranque del sistema impidiendo el acceso al equipo a menos que se introduzca una clave de acceso que descifra el sistema. Esa clave se presupone que es entregada una vez realizado el pago del secuestro. Al reiniciar el equipo, Petya muestra una ventana falsa indicando que se está solucionando un problema de disco.

Posteriormente, muestra la ventana de petición de rescate:

Vectores de infección

El malware utiliza diferentes técnicas para el método de entrada y su propagación:

- Un ataque contra el mecanismo de actualización de un software de gestión de documentos ucraniano llamado MeDoc.

- ETERNALBLUE: Esta variante de malware incorpora código para realizar la explotación de la vulnerabilidad publicada por Microsoft el día 14 de marzo descrita en el boletín MS17-010 https://technet.microsoft.com/library/security/ms17-010.

- PSEXEC: Incorpora la ejecución remota dentro del parque usando el comando PSEXEC .

v8 = wsprintfW(a2, L"%s \\\\%s -accepteula -s ", v3, a3);

v9 = wsprintfW(&a2[v8], L"-d C:\\Windows\\System32\\rundll32.exe \"C:\\Windows\\%s\",#1 ", &v14) + v8; - WMI: Incorpora la ejecución remota dentro del parque usando el comando WMIC.

wbem\wmic.exe %s /node:"%ws" /user:"%ws" /password:"%ws" process call create "C:\Windows\System32\rundll32.exe \"C:\Windows\%s\" #1

Consejos y Recomendaciones

Todos nuestros clientes están protegidos frente a este ataque. Sin embargo, te recomendamos que sigas los siguientes consejos y recomendaciones:- Desconfiar de documentos que lleguen por correo de remitentes no confiables.

- Tener el sistema operativo al día con las últimas actualizaciones de Microsoft disponibles.

- En este caso como se ha detectado el uso del ETERNALBLUE recomendamos asegurar que el parche: https://technet.microsoft.com/en-us/ library/security/ms17-010.aspx está aplicado en todos los equipos del parque.

- Instalar un producto de seguridad Panda y mantenerlo actualizado.

- Haz copias de tus archivos.