Haciendo un repaso histórico, vemos que una de las principales características del ransomware como amenaza es que se reinventa continuamente, manteniendo su vigencia en el tiempo y su efectividad. Este tipo de ataque ha experimentado una gran evolución desde sus inicios, pudiendo identificar una gran cantidad de familias diferentes hoy en día.

Esto supone también un mayor esfuerzo para los ciberdelincuentes, ya que exige aplicar técnicas más avanzadas y complejas. Esto se traduce en un incremento en la sofisticación, propagación y persistencia de la amenaza. Un ejemplo de ello es Sodinokibi, también conocido como Revil, logrando en muy poco tiempo afectar a ordenadores de todo el mundo.

Descárgate el Informe Sodinokibi

Sodinokibi y la técnica doxing

En los últimos meses del 2019 comenzó a observarse una tendencia en los ataques de ransomware que hoy es una realidad: los operadores detrás de diversas familias de ransomware sumaron al secuestro de los archivos, la práctica extorsiva de amenazar con la filtración de la información comprometida.

El primero en aplicar esta técnica fue Maze, y un mes después los operadores detrás de otras familias de ransomware -probablemente motivados por su eficacia- adoptaron esta estrategia durante el primer trimestre de este año, en caso de que la víctima no se muestre predispuesta a realizar el pago para recuperar los archivos cifrados. Así fue el caso de los ransomware Sodinokibi, DoppelPaymer, RobinHood y Nemty.

Principales características

En el caso de Sodinokibi (también conocido como REvil),llama la atención su gran capacidad de evasión y el gran número de medidas que toma para evitar ser detectado por los motores antivirus. También hemos observado que este Ransomware aprovecha una vulnerabilidad de los servidores Oracle Weblogic. Esta característica hace a Sodinokibi peculiar; sin embargo, al igual que otras muchas familias de Ransomware, es un RaaS (Ransomware como servicio), lo cual significa que no sólo genera dinero a través de las extorsiones a sus víctimas, sino también en la venta de kits que permiten crear y distribuir tu propio ransomware.

Todas estas características hacen que, a pesar de haber sido descubierto en la primera mitad del 2019, Sodinokibi fuera el Ransomware más lucrativo durante el último trimestre del año, superando por casi un 8% en ingresos al Ransomware Ryuk.

Vector de entrada

La forma más común de que el Sodinokibi llegue a los sistemas es a través de un correo malicioso perteneciente a una campaña de phishing. Este correo contiene un link desde el cual el usuario descargará un archivo .zip, y que contendrá el loader del Sodinokibi. Los atacantes distribuyen el malware de esta manera ya que resulta más sencillo llegar de esta forma a la víctima y, por otra parte, al distribuir el malware dentro del .zip consigue evadir algunas protecciones contra malware del equipo a infectar.

El contenido del .zip normalmente corresponderá a un archivo JavaScript ofuscado como el que analizamos en el informe.

Distribución

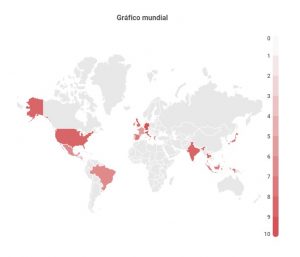

El rango de actuación del Sodinokibi ha sido diverso, atacando de forma global a un gran número de países este año. No obstante, el ataque se ha centrado principalmente en Europa, USA e India.

Contra el Ransomware, ciberseguridad avanzada

Hemos visto como los ataques de ransomware han dejado de centrarse en afectar a la mayor cantidad posible de usuarios para enfocarse en víctimas concretas para adaptar sus ataques y sacarles mayor rédito económico. Frente a estas nuevas modalidades adoptadas por los cibercriminales, la postura de no pagar el rescate debe mantenerse, ya que no hay garantías de que al realizar el pago sea posible descifrar y recuperar la información. Además, tampoco se tiene la certeza de que la información comprometida no se haga pública, o que pueda ser utilizada con otros propósitos maliciosos.

Evita que tu empresa tenga que hacer frente a estas situaciones comprometidas con una protección avanzada en el endpoint como Panda Adaptive Defense 360, con capacidades avanzadas de EDR, monitorización de todos los procesos en todos los endpoints de la red y con el servicio de clasificación del 100% de esos procesos. Porque ciertamente el ransomware es una amenaza muy presente y muy difícil de contener si no cuentas con las protecciones adecuadas y si no sigues las pautas apropiadas.

Prepárate y refuerza tus sistemas con Panda Adaptive Defense 360 que, gracias al modelo de Confianza Cero, aporta el mayor nivel de visibilidad y control para potenciar las capacidades de prevención, detección y respuesta ante ataques por cualquier amenaza, incluido el ransomware como Sodinokibi.

Descubre más sobre los detalles técnicos sobre Sodinokibi en nuestro informe sobre este ransomware, elaborado por PandaLabs.