Si nous regardons en arrière, il est clair que l’une des principales caractéristiques des logiciels de rançon en tant que menace est qu’ils se réinventent continuellement, en persistant dans le temps et l’efficacité. Ces types d’attaques ont beaucoup évolué depuis leur apparition, et il existe aujourd’hui de nombreuses familles différentes et variées.

Cela implique également un plus grand effort de la part des cybercriminels, car cela implique l’application de techniques plus avancées et plus complexes. Cela signifie à son tour une augmentation de la sophistication, de la propagation et de la persistance de la menace. Sodinokibi, alias REvil, en est un exemple, ayant infecté des dispositifs dans le monde entier dans un laps de temps étonnamment court.

Téléchargez ici le rapport Ransomware

Sodinokibi and doxing

Fin 2019, on a observé le début d’une tendance dans les attaques par logiciel contre rançon qui est devenue une pratique établie aujourd’hui : les opérateurs de diverses familles de logiciels contre rançon, en plus de détourner des fichiers menacent de divulguer des informations confidentielles ou compromettantes.

La technique a d’abord été utilisée avec le logiciel de rançon Maze, et un mois plus tard, les opérateurs derrière d’autres familles de logiciels de rançon – sans doute motivés par son efficacité – ont adopté cette stratégie dans des cas où les victimes étaient réticentes à payer pour récupérer des fichiers cryptés. Ce fut le cas des menaces de Sodinokibi, DoppelPaymer, Robin des Bois et Nemty.

Principales caractéristiques

Dans le cas de Sodinokibi (alias REvil), une caractéristique notable est sa grande capacité à échapper à la détection des systèmes antivirus et les nombreuses mesures qu’il met en œuvre pour y parvenir. Nous avons également noté comment ce logiciel rançon exploite une vulnérabilité des serveurs Oracle WebLogic. Bien qu’il s’agisse d’une caractéristique marquante de Sodinokibi, comme de nombreuses autres familles de logiciels de rançon, il fonctionne sous le nom de RaaS (Ransomware as a Service), ce qui signifie qu’il génère de l’argent non seulement directement par l’extorsion, mais aussi par la vente de kits qui permettent aux attaquants de créer et de distribuer leur propre logiciel de rançon.

La combinaison de ces caractéristiques a fait de Sodinokibi le logiciel de rançon le plus lucratif au dernier trimestre de l’année dernière, bien qu’il ait été détecté pour la première fois au début de l’année, générant près de huit pour cent de revenus de plus que le rançongiciel Ryuk.

Vecteur d’infection

Le moyen le plus fréquent pour Sodinokibi d’atteindre les appareils est un courriel malveillant dans le cadre d’une campagne de phishing. Le courrier électronique contient un lien invitant les destinataires à télécharger un fichier zip contenant le chargeur Sodinokibi. Les attaquants distribuent les logiciels malveillants de cette manière car cela permet d’atteindre plus facilement la victime et aussi parce que la distribution du logiciel malveillant dans un fichier zip permet d’échapper aux systèmes de protection antivirus.

Le fichier zip contient normalement un fichier JavaScript obscurci tel que celui que nous avons analysé dans le rapport.

Distribution

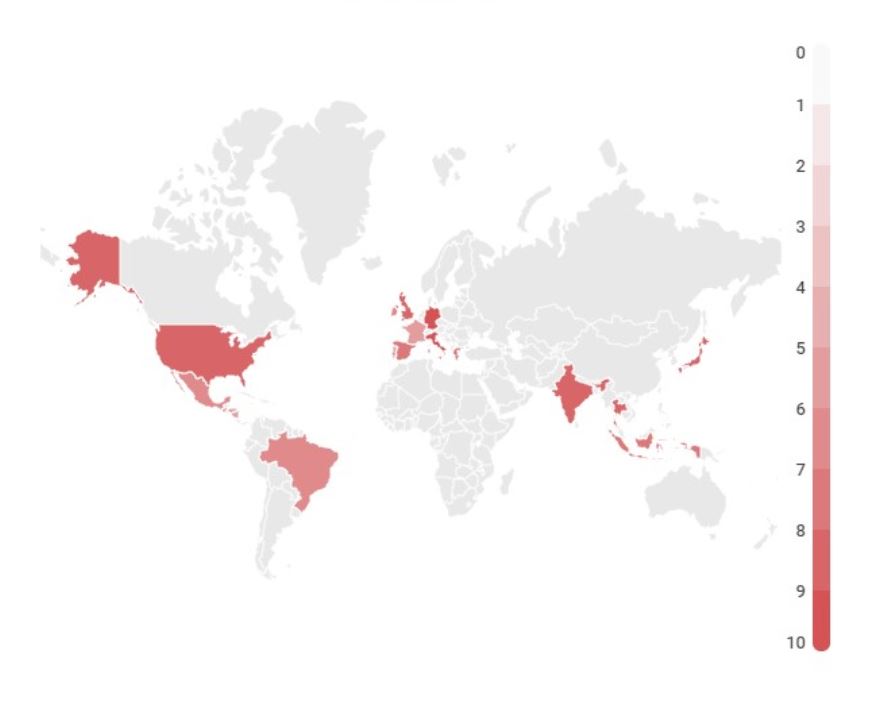

L’étendue géographique de Sodinokibi est très variée, et des incidents ont été enregistrés dans de nombreux pays du monde entier cette année. Néanmoins, les attaques se sont surtout concentrées sur l’Europe, les États-Unis et l’Inde.

Une cyber-sécurité avancée pour lutter contre les ransomware

Nous avons vu comment les attaques par logiciel rançonné sont passées du ciblage du plus grand nombre d’utilisateurs possible à la concentration des attaques sur des victimes spécifiques afin d’améliorer le rendement financier. Il est important, face à ces nouvelles tactiques de cybercriminalité, de ne pas succomber et payer la rançon à ces criminels, car il n’y a aucune garantie dans tous les cas qu’il sera possible de décrypter et de récupérer les informations même après avoir remis l’argent. Il n’est pas non plus certain qu’aucune information compromettante ne sera rendue publique, ou utilisée à d’autres fins malveillantes.

Pour éviter à votre entreprise de devoir faire face à de telles situations, il existe des systèmes de protection des terminaux avancés, tels que Panda Adaptive Defense 360, avec des capacités EDR avancées, une surveillance des processus dans tous les terminaux du réseau et un service de classification de 100 % de ces processus. La vérité est que les logiciels de rançon sont une menace très réelle et difficile à contrer si vous n’avez pas la bonne protection ou si vous ne suivez pas les directives appropriées.

Pour en savoir plus sur les détails techniques de Sodinokibi, consultez notre rapport PandaLabs sur ce rançongiciel :