L’usurpation d’identité (ou spoofing) est une cyberattaque qui se produit lorsqu’un escroc fait semblant d’être une source de confiance pour accéder à des données ou des informations importantes. L’usurpation d’identité peut se produire via des sites Web, des e-mails, des appels téléphoniques, des SMS, des adresses IP et des serveurs.

En règle générale, l’objectif principal de l’usurpation d’identité est d’accéder à des informations personnelles, de voler de l’argent, de contourner les contrôles d’accès à un réseau ou de propager des logiciels malveillants via des pièces jointes ou des liens infectés. Avec chaque forme de communication en ligne, les escrocs essaieront d’utiliser le spoofing pour tenter de voler votre identité et vos actifs.

Lisez la suite pour en savoir plus sur la façon dont se produit l’usurpation d’identité, les différents types d’attaques, comment la détecter et comment la prévenir.

Comment se produisent les usurpations d’identité ?

Le terme « spoof » remonte à plus d’un siècle et désigne toute forme de tromperie. Cependant, aujourd’hui, il est principalement utilisé pour parler de cybercriminalité. Chaque fois qu’un escroc déguise son identité en une autre, c’est une usurpation d’identité.

L’usurpation d’identité peut s’appliquer à un certain nombre de canaux de communication et engager différents niveaux de savoir-faire technique. Pour réussir, l’attaque d’usurpation d’identité doit intégrer un certain niveau d’ingénierie sociale. Cela signifie que les méthodes utilisées par les cybercriminels sont en mesure de tromper efficacement leurs victimes en leur faisant divulguer leurs informations personnelles. Les escrocs utilisent l’ingénierie sociale pour jouer sur les caractéristiques humaines vulnérables, telles que la cupidité, la peur et la naïveté.

Un exemple de ce type d’ingénierie sociale est celui où l’escroc compte sur les sentiments de peur de la victime pour tenter d’obtenir des informations ou de l’argent. L’escroquerie des petits-enfants se produit lorsqu’un escroc se fait passer pour un membre de la famille et déclare avoir des ennuis et avoir besoin d’argent le plus tôt possible. Les hackers cibleront souvent les personnes âgées dans ces situations en raison de l’idée préconçue que les personnes âgées sont moins expertes en technologie.

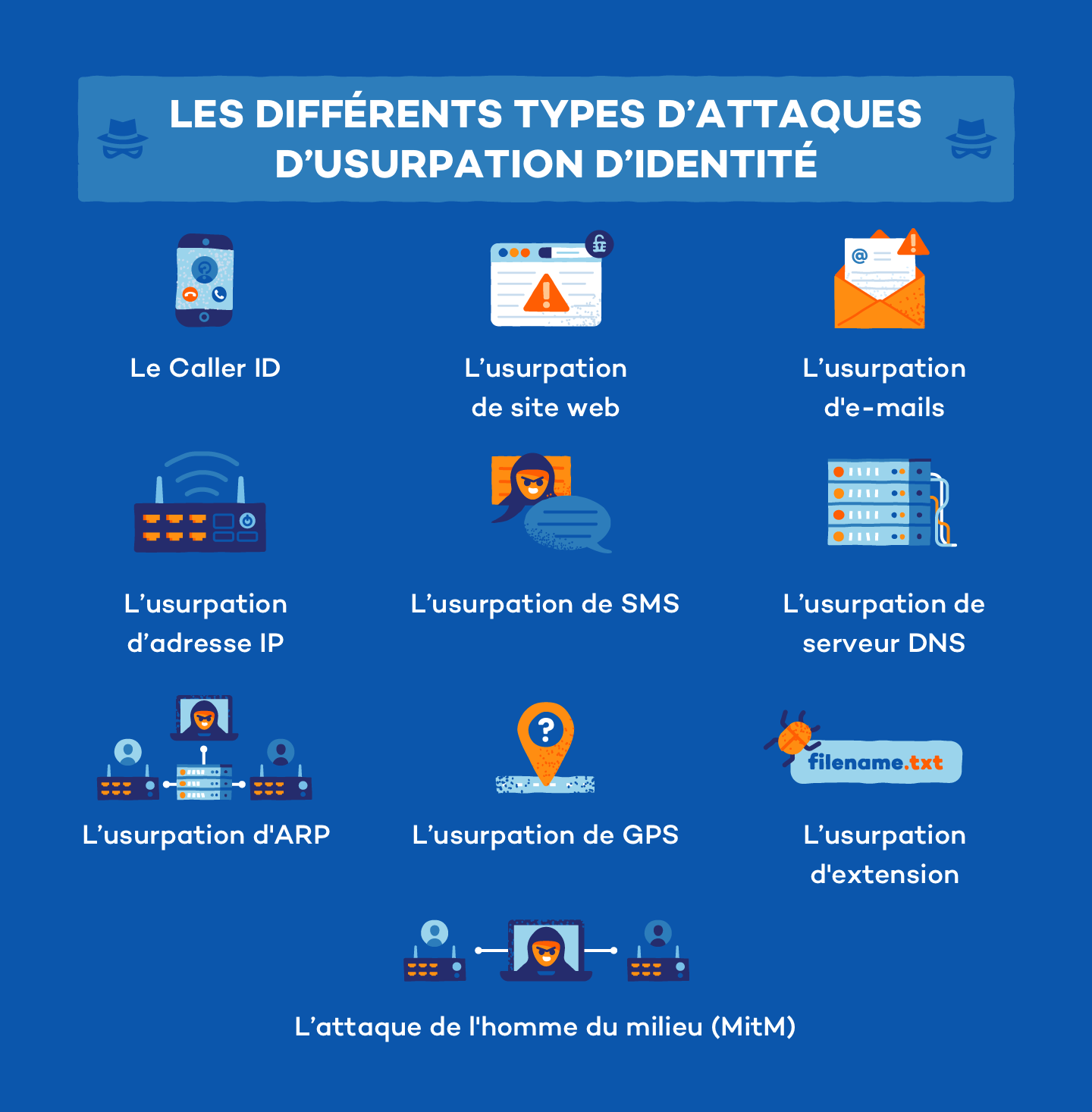

Les différents types d’attaques d’usurpation d’identité

L’usurpation d’identité peut se produire sous de nombreuses formes différentes et différents types d’attaques auxquels vous devez faire attention. Voici quelques exemples :

Le Caller ID (ou la présentation du numéro)

La présentation du numéro (Caller ID) permet au destinataire d’un appel téléphonique de déterminer l’identité de celui qui appelle. L’usurpation caller ID se produit lorsqu’un fraudeur utilise de fausses informations pour modifier l’ID de l’appelant. Étant donné que l’usurpation caller ID rend impossible le blocage du numéro, de nombreux fraudeurs utilisent cette technique pour masquer leur identité. Parfois, ces fraudeurs utilisent votre indicatif régional pour donner l’impression que l’appel est local.

La plupart des caller ID se produisent à l’aide d’un VoIP (Voice over Internet Protocol) qui permet aux fraudeurs de créer un numéro de téléphone et un nom d’identification de leur choix. Une fois que le destinataire de l’appel répond au téléphone, l’escroc tentera de le convaincre de divulguer des informations importantes.

L’usurpation de site web

L’usurpation de site Web se produit lorsqu’un escroc essaie de faire en sorte qu’un site Web dangereux ressemble à un site Web sûr, en utilisant des polices, des couleurs et des logos légitimes et réalistes. Cela se fait en répliquant un site de confiance avec l’intention de diriger les utilisateurs vers un site de phishing ou malveillant. Ces sites copiés auront généralement une adresse de site Web similaire à celle du site d’origine et semblent être réels à première vue. Cependant, ils sont généralement créés pour obtenir les informations personnelles du visiteur.

L’usurpation d’e-mails

L’usurpation d’e-mails se produit lorsqu’un fraudeur envoie des e-mails contenant de fausses adresses d’expéditeurs dans le but d’infecter votre ordinateur avec des logiciels malveillants, de demander de l’argent ou de voler des informations. Ces fausses adresses d’expéditeurs sont créées pour donner l’impression qu’elles proviennent d’une personne que vous connaissez, comme un collègue ou un ami.

Ces adresses peuvent être créées en utilisant des chiffres ou des lettres alternatifs pour avoir un aspect légèrement différent de l’original, ou en déguisant le champ « de » pour être l’adresse e-mail exacte d’un membre de votre réseau.

L’usurpation d’adresse IP

Lorsqu’un escroc tente de masquer l’emplacement où il envoie ou demande des données en ligne, il utilise généralement l’usurpation d’adresse IP. Le but de l’usurpation d’adresse IP est de faire croire à un ordinateur que les informations envoyées à un utilisateur sont une source fiable et de permettre à un contenu malveillant de passer.

L’usurpation de serveur DNS

L’usurpation DNS (Domain Name System), également appelée empoisonnement du cache, est utilisée pour rediriger le trafic vers différentes adresses IP. Cela conduira les visiteurs vers des sites Web malveillants. Cela se fait en remplaçant les adresses IP stockées sur le serveur DNS par celles que l’escroc souhaite utiliser.

L’usurpation d’ARP

Le spoofing ARP (Address Resolution Protocol) est souvent utilisé pour modifier ou voler des données ou pour le détournement de session. Pour ce faire, le spammeur liera son contrôle d’accès multimédia à une adresse IP afin que le spammeur puisse accéder aux données initialement destinées au propriétaire de cette adresse.

L’usurpation de SMS

L’usurpation de messages texte est lorsqu’un escroc envoie un message SMS en utilisant le numéro de téléphone d’une autre personne. Les fraudeurs le font en couvrant leur identité derrière un identifiant d’expéditeur alphanumérique et incluent généralement des liens vers des téléchargements de logiciels malveillants ou des sites de phishing. Assurez-vous de connaître les conseils de sécurité mobile si vous pensez que les données de votre téléphone sont compromises.

L’usurpation de GPS

Une attaque d’usurpation GPS se produit lorsqu’un récepteur GPS est trompé en diffusant de faux signaux qui ressemblent à de vrais. En d’autres termes, l’escroc fait semblant d’être dans un endroit tout en étant en fait dans un autre. Les escrocs peuvent utiliser cela pour pirater un GPS de voiture et vous envoyer à la mauvaise adresse, ou même pour interférer avec les signaux GPS des navires, des bâtiments ou des avions. Toute application mobile reposant sur les données de localisation d’un smartphone peut être la cible de ce type d’attaque.

L’attaque de l’homme du milieu (ou man-in-the-middle attack MitM)

Les attaques Man-in-the-middle (MitM) se produisent lorsqu’un escroc pirate un réseau WiFi ou crée un réseau WiFi frauduleux en double au même endroit pour intercepter le trafic Web entre deux parties. Ce faisant, les escrocs peuvent rediriger vers eux-mêmes des informations sensibles, telles que les identifiants ou les numéros de carte de crédit.

L’usurpation d’extension

Afin de masquer les dossiers d’extension de logiciels malveillants, les fraudeurs utiliseront l’usurpation d’extension. Habituellement, ils renomment les fichiers en “filename.txt.exe” et cachent les logiciels malveillants à l’intérieur de l’extension. Ainsi, un fichier qui semble être un document texte exécute en fait un programme malveillant lors de son ouverture.

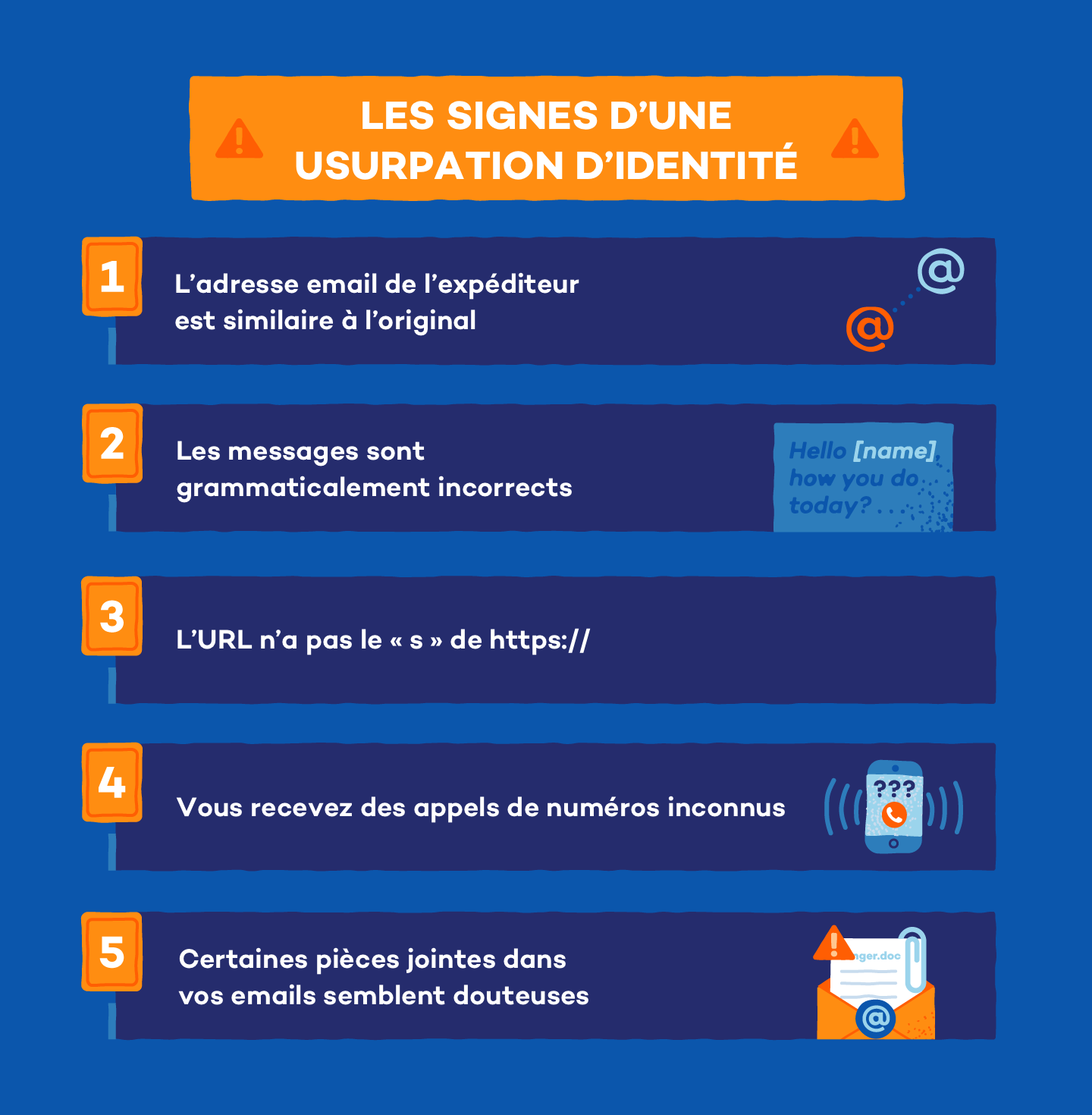

Comment savoir si votre identité est usurpée ?

Si vous pensez être victime d’une usurpation d’identité, tenez compte de ces indicateurs parmi les types d’usurpation d’identité les plus courants :

Usurpation d’e-mails

Faites attention à l’adresse de l’expéditeur : si vous ne savez pas si l’e-mail que vous avez reçu est légitime ou non, revérifiez l’adresse. Les escrocs en créent souvent des similaires. S’il s’agit d’un e-mail suspect mais provenant de l’adresse e-mail exacte de l’expéditeur, contactez l’expéditeur pour confirmer qu’il est légitime.

Méfiez-vous des pièces jointes : soyez prudent en ce qui concerne les pièces jointes provenant d’un expéditeur inconnu ou si elles proviennent d’un expéditeur connu et que le contenu semble suspect. En cas de doute, n’ouvrez pas ces pièces jointes car elles peuvent contenir des virus nuisibles.

Repérez les fautes d’orthographe et la grammaire approximative : si l’e-mail contient des erreurs grammaticales et des fautes de frappe inhabituelles, cela peut ne pas être légitime.

Faites des recherches : recherchez les coordonnées de l’expéditeur en ligne et contactez-le directement pour voir si l’e-mail est réel. En outre, recherchez le contenu de l’e-mail via Google si cela semble suspect – si le contenu semble trop beau pour être vrai, c’est généralement le cas et cela peut parfois indiquer un e-mail frauduleux.

Usurpation de sites Web

Vérifiez la barre d’adresse : un site Web falsifié ne sera probablement pas sécurisé. Pour vérifier cela, regardez si la barre d’adresse contient un « s » à la fin de https: //. Ce « s » signifie « sécurisé », ce qui signifie que le site est crypté et protégé contre les cybercriminels. Si un site ne l’a pas, cela ne signifie pas automatiquement qu’il est usurpé, alors assurez-vous de vérifier les signes supplémentaires.

Essayez un gestionnaire de mots de passe : les logiciels utilisés pour saisir automatiquement les informations de connexion ne fonctionnent pas sur les sites Web falsifiés. Si le logiciel ne remplit pas automatiquement les champs du mot de passe et du nom d’utilisateur, cela peut indiquer que le site Web est usurpé.

Aucun symbole de verrouillage : les sites Web légitimes ont un symbole de verrouillage ou une barre verte à gauche de l’adresse URL du site Web indiquant un site Web sécurisé.

Usurpation caller ID

Vous recevez des appels de numéros inconnus : les appels réguliers d’un numéro inconnu sont généralement usurpés. Ne répondez pas et ne raccrochez pas immédiatement.

Vous recevez des réponses : si vous recevez des réponses à des appels ou des SMS que vous n’avez jamais lancés, cela peut indiquer que votre numéro a été usurpé. Par exemple, vous pouvez recevoir des SMS de personnes vous demandant qui vous êtes ou que vous cessiez de les déranger.

Celui qui vous appelle affiche « numéro d’urgence » : Parfois, une identification de l’appelant usurpée affichera « Urgence » au lieu du numéro de téléphone réel de l’appelant.

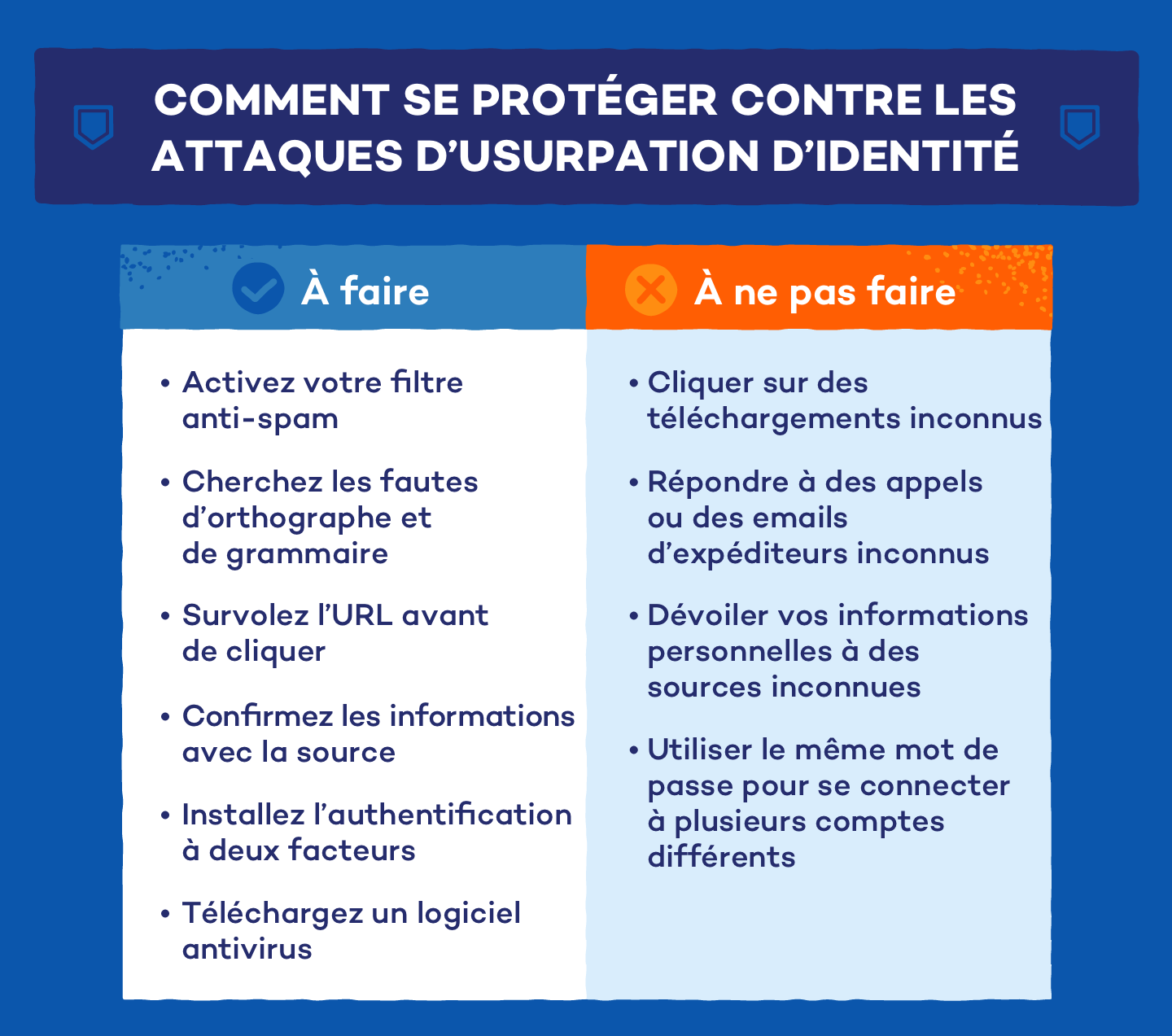

Comment se protéger contre les attaques d’usurpation d’identité

Vous pouvez faire de nombreuses choses pour vous protéger contre les attaques d’usurpation d’identité. Gardez une longueur d’avance sur les escrocs grâce à ces conseils utiles :

À faire

Activer votre filtre anti-spam : cela empêchera la plupart des e-mails frauduleux d’arriver dans votre boîte de réception.

Examiner la communication : si l’attaque potentielle d’usurpation d’identité contient des signes de mauvaise grammaire ou de structure de phrase inhabituelle, il peut s’agir d’une requête illégitime. Assurez-vous également de revérifier l’adresse URL d’un site Web ou l’adresse de l’expéditeur de l’e-mail.

Confirmer les informations : si un e-mail ou un appel semble suspect, envoyez un message ou appelez l’expéditeur pour confirmer que les informations que vous avez reçues sont légitimes ou non.

Survoler avant de cliquer : si une URL semble suspecte, passez la souris sur le lien afin de savoir exactement où la page vous mènera avant de cliquer dessus.

Configurer l’authentification à deux facteurs : la configuration de l’authentification à deux facteurs est un excellent moyen d’ajouter une autre couche à vos codes d’accès. Cependant, ce n’est pas totalement infaillible, alors assurez-vous de prendre également en compte d’autres mesures de sécurité.

Investir dans des logiciels de cybersécurité : l’installation de logiciels de cybersécurité est la plus grande défense pour vous protéger des fraudeurs en ligne. Si vous rencontrez des problèmes, téléchargez un logiciel de suppression de logiciels malveillants ou antivirus pour protéger votre ordinateur contre les menaces ou virus malveillants.

À ne pas faire

Ne cliquez pas sur des liens ou des téléchargements inconnus : si un lien ou un fichier téléchargé ne semble pas légitime, évitez de cliquer dessus. S’ils proviennent d’un attaquant, ils contiennent généralement des logiciels malveillants ou d’autres virus susceptibles d’infecter votre ordinateur.

Ne répondez pas aux e-mails ou aux appels d’expéditeurs non reconnus : si l’expéditeur est inconnu, ne répondez ni à l’appel ni à l’e-mail. Cela peut aider à empêcher toute communication avec un escroc potentiel.

Ne donnez pas d’informations personnelles : évitez de divulguer vos informations personnelles et privées, telles qu’une carte de crédit ou un numéro de sécurité sociale, à moins d’être sûr qu’il s’agit d’une source fiable.

N’utilisez pas le même mot de passe : créez des mots de passe plus forts pour vos identifiants, plus difficiles à deviner pour les escrocs. Changez-les fréquemment au cas où un escroc s’en emparerait. Évitez également d’utiliser le même mot de passe pour la plupart de vos connexions.

Si vous pensez avoir été usurpé, vous pouvez déposer une plainte auprès du centre de réclamation des consommateurs de la FCC. Vous pouvez également contacter votre service de police local si vous avez perdu de l’argent à cause d’une usurpation d’identité. N’oubliez pas de consulter notre logiciel antivirus pour sécuriser votre vie numérique aujourd’hui et vous protéger contre l’usurpation d’identité.